Docker容器技术详解:轻量级虚拟化

发布时间: 2024-07-12 23:21:06 阅读量: 50 订阅数: 21

详解Docker中容器的备份、恢复和迁移

# 1. Docker容器基础**

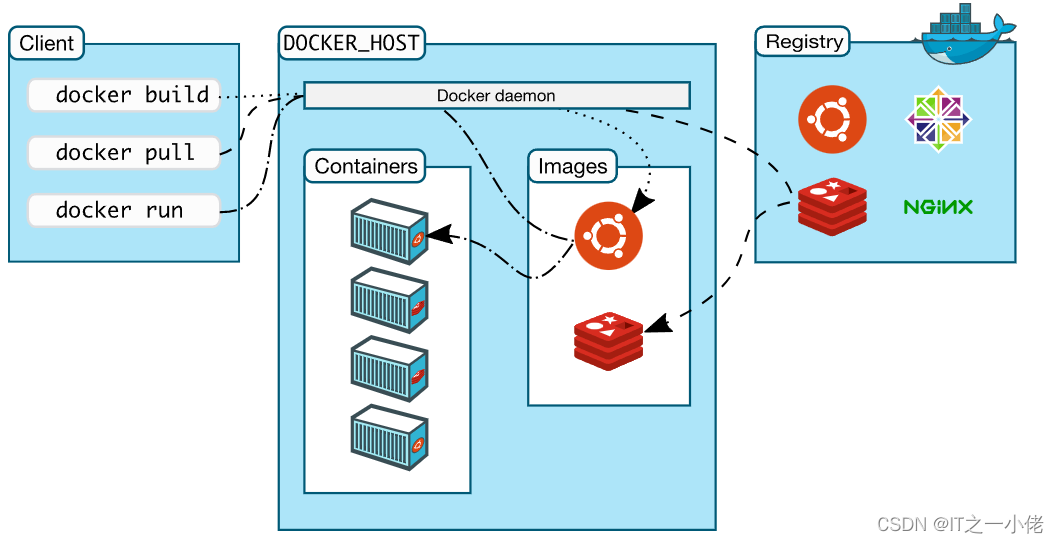

Docker容器是一种轻量级的虚拟化技术,它通过隔离应用程序及其依赖项来提供可移植性和可重复性。容器与虚拟机不同,它不包含操作系统,而是共享主机内核。这使得容器比虚拟机更轻量、更快速。

Docker容器基于Docker镜像构建,Docker镜像是一个只读模板,包含运行应用程序所需的所有文件和依赖项。通过将应用程序打包到镜像中,Docker可以确保应用程序在任何环境中都能以相同的方式运行。

Docker容器通过Docker引擎管理,Docker引擎是一个客户端-服务器应用程序,负责创建、运行和管理容器。Docker客户端用于与Docker引擎交互,而Docker守护程序负责实际运行容器。

# 2. Docker容器管理

Docker容器管理是容器生命周期管理的重要组成部分,涉及容器镜像管理和容器运行管理。

### 2.1 容器镜像管理

容器镜像是容器运行的基础,管理容器镜像对于确保容器的稳定性和安全性至关重要。

#### 2.1.1 镜像的创建和管理

Docker镜像可以通过`docker build`命令创建,该命令使用Dockerfile定义镜像的构建过程。Dockerfile包含一系列指令,用于创建镜像的基础镜像、安装依赖项和配置应用程序。

```

# Dockerfile示例

FROM ubuntu:20.04

RUN apt-get update && apt-get install -y nginx

COPY index.html /usr/share/nginx/html

```

创建镜像后,可以使用`docker images`命令查看镜像列表,并使用`docker tag`命令为镜像打标签。标签可以帮助组织和识别镜像,例如:

```

docker tag my-image:latest my-image:v1.0

```

#### 2.1.2 镜像的拉取和推送

Docker镜像可以从Docker Hub等公共仓库中拉取,也可以从私有仓库中拉取。使用`docker pull`命令拉取镜像,使用`docker push`命令推送镜像。

```

# 从Docker Hub拉取镜像

docker pull nginx:latest

# 推送镜像到私有仓库

docker push my-registry.com/my-image:v1.0

```

### 2.2 容器运行管理

容器运行管理涉及启动、停止、资源管理和网络管理等操作。

#### 2.2.1 容器的启动和停止

可以使用`docker run`命令启动容器,该命令指定要运行的镜像、容器名称和端口映射等参数。

```

# 启动容器

docker run -d --name my-container -p 80:80 nginx:latest

```

停止容器可以使用`docker stop`命令,删除容器可以使用`docker rm`命令。

#### 2.2.2 容器的资源管理

Docker容器可以限制其使用的CPU、内存和其他资源。使用`docker update`命令可以动态调整容器的资源限制。

```

# 限制容器的CPU使用率

docker update --cpus=0.5 my-container

```

#### 2.2.3 容器的网络管理

Docker容器可以连接到不同的网络,并使用不同的网络模式。使用`docker network`命令可以创建和管理网络,使用`docker network connect`命令可以将容器连接到网络。

```

# 创建一个名为my-network的网络

docker network create my-network

# 将容器my-container连接到my-network网络

docker network connect my-network my-container

```

# 3. Docker容器网络

### 3.1 Docker网络模型

#### 3.1.1 容器的网络隔离

Docker容器采用网络隔离机制,将每个容器与宿主机和其它容器隔离。这种隔离通过Linux内核中的网络命名空间(Network Namespace)和网络接口虚拟化(Virtual Ethernet)实现。

**网络命名空间**:每个容器都有自己的网络命名空间,拥有独立的网络接口、IP地址和路由表。这确保了容器之间不会相互干扰,并防止恶意容器访问宿主机或其他容器的网络资源。

**网络接口虚拟化**:Docker使用虚拟以太网(veth)设备在容器和宿主机之间创建虚拟网络接口。veth设备是一对虚拟网络接口,一端连接到容器,另一端连接到宿主机。这允许容器与宿主机和外部网络通信。

#### 3.1.2 容器之间的网络通信

容器之间的网络通信可以通过以下方式实现:

* **容器间通信(Inter-container Communication)**:容器可以使用相同的网络命名空间或使用Docker提供的网络插件进行通信。

* **宿主机通信(Host Communication)**:容器可以通过宿主机网络接口与宿主机进行通信。

* **外部网络通信(External Communication)**:容器可以通过网络插件与外部网络通信,例如通过NAT或代理。

### 3.2 Docker网络插件

Docker网络插件是扩展Docker网络功能的模块。它们允许用户自定义和控制容器的网络配置。

#### 3.2.1 常用网络插件的原理和使用

**Bridge网络插件**:默认的Docker网络插件,创建了一个虚拟网桥,将容器连接到宿主机网络。容器可以获得自己的IP地址并与外部网络通信。

**Host网络插件**:允许容器使用宿主机的网络命名空间,共享宿主机的IP地址和网络配置。这适用于需要与宿主机密切交互的容器。

**Overlay网络插件**:创建虚拟网络覆盖层,允许容器跨多个主机通信。这适用于需要高可用性和可扩展性的容器化应用程序。

**代码示例:**

```bash

# 创建一个使用bridge网络插件的容器

docker run -it --rm --name my-container --network bridge ubuntu bash

```

**参数说明:**

* `-it`:交互式终端

* `--rm`:容器退出后自动删除

* `--name`:容器名称

* `--network`:网络插件类型

* `ubuntu`:容器镜像

#### 3.2.2 网络插件的自定义和扩展

Docker允许用户创建和扩展自己的网络插件。这提供了灵活性和控制,以满足特定的网络需求。

**代码示例:**

```go

package main

import (

"fmt"

"github.com/docker/go-plugins-helpers/network"

)

func main() {

// 创建一个自定义网络插件

plugin := network.NewPlugin()

// 注册网络驱动程序

plugin.RegisterDriver("my-network-driver", func(config *network.DriverConfig) (network.NetworkDriver, error) {

// 实现网络驱动程序的逻辑

return &myNetworkDriver{}, nil

})

// 启动网络插件

plugin.ServeUnix("my-network-plugin.sock", 0)

}

type myNetworkDriver struct {

// 实现网络驱动程序的接口方法

}

```

**mermaid流程图:**

```mermaid

graph LR

subgraph Docker网络模型

A[网络命名空间] --> B[容器]

C[网络接口虚拟化] --> B[容器]

end

subgraph Docker网络插件

D[Bridge网络插件] --> E[容器]

F[Host网络插件] --> E[容器]

G[Overlay网络插件] --> E[容器]

end

```

# 4. Docker容器存储

### 4.1 Docker存储机制

#### 4.1.1 容器的存储卷

容器的存储卷是一种将容器中的数据与主机文件系统隔离的机制。它允许容器访问主机上的特定目录或文件,而无需将其嵌入到容器镜像中。存储卷可以是:

- **匿名卷:**在容器创建时自动创建,不与任何主机目录关联。

- **命名卷:**具有名称的卷,可以跨多个容器共享。

- **绑定挂载:**将主机目录或文件直接挂载到容器中。

#### 4.1.2 持久化存储卷

持久化存储卷允许容器中的数据在容器重新启动或删除后仍然存在。有两种类型的持久化存储卷:

- **本地持久化卷:**存储在主机文件系统上的卷。

- **云持久化卷:**存储在云提供商提供的块存储服务上的卷。

### 4.2 Docker存储管理

#### 4.2.1 存储卷的创建和管理

创建存储卷可以使用以下命令:

```bash

docker volume create [卷名]

```

管理存储卷可以使用以下命令:

```bash

docker volume ls # 列出所有存储卷

docker volume inspect [卷名] # 查看存储卷详细信息

docker volume rm [卷名] # 删除存储卷

```

#### 4.2.2 存储卷的备份和恢复

备份存储卷可以使用以下命令:

```bash

docker volume backup [卷名] [备份文件]

```

恢复存储卷可以使用以下命令:

```bash

docker volume restore [备份文件] [卷名]

```

### 4.3 存储卷示例

**创建匿名卷:**

```bash

docker run -it --rm alpine sh

```

**创建命名卷:**

```bash

docker volume create my-volume

docker run -it --rm -v my-volume:/data alpine sh

```

**创建绑定挂载:**

```bash

docker run -it --rm -v /host/path:/container/path alpine sh

```

**创建持久化存储卷:**

```bash

# 创建本地持久化卷

docker volume create --driver local --opt path=/data my-persistent-volume

# 创建云持久化卷(以 AWS EBS 为例)

docker volume create --driver aws_ebs --opt size=10 --opt type=gp2 --opt iops=100 my-ebs-volume

```

**备份和恢复存储卷:**

```bash

# 备份存储卷

docker volume backup my-volume my-backup.tar

# 恢复存储卷

docker volume restore my-backup.tar my-restored-volume

```

# 5. Docker容器安全

### 5.1 Docker容器安全威胁

#### 5.1.1 容器逃逸

容器逃逸是指攻击者从容器内部获取主机系统的权限。常见的容器逃逸技术包括:

- 利用主机内核漏洞

- 利用容器运行时漏洞

- 利用容器配置错误

#### 5.1.2 容器恶意软件

容器恶意软件是指针对Docker容器的恶意软件。常见的容器恶意软件包括:

- 挖矿恶意软件

- 勒索软件

- 间谍软件

### 5.2 Docker容器安全实践

#### 5.2.1 容器安全配置

- 使用安全的基础镜像

- 限制容器权限

- 隔离容器网络

- 启用容器安全扫描

#### 5.2.2 容器安全监控

- 监控容器活动

- 检测容器异常行为

- 使用安全工具进行容器扫描

0

0