Ubuntu系统日志管理指南:故障排查中的日志分析与应用

发布时间: 2024-12-12 00:30:30 阅读量: 3 订阅数: 11

Ubuntu cron日志开启与查看的实现步骤

# 1. Ubuntu系统日志概述

Ubuntu系统日志为系统管理员提供了一个关键的窗口,以观察系统运行的状态和潜在的问题。理解日志文件的基础知识,是进行有效系统维护和故障排除的第一步。

## 1.1 日志的基本作用

日志文件记录了系统运行时产生的各种事件,它们可能是正常的系统操作,如用户登录、服务启动,也可能是错误信息和异常行为。日志数据对于实时监控、问题诊断和事后分析至关重要。

## 1.2 日志的类型

Ubuntu系统中的日志主要有两类:

- 系统服务日志:记录了由系统服务产生的事件,如Apache、MySQL、SSH等服务的运行情况。

- 应用程序日志:由安装在系统中的应用程序产生,包含了应用程序特有的运行信息。

## 1.3 日志的重要性

日志管理不仅是技术层面的需求,也是法规合规性的一部分。企业通常需要根据行业法规保留特定的日志记录,以便在未来需要时进行审查。

在接下来的章节中,我们将详细介绍Ubuntu系统日志的基础结构、分析技术、高级应用、安全性和合规性,以及实际的故障排查技巧。通过学习这些知识,即使是经验丰富的IT专家也能够进一步提升自己的系统管理和故障处理能力。

# 2. 系统日志基础结构

### 2.1 日志文件的分类与内容

#### 2.1.1 系统服务日志

系统服务日志是记录系统服务运行状态和事件的重要信息来源。每个服务通常都有自己的日志文件,例如sshd服务记录SSH连接尝试的日志,Apache服务记录Web服务器的访问日志等。这些服务日志文件通常位于`/var/log/`目录下,并且具有特定的命名约定。例如:

```plaintext

/var/log/auth.log # 认证服务日志

/var/log/syslog # 系统日志

/var/log/apache2/access.log # Apache服务的访问日志

```

系统服务日志文件通常由服务守护进程写入,包含如启动、停止服务,以及服务运行中的错误和警告等信息。正确理解这些日志文件的内容对于系统的日常维护和故障排除至关重要。

#### 2.1.2 应用程序日志

应用程序日志是记录应用程序运行状态和事件的文件。这些日志由应用程序自身生成,并且与应用程序的业务逻辑紧密相关。应用程序日志文件可能位于`/var/log/`目录下,也可能存放在其他位置,例如用户目录或特定应用的数据目录中。应用程序日志可能包括但不限于以下内容:

```plaintext

/var/log/myapp.log # 特定应用程序的日志文件

/home/user/logs/app.log # 用户级应用程序日志

```

应用程序日志的维护通常由开发者或者应用程序管理员负责。它们记录的信息类型和格式也因应用程序而异,但它们对于监控应用程序性能、及时发现和解决问题非常有用。

### 2.2 日志文件的位置与权限

#### 2.2.1 日志文件的存储路径

在Linux系统中,日志文件通常存放在`/var/log`目录下,该目录是系统日志和应用程序日志的主要存储地。不同的日志文件按照类型和功能被放置在不同的子目录或子文件中。例如:

```plaintext

/var/log/auth.log # 认证相关日志

/var/log/syslog # 系统相关日志

/var/log/kern.log # 内核相关日志

```

系统管理员或服务维护者需要定期检查这些日志文件,以跟踪系统和服务的运行状态。此外,理解日志文件的存储路径对于编写自动化脚本以解析和分析日志内容也是非常必要的。

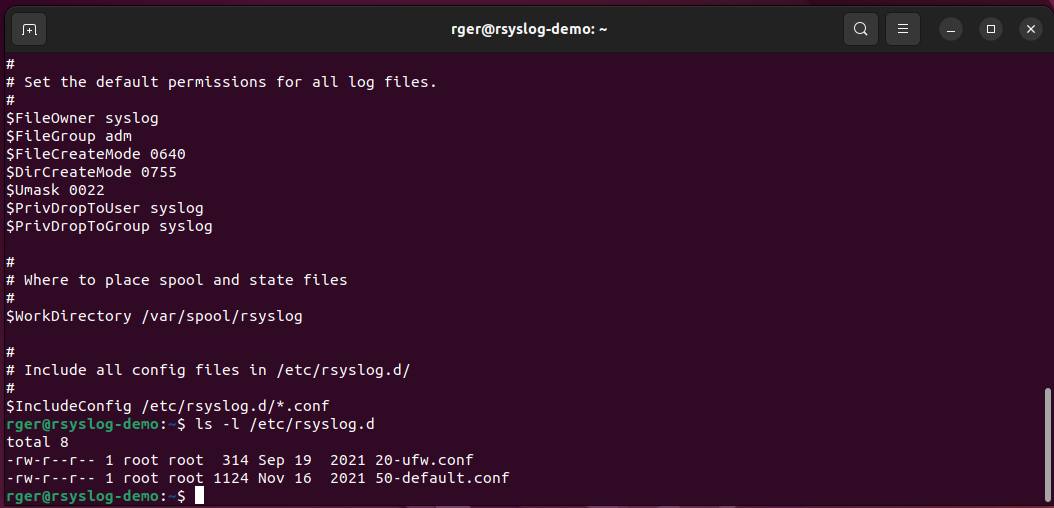

#### 2.2.2 日志文件的安全和权限设置

为了保护系统的安全性和日志的完整性,日志文件的安全和权限设置至关重要。通常,系统日志文件的权限设置为只有root用户或者日志守护进程才能写入。例如:

```bash

ls -l /var/log/auth.log

```

输出可能类似于:

```plaintext

-rw-r----- 1 root adm 23008 Jan 1 12:00 /var/log/auth.log

```

这表示只有root用户和adm组的成员可以读写该文件,而其他用户只能读取。这样的权限设置有助于防止普通用户篡改日志记录。

### 2.3 日志轮转机制

#### 2.3.1 日志轮转的原理

随着日志文件的增长,它们会占用越来越多的磁盘空间。日志轮转是一种处理日志文件增长的机制,它会将当前日志文件更名(可能压缩),并创建一个新的空日志文件。这个过程通常由logrotate工具负责,它根据预定义的配置文件自动执行。

#### 2.3.2 配置日志轮转的实践

配置日志轮转的步骤通常如下:

1. 找到logrotate的配置文件,如`/etc/logrotate.conf`,以及各个服务的配置文件,如`/etc/logrotate.d/`目录下的文件。

2. 编辑相应的配置文件,设置日志文件轮转的频率、保留的旧日志文件数量、是否压缩等参数。

3. 保存配置文件,并确保logrotate的定时任务能够执行这些配置。

例如,一个典型的配置段可能如下所示:

```plaintext

/var/log/auth.log {

daily

rotate 7

compress

delaycompress

missingok

notifempty

create 640 root adm

}

```

在上述配置中,`/var/log/auth.log`日志文件每天轮转一次,保留前7天的旧日志文件,压缩旧日志文件,并且在轮转时对旧日志文件添加压缩。`create`指令指定创建新日志文件时的权限和所有者。

logrotate不仅可以优化磁盘空间使用,还可以通过轮转保留旧日志文件以备后续分析或安全审计之需。

# 3. 系统日志的分析技术

随着信息技术的快速发展,系统日志已经变得越来越复杂,包含了大量的信息。系统管理员和开发人员必须熟练掌握日志分析技术,以便高效地诊断问题、进行性能调优和安全监控。本章节将详细探讨系统日志分析的技巧,包括读取和搜索日志文件的方法、常用命令的使用,以及如何通过日志模式识别进行故障定位。

## 3.1 日志文件的读取技巧

### 3.1.1 使用文本编辑器查看日志

文本编辑器是查看日志文件的基本工具,适用于快速浏览或查找特定字符串。对于Linux系统,`nano`、`vim`、`emacs`等是常用的文本编辑器。使用`vim`或`nano`打开一个日志文件的示例命令如下:

```bash

vim /var/log/syslog

```

或

```bash

nano /var/log/syslog

```

使用文本编辑器时,可以利用其内置的搜索功能快速定位到感兴趣的日志条目。例如,在`vim`中,可以通过按`/`然后输入关键词进行前向搜索,或按`?`然后输入关键词进行反向搜索。

### 3.1.2 使用命令行工具搜索日志

对于需要处理大量日志数据或使用复杂查询的情况,命令行工具提供了更为强大的功能。常用的命令行工具包括`grep`、`awk`和`sed`,它们可以组合使用来解析和过滤日志内容。

例如,使用`grep`来搜索包含特定错误信息的日志行:

```bash

grep 'error' /var/log/syslog

```

`awk`和`sed`则可以用来进一步处理和格式化输出结果。以

0

0