【Ubuntu SSH终极指南】:新手入门到性能优化,安全加固与故障排查

发布时间: 2024-12-11 23:46:00 阅读量: 6 订阅数: 14

精通Ubuntu系统服务管理:从入门到精通

# 1. SSH基础与Ubuntu安装配置

## 1.1 什么是SSH及其重要性

SSH(Secure Shell)是一种提供安全远程登录及其他网络服务的协议。它为网络服务提供了强大的加密和认证机制,确保通信过程的安全。在运维工作中,SSH是日常使用频率极高的工具,用于服务器管理、文件传输、远程命令执行等。它的重要性在于能够保障数据传输的私密性和完整性,避免敏感信息被截获或篡改。

## 1.2 SSH的工作原理

SSH通过客户端-服务器模型工作。首先,在客户端启动SSH会话,然后连接到远程服务器上的SSH守护进程。双方通过一系列的密钥交换协议验证身份并建立安全的通信通道。在此通道上,客户端和服务器可以安全地交换加密后的信息。

## 1.3 在Ubuntu上安装SSH服务

要在Ubuntu系统上安装和配置SSH服务,您需要执行以下步骤:

- 首先,打开终端。

- 输入以下命令来安装SSH服务:

```bash

sudo apt update

sudo apt install openssh-server

```

- 安装完成后,SSH服务会自动启动。

- 检查SSH服务的状态以确保一切正常运行:

```bash

sudo systemctl status ssh

```

上述步骤将启动并启用SSH服务,允许您使用SSH客户端软件远程连接到Ubuntu系统。在下一章中,我们将深入探讨SSH的高级配置和安全加固措施。

# 2. SSH的高级配置与安全加固

### 2.1 SSH的认证机制

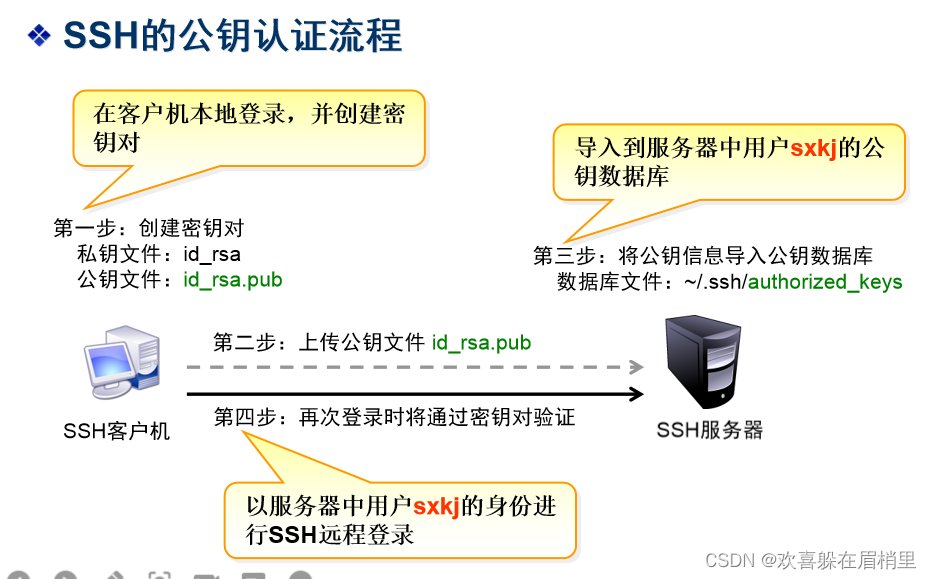

#### 2.1.1 密钥认证的设置与管理

在利用SSH进行远程访问和管理时,密钥认证是增强安全性的首选方法。密钥认证使用非对称加密技术,客户端和服务端各自持有一对密钥:一个私钥(保存在客户端),一个公钥(保存在服务端)。当客户端尝试连接服务器时,它通过私钥加密信息,服务端使用相应的公钥解密,从而验证客户端的身份。

设置密钥认证的步骤如下:

1. 生成密钥对。在客户端计算机上使用`ssh-keygen`命令生成密钥对,可以指定加密算法和密钥长度。

```bash

ssh-keygen -t rsa -b 4096

```

上述命令会生成一个4096位的RSA密钥对,私钥保存在`~/.ssh/id_rsa`,公钥保存在`~/.ssh/id_rsa.pub`。

2. 将公钥添加到服务器的`~/.ssh/authorized_keys`文件中。这可以通过`ssh-copy-id`命令快速完成:

```bash

ssh-copy-id -i ~/.ssh/id_rsa.pub user@server

```

这条命令会将客户端的公钥内容追加到服务器上指定用户的`authorized_keys`文件中。

3. 测试密钥认证。重新连接到服务器,确认不需要密码即可登录,表示密钥认证设置成功。

管理密钥认证还应包括定期检查和更新密钥,以及在员工离职或密钥泄露时及时撤销对应的公钥。

#### 2.1.2 口令认证与PAM模块的配置

尽管口令认证相较于密钥认证安全性较低,但它仍然是广泛使用的一种认证方式。在SSH配置中,可以利用PAM(可插拔认证模块)来增强口令认证的安全性。

PAM配置文件通常位于`/etc/pam.d/`目录下,对于SSH服务,其配置文件名为`sshd`。以下是`/etc/pam.d/sshd`中典型的PAM配置项,确保开启了密码复杂度和登录失败尝试次数限制:

```bash

auth required pam_unix.so

account required pam_nologin.so

account required pam_unix.so

password required pam_unix.so obscure sha512

```

这里,`pam_unix.so`模块提供基本的用户认证支持,而`obscure`选项则表示在用户输入密码时隐藏输入,`sha512`表示使用SHA-512哈希算法存储密码。

另外,可以使用`pam_tally2.so`模块来记录失败的登录尝试,并通过`pam_faillock.so`模块实施自动锁定机制。

### 2.2 SSH的连接管理

#### 2.2.1 使用配置文件进行连接优化

SSH提供了一个配置文件`~/.ssh/config`,允许用户为不同的服务器设置特定的SSH选项,优化连接。配置文件格式如下:

```bash

Host server1

HostName server1.example.com

User user1

Port 22

IdentityFile ~/.ssh/id_rsa_server1

Host server2

HostName server2.example.com

User user2

Port 2222

IdentityFile ~/.ssh/id_rsa_server2

```

在上述配置中,`Host`指令为服务器定义了一个别名,方便记忆;`HostName`指定实际的服务器地址;`User`指定远程登录的用户名;`Port`指定SSH服务端口号;`IdentityFile`指定使用的密钥文件。

#### 2.2.2 端口转发与反向SSH隧道

端口转发允许通过SSH隧道转发来自某个端口的流量到远程主机的指定端口,而反向SSH隧道则允许从远程主机发起连接到本地机器的指定端口。

端口转发的常用形式有本地端口转发和远程端口转发:

- 本地端口转发:

```bash

ssh -L local_port未经授权的修改:remote_host:remote_port user@ssh_server

```

- 远程端口转发:

```bash

ssh -R remote_port未经授权的修改:local_host:local_port user@ssh_server

```

这里的参数`local_port未经授权的修改`和`remote_port未经授权的修改`分别表示本地和远程主机上转发的端口号,`local_host未经授权的修改`和`remote_host未经授权的修改`分别表示本地和远程主机上监听的地址,`user`和`ssh_server`分别是SSH登录的用户和服务器。

#### 2.2.3 连接限制与防火墙设置

为了进一步加强SSH连接的安全性,可以通过设置防火墙规则来限制外部对SSH端口(默认22)的访问。例如,在Ubuntu系统中,可以使用`ufw`(Uncomplicated Firewall)来限制IP地址:

```bash

ufw allow from specific_ip_address to any port 22

ufw deny from all to any port 22

```

这里,`allow`指令允许特定IP地址的访问,而`deny`指令则拒绝所有其他IP地址的访问。

还可以通过SSH配置文件`/etc/ssh/sshd_config`进一步限制连接:

- 限制连接的用户:

```bash

DenyUsers user1 user2

```

- 限制连接的用户组:

```bash

DenyGroups group1 group2

```

- 限制特定IP地址:

```bash

AllowGroups group3 group4

```

这些设置有助于减少未经授权的登录尝试,提高系统的安全性。

### 2.3 SSH的安全增强

#### 2.3.1 强制使用SSH协议版本

SSH协议有两个主要的版本:SSH-1和SSH-2。为了安全考虑,推荐使用SSH-2。可以通过修改`sshd_config`文件来强制使用SSH-2协议:

```bash

Protocol 2

```

禁用SSH-1协议可以避免使用较旧的、安全性较低的协议。

#### 2.3.2 配置SSH密钥过期与更新策略

为了保持密钥的安全性,应当定期更换密钥。可以通过设置密钥的过期时间来强制密钥更新。这可以在密钥生成时就指定:

```bash

ssh-keygen -t rsa -b 4096 -f ~/.ssh/id_rsa -C "user@host" -N "password" -m PEM -x -期限365

```

上述命令生成的密钥将在365天后过期。用户应在密钥过期前生成新的密钥,并更新`authorized_keys`文件中的内容。

# 3. SSH在Ubuntu系统管理中的应用

在深入探讨SSH在Ubuntu系统管理中的应用之前,有必要先了解SSH(Secure Shell)的基础知识。SSH不仅是一个提供安全远程登录的协议,而且它还支持多种网络服务,如文件传输、端口转发和命令执行等。本章节将重点介绍如何利用SSH进行远程命令执行、文件传输以及系统监控。

## 3.1 基于SSH的远程命令执行

### 3.1.1 远程执行Shell命令

SSH允许用户通过网络安全地执行远程服务器上的命令。这种方式特别有用,当你需要管理位于不同物理位置的多台服务器时。SSH的远程命令执行功能不依赖图形界面,而是依赖于标准输入输出,这使得它不仅适用于本地终端,也适用于脚本和自动化任务。

假设你要执行一个简单的远程命令,比如查看远程服务器的负载情况。你可以使用以下命令:

```bash

ssh username@remote_host 'uptime'

```

这里`username`是你在远程主机`remote_host`上的用户名,`uptime`是你要执行的命令。执行这条命令后,SSH客户端会建立一个安全的连接,将命令发送到远程服务器执行,并将输出结果返回到本地终端。

**代码解析:**

- `ssh`:SSH客户端程序。

- `username`:远程服务器的用户名。

- `remote_host`:远程服务器的地址。

- `'uptime'`:要远程执行的命令。

### 3.1.2 使用SSH进行系统维护和升级

SSH允许管理员远程执行系统维护和升级任务,这对于确保系统的稳定性和安全性至关重要。例如,你可以使用SSH远程安装软件包、升级系统、执行系统配置更改等。

考虑一个场景,你想要远程更新所有的软件包以确保系统是最新的。可以在本地终端执行以下命令:

```bash

ssh username@remote_host 'sudo apt update && sudo apt upgrade -y'

```

这条命令会更新远程主机上的软件包列表,并自动接受所有更新,无需人工干预。

**代码解析:**

- `sudo`:以管理员权限执行后续命令。

- `apt`:Ubuntu系统中的包管理工具。

- `update`:更新软件包索引。

- `upgrade -y`:自动确认并执行所有的软件包更新。

## 3.2 SSH的文件传输功能

### 3.2.1 利用scp进行安全文件传输

SSH协议提供了一种使用`scp`(secure copy)工具进行安全文件传输的方法。`scp`利用SSH的安全连接,提供文件的加密传输,从而避免数据在传输过程中被窃取。

假设你需要将本地系统中的`/path/to/local/file.txt`文件传输到远程主机的`/path/to/remote/directory/`目录下,可以使用如下命令:

```bash

scp /path/to/local/file.txt username@remote_host:/path/to/remote/directory/

```

这条命令会提示你输入远程主机的密码,然后将文件安全地上传到远程指定目录。

### 3.2.2 sftp的使用与文件管理

除了`scp`之外,SSH还提供了`SFTP`(SSH File Transfer Protocol),它是一个安全的文件传输协议。与`scp`相比,`sftp`提供了一个交互式的界面,允许用户浏览远程文件系统的目录,并在需要时执行文件操作。

连接到远程服务器并进入交互模式,可以使用:

```bash

sftp username@remote_host

```

一旦进入`sftp`交互模式,你可以使用一系列的命令来管理文件,例如列出远程目录内容、上传或下载文件、创建或删除目录等。

**Mermaid流程图示例:**

```mermaid

graph LR

A[Start sftp session] --> B[Connect to remote host]

B --> C[Interactive shell]

C --> D[List files]

C --> E[Upload files]

C --> F[Download files]

C --> G[Create directories]

C --> H[Remove files/directories]

G --> I[End sftp session]

H --> I

```

## 3.3 利用SSH进行系统监控

### 3.3.1 SSH连接日志分析

SSH不仅用于执行远程命令和文件传输,还可以用来监控服务器的活动。通过分析SSH连接日志,系统管理员可以获取谁在何时访问了系统,以及他们执行了哪些操作。这在进行安全审计或诊断问题时尤其重要。

默认情况下,SSH日志记录在`/var/log/auth.log`(Ubuntu系统)中。要分析这些日志,可以使用`grep`工具搜索特定信息:

```bash

grep sshd /var/log/auth.log

```

这条命令会从认证日志中筛选出与`sshd`服务相关的条目。

### 3.3.2 监控SSH服务状态和性能指标

监控SSH服务的状态和性能指标是保证系统稳定运行的一个重要方面。系统管理员需要定期检查服务是否正常运行,以及是否正在按照预期性能运行。

要检查SSH服务的状态,可以使用以下命令:

```bash

sudo systemctl status sshd

```

这个命令会显示SSH服务的状态,包括是否正在运行和最近的日志条目。要监控性能指标,可以使用`htop`、`iotop`等系统监控工具来实时观察资源使用情况。

通过这些监控手段,管理员能够及时发现并处理潜在问题,从而确保SSH服务的稳定运行和系统的整体安全性。

本章节的内容涵盖了SSH在Ubuntu系统管理中如何执行远程命令、文件传输和系统监控。下一章节将围绕SSH服务的性能优化和故障排查进行详细讨论。

# 4. SSH性能优化与故障排查

## 4.1 SSH服务的性能优化

### 4.1.1 调整SSH缓冲区大小和超时设置

SSH连接在传输大量数据时,其性能可能受到缓冲区大小的限制。默认的缓冲区大小可能不适用于所有场景,特别是对于需要传输大文件的用户。适当的调整缓冲区大小和超时设置可以提升SSH的性能和稳定性。

首先,可以考虑调整TCP/IP堆栈的相关参数,包括TCP窗口大小。这可以通过修改`/etc/sysctl.conf`文件实现,如增加TCP窗口大小来提高大流量数据传输效率:

```bash

# 编辑 sysctl 配置文件

sudo nano /etc/sysctl.conf

# 在文件末尾添加以下内容以调整TCP窗口大小

net.core.rmem_max=16777216

net.core.wmem_max=16777216

net.ipv4.tcp_rmem='4096 87380 16777216'

net.ipv4.tcp_wmem='4096 65536 16777216'

# 应用配置

sudo sysctl -p

```

上述设置中,`rmem_max` 和 `wmem_max` 分别设置了TCP接收窗口和发送窗口的最大值。`tcp_rmem` 和 `tcp_wmem` 则分别设置了TCP接收缓冲区和发送缓冲区的最小、默认和最大值。增大这些值可以允许系统处理更大的数据包,提高网络吞吐量。

除了调整TCP/IP堆栈的参数,还可以调整SSH自身的配置参数。`SendEnv` 和 `SendEnv` 指令允许指定环境变量在SSH会话中传输,这可能会减少初始化会话时的数据量,从而减少连接时间。但请注意,过多的环境变量可能会增加连接的负载,因此需要谨慎设置:

```bash

# 打开 /etc/ssh/ssh_config 文件进行编辑

sudo nano /etc/ssh/ssh_config

# 添加或修改以下行

SendEnv LANG LC_*

# 或者

HashKnownHosts no

```

`HashKnownHosts no` 选项可以减少主机密钥的哈希处理时间,从而加快连接速度。然而,这也意味着主机密钥不会被隐藏,安全性上略有降低。

另外,调整SSH超时设置可以防止由于网络问题导致的空闲连接持续存在。可以设置`ClientAliveInterval`和`ServerAliveInterval`来定期发送消息以保持连接活跃:

```bash

# 添加以下内容到服务器端的 /etc/ssh/sshd_config

ClientAliveInterval 60

ServerAliveInterval 60

```

在这里,`ClientAliveInterval`和`ServerAliveInterval`的值为60秒,表示每60秒SSH客户端和服务端都会发送一个保持连接活跃的消息。

### 4.1.2 配置压缩选项提升传输效率

SSH传输性能可以通过启用压缩来进一步提高,尤其是在网络带宽有限或延迟较高的环境中。通过压缩数据包,可以减少需要传输的数据量,从而缩短传输时间。SSH提供了压缩选项来实现这一点。

首先,可以通过`Compression`指令启用压缩:

```bash

# 在客户端的 ~/.ssh/config 文件中添加

Compression yes

```

启用压缩后,SSH会压缩所有传输的数据,这通常会增加CPU的负载。如果系统资源充足,这种增加是值得的,因为它会显著减少数据传输时间,特别是在处理大型文件传输时。

除了`Compression yes`选项外,还可以使用`CompressionLevel`来设置压缩级别:

```bash

# 在客户端的 ~/.ssh/config 文件中添加

Compression yes

CompressionLevel 9

```

在这里,`CompressionLevel`参数的值设置为9,意味着启用最高的压缩级别。虽然这将使用更多的CPU资源,但可以大幅减少传输的数据量,从而加快数据传输速度。

需要注意的是,尽管压缩可以提高传输效率,但在某些情况下(如本地网络速度很快或者CPU资源有限制的情况)压缩可能会降低性能。因此,在启用压缩之前,最好测试一下具体环境下的实际效果。

## 4.2 SSH故障排查与日志分析

### 4.2.1 SSH连接错误的原因及解决方法

在使用SSH进行远程连接时,可能会遇到各种错误。理解这些常见错误的原因及解决方法是故障排查过程中的关键。下面列出了几个最常见的SSH连接错误及其对应的解决方案:

#### 连接被拒绝(Connection refused)

当尝试连接到SSH服务器时,可能会遇到“Connection refused”错误。这通常意味着SSH守护进程(sshd)没有运行,或者指定的端口(默认为22)没有被监听。

解决方法包括:

1. 确认`sshd`服务是否正在运行:

```bash

sudo systemctl status sshd

```

2. 如果`sshd`没有运行,启动服务:

```bash

sudo systemctl start sshd

```

3. 检查防火墙设置,确保SSH端口没有被阻止:

```bash

sudo ufw status

```

如果需要,添加SSH端口到防火墙允许列表:

```bash

sudo ufw allow ssh

```

#### 无法解析主机名(Could not resolve hostname)

如果你在尝试连接时收到“Could not resolve hostname”的错误,那么问题可能出在DNS解析上。

解决方法包括:

1. 确认主机名是否可以被DNS服务器解析:

```bash

nslookup your_server_hostname

```

2. 检查`/etc/hosts`文件中是否正确地映射了IP地址和主机名。

3. 确认本地DNS服务器设置是否正确。

#### 密码错误或认证失败

如果能够连接到服务器但认证失败,可能是密码错误或者密钥不匹配。

解决方法包括:

1. 检查密码是否输入正确。

2. 如果使用密钥认证,确保本地计算机的公钥已添加到服务器的`~/.ssh/authorized_keys`文件中。

3. 检查密钥权限设置是否正确(例如,私钥文件权限应为600)。

#### 超时或连接不稳定

如果你遇到连接超时或连接不稳定的问题,可能是因为网络问题或者服务器负载过高。

解决方法包括:

1. 使用`ping`命令检查网络连通性。

2. 查看服务器负载情况,使用命令`top`或`htop`。

3. 如果是因为网络问题,联系网络管理员或ISP。

在进行故障排查时,经常检查和分析`/var/log/auth.log`(在基于Debian的系统中)或`/var/log/secure`(在基于RedHat的系统中)文件中的日志可以帮助你了解认证过程中发生的情况。这些日志文件记录了SSH服务的认证尝试、连接信息以及其他重要的安全事件。

### 4.2.2 分析SSH日志定位问题

SSH日志记录了关于SSH服务的所有活动,包括用户登录尝试、系统错误以及安全事件。分析SSH日志是定位和解决连接问题的关键步骤。下面将详细介绍如何通过日志来定位问题。

首先,你可以使用`grep`命令在日志文件中搜索特定的字符串或错误代码,例如:

```bash

# 在 auth.log 中查找认证失败的条目

sudo grep "Failed password" /var/log/auth.log

```

这将返回所有失败密码认证的条目,允许你了解是哪个用户或主机导致了失败。

在`/var/log/auth.log`中,你可能还会看到像这样的条目:

```plaintext

Feb 2 11:23:36 hostname sshd[28962]: Failed password for invalid user admin from 192.168.1.1 port 42528 ssh2

```

这个条目表明来自IP地址`192.168.1.1`的主机在尝试以不存在的用户`admin`身份连接时失败了。

除了认证问题,SSH日志中也可能包含其他有用的信息,例如:

```plaintext

Feb 2 11:27:14 hostname sshd[28970]: Connection closed by 192.168.1.1 [preauth]

```

这表明有一个预认证连接在被允许之前被关闭。这可能是由于多种原因,比如客户端配置错误、网络问题或者服务器端的安全策略。

日志文件可能非常长,手动搜索可能不太方便。可以使用`awk`、`sed`或`tail`等工具来帮助你过滤或追踪日志文件:

```bash

# 使用 tail -f 实时查看日志文件

sudo tail -f /var/log/auth.log

```

使用`tail -f`可以让你看到日志文件的实时更新。这对于监控正在发生的事件非常有用,尤其是当你怀疑有未授权的访问尝试时。

有时,你可能需要查看SSH守护进程的日志级别设置,因为它决定了哪些消息会被记录。你可以在`/etc/ssh/sshd_config`文件中找到与日志相关的设置:

```bash

# 打开配置文件进行编辑

sudo nano /etc/ssh/sshd_config

# 查找相关行

LogLevel INFO

```

`LogLevel`选项用于指定日志消息的详细程度,取值范围从`QUIET`(不记录任何日志)到`DEBUG`(记录所有调试信息)。通常,`INFO`或`DEBUG`级别在故障排查时非常有用,但它们也会生成大量日志数据。

在分析完日志后,根据找到的信息,你可以采取相应措施来解决问题。例如,如果是密码错误导致的问题,你可能需要通知用户重置密码。如果是IP被阻止,则需要从黑名单中移除该IP地址。如果是由于服务器配置不当,你可能需要修改配置文件然后重新启动SSH服务:

```bash

# 重新启动 SSH 服务

sudo systemctl restart sshd

```

通过有条理地分析SSH日志,你可以快速定位并解决连接问题,从而保证系统的安全性和可用性。

# 5. SSH自动化脚本编写与应用

## 5.1 编写自动化SSH脚本

自动化脚本是现代系统管理的核心工具之一,SSH自动化脚本可以减少重复性工作,提高工作效率,并能实现复杂任务的批量化处理。下面将介绍如何编写自动化SSH脚本,以及如何实现远程登录和命令执行,以及文件同步与备份。

### 5.1.1 自动化登录与命令执行

编写自动化登录的SSH脚本,可以通过ssh命令的 `-o` 选项设置不同的参数,如不显示密码提示、不记录主机密钥到本地host文件等。下面是一个简单的SSH自动登录并执行命令的示例脚本:

```bash

#!/bin/bash

USER="your_username"

PASSWORD="your_password"

HOST="remote_host_ip"

# 使用sshpass简化密码输入过程

sshpass -p $PASSWORD ssh -o StrictHostKeyChecking=no $USER@$HOST "echo 'Hello from remote host!'"

```

在上述脚本中,`sshpass` 被用于在命令行中输入密码,这样可以避免手动输入密码的需求。`StrictHostKeyChecking=no` 参数使得脚本在首次连接到主机时不会询问是否信任该主机的密钥。

### 5.1.2 编写脚本实现文件同步与备份

使用 `rsync` 通过SSH进行文件同步和备份是一个常见的应用场景。下面是一个利用 `rsync` 和SSH进行文件备份的脚本示例:

```bash

#!/bin/bash

USER="your_username"

HOST="remote_host_ip"

LOCAL_DIR="/path/to/local/directory"

REMOTE_DIR="/path/to/remote/directory"

# 使用rsync通过SSH进行文件同步

rsync -avz -e "ssh -o StrictHostKeyChecking=no" $USER@$HOST:$REMOTE_DIR $LOCAL_DIR

```

在该脚本中,`rsync` 命令的 `-avz` 选项确保了归档模式和压缩传输。`-e` 参数指定使用SSH作为远程shell,且同样地,我们通过 `ssh` 的 `-o` 选项来设置 `StrictHostKeyChecking=no`。

## 5.2 SSH脚本的安全实践

在实现自动化脚本的同时,必须注意安全性问题,尤其是涉及密码和密钥管理。

### 5.2.1 密钥的安全管理

使用SSH密钥认证是提升脚本安全性的一个好方法。将脚本与密钥认证配合使用,可以避免在脚本中直接写入密码。

首先,生成一对密钥(如果还没有的话),并设置无密码登录:

```bash

ssh-keygen -t rsa

ssh-copy-id -i ~/.ssh/id_rsa.pub your_username@remote_host_ip

```

通过 `ssh-copy-id` 将公钥复制到远程主机,使得可以无需密码登录。之后,可以修改脚本,使其使用密钥进行认证:

```bash

#!/bin/bash

USER="your_username"

HOST="remote_host_ip"

LOCAL_DIR="/path/to/local/directory"

REMOTE_DIR="/path/to/remote/directory"

# 使用私钥文件进行SSH认证

rsync -avz -e "ssh -o StrictHostKeyChecking=no -i /path/to/your/private/key" $USER@$HOST:$REMOTE_DIR $LOCAL_DIR

```

### 5.2.2 脚本的安全执行环境设置

为确保脚本的安全运行,应该在适当的权限下执行,并使用环境变量来管理敏感信息。例如,可以将远程主机的密码存储在一个环境变量中,而不是脚本本身:

```bash

#!/bin/bash

REMOTE_HOST_PASSWORD=$PASSWORD

USER="your_username"

HOST="remote_host_ip"

LOCAL_DIR="/path/to/local/directory"

REMOTE_DIR="/path/to/remote/directory"

sshpass -p $REMOTE_HOST_PASSWORD ssh -o StrictHostKeyChecking=no $USER@$HOST "echo 'Hello from remote host!'"

```

使用环境变量的一个好处是,它们不会出现在脚本文件中,因此不易被外部程序读取。

在实际部署中,应考虑使用更安全的认证方式,如密钥认证,并且始终避免在脚本中直接暴露敏感信息。通过使用密钥和安全的脚本实践,可以显著提升自动化管理的安全性。

0

0