Ubuntu SSH连接速度提升秘籍:专家级别的性能调整

发布时间: 2024-12-11 23:50:29 阅读量: 10 订阅数: 14

ubuntu 通过xshell ssh连接虚拟机问题

# 1. Ubuntu SSH连接速度问题初探

SSH(Secure Shell)协议是一种安全的网络协议,用于在不安全的网络上提供安全的远程登录和其他网络服务。尽管SSH协议设计得相当高效,但在某些情况下,用户可能会遇到连接速度慢的问题。本章节将初步探讨常见的Ubuntu系统中SSH连接速度问题,从而为后续章节深入分析和优化奠定基础。

在实际应用中,影响SSH连接速度的因素可能包括但不限于网络带宽和延迟、服务器与客户端的硬件性能、以及使用的加密算法效率。这些问题会导致用户在连接时遇到延迟高、响应慢或连接中断等不良体验。因此,对于系统管理员和高级用户而言,了解并掌握如何诊断和解决这些速度问题尤为重要。

本章的目的是使读者对SSH连接速度问题有一个基本的认识,为后续章节中针对这些因素进行深入分析和提出有效优化方法打下基础。接下来的章节将分别探讨SSH的基础理论、性能优化实践、进阶优化策略以及在不同场景下的实际应用案例研究。

# 2. SSH连接速度的基础理论

### 2.1 SSH的工作原理

#### 2.1.1 SSH协议简介

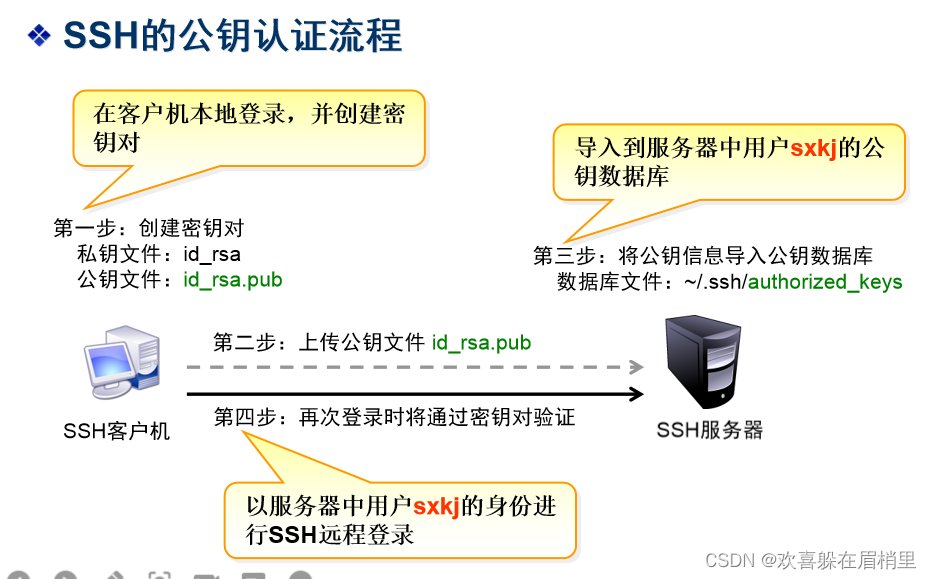

安全外壳协议(Secure Shell,SSH)是一个网络协议,用于在不安全的网络中为计算机之间提供安全的加密通信。它常用于远程登录系统以及在两个主机之间执行命令,但其用途远不止于此。SSH通过在不安全的通道上提供强大的认证和数据完整性校验,保护了数据传输的机密性和完整性。SSH 默认使用22端口,支持多种认证方式,包括密码认证、公钥认证等。

##### SSH的核心特性包括:

- **加密通讯**:SSH使用对称加密和非对称加密两种方式对数据进行加密传输。

- **身份验证**:允许远程登录时,对用户身份进行多重认证。

- **数据完整性保护**:通过消息摘要函数,确保数据在传输过程中没有被篡改。

- **端口转发**:允许通过加密的SSH连接转发其他网络连接,如TCP、X11等。

#### 2.1.2 密钥交换机制

密钥交换机制是建立SSH会话时的一个关键步骤,其目的是安全地协商出一个共享的会话密钥。这个过程必须保证即使被第三方截获了数据,也难以解密。

- **Diffie-Hellman (DH) 交换**:这是一种常用的密钥交换算法,允许双方在没有事先共享密钥的情况下,通过交换信息来计算出一个相同的密钥。

算法的基本步骤包括:

- 双方选定一个大质数和一个基数,各自生成一个私钥,然后计算出一个公钥。

- 双方交换公钥,并使用对方的公钥和自己的私钥计算出相同的会话密钥。

DH 密钥交换确保了即使通信被拦截,第三方也无法轻易推导出会话密钥。

### 2.2 影响SSH连接速度的因素

#### 2.2.1 网络带宽和延迟

网络带宽和延迟是影响SSH连接速度的两个重要因素。带宽决定了单位时间内可以传输的数据量,延迟(或称为延迟时间)则是信号从发送点到达接收点所需的往返时间。

- **网络带宽**:一个较高的带宽允许更快的数据传输,但带宽资源常常受限于互联网服务提供商和网络基础设施。当带宽成为瓶颈时,即使通过优化SSH本身配置也无法有效提升速度。

- **网络延迟**:高延迟意味着即使网络带宽足够,连接的响应时间仍然会比较慢。这种情况通常发生在跨国或跨洲通信中,由于地球曲率和信号传输介质的影响,信号必须经过更长的物理距离。

#### 2.2.2 服务器和客户端性能

服务器和客户端的硬件性能也会直接影响SSH连接的速度。

- **CPU处理能力**:加密和解密操作对CPU资源要求较高。一个快速的CPU能够更快地处理加密和解密任务,从而提高SSH的性能。

- **内存和存储**:系统有足够的内存来处理SSH会话状态和缓存,可以减少磁盘I/O操作,减少延迟。

- **网络接口**:高速网络接口卡(NIC)可以提供更快的数据包处理和传输速度。

#### 2.2.3 加密算法的效率

加密算法的选择直接影响到SSH连接的性能,因为加密和解密操作需要消耗计算资源。

- **对称加密算法**(如AES,3DES)通常比非对称加密算法(如RSA,ECC)效率更高,因为它们在加密和解密时使用相同的密钥,而密钥通常较短。

- **非对称加密算法**(如RSA,ECC)在SSH密钥交换过程中使用,虽然它们在数据传输过程中不直接使用,但因为密钥较长,计算成本高。

- **消息摘要算法**(如SHA,MD5)用于确保数据的完整性和身份验证,它们也对性能有影响,尤其是当需要对大量数据进行哈希时。

### 2.3 SSH配置文件解析

#### 2.3.1 默认配置的含义和影响

SSH的默认配置通常可以满足大多数的使用场景,但了解默认配置的含义对于优化SSH连接速度非常重要。

- **`/etc/ssh/sshd_config`**:这是SSH服务器的主要配置文件,包含了服务器的运行参数。

- **`/etc/ssh/ssh_config`**:这是SSH客户端的配置文件,用于定义客户端连接服务器时的默认行为。

- **默认端口**:SSH默认监听在TCP端口22上,这是最著名的“端口”,也是攻击者攻击的目标之一。

默认配置在保护服务器免受未授权访问的同时,可能在性能上不是最优的。例如,如果服务器端的`PasswordAuthentication`设置为`yes`,那么服务器会接受密码认证,这可能会拖慢连接速度,因为密码认证通常涉及到更多的交互。

#### 2.3.2 主要配置选项的作用

了解并合理配置SSH的关键选项是提高连接速度和安全性的关键。

- **`HostKeyAlgorithms`**:此选项指定了服务器应该使用的密钥类型。对于性能优化,可以去掉低效率的算法,只保留那些更快的算法。

- **`Ciphers`**:此选项定义了允许使用的加密算法列表。为了提高性能,可以配置为仅使用快速的对称加密算法。

- **`MACs`**:消息摘要算法(Message Authentication Code, MAC)用于保证数据传输的完整性。优化MAC可以提升性能,同时确保安全。

下面是一个配置示例,展示了如何在服务器的`sshd_config`文件中设置这些参数以优化性能:

```conf

HostKeyAlgorithms ssh-rsa,ssh-dss,ecdsa-sha2-nistp256,ecdsa-sha2-nistp384,ecdsa-sha2-nistp521

Ciphers aes256-gcm@openssh.com,aes256-ctr,aes128-ctr

MACs hmac-sha2-256-etm@openssh.com,hmac-sha1-etm@openssh.com,umac-128-etm@openssh.com

```

配置文件中的每个参数都有其特定的用途和配置方式,需要根据实际需要进行调整。需要注意的是,任何更改都应谨慎进行,以避免降低安全性。在更改配置文件后,要重新启动SSH服务使改动生效。

本章从基础理论出发,深入探讨了SSH的工作原理、影响连接速度的因素以及配置文件的相关知识。这为下一章的性能优化实践提供了坚实的理论基础,同时也为读者在配置和优化自己的SSH服务时提供了清晰的参考路径。

# 3. Ubuntu SSH性能优化实践

## 3.1 优化SSH服务端设置

### 3.1.1 修改SSH服务配置文件

在`/etc/ssh/sshd_config`文件中,我们可以进行多处调整以提高SSH的服务性能。首先,我们可以启用压缩,以减少数据传输量,特别是在网络条件不佳的情况下:

```shell

Compression yes

```

接下来,可以调整TCP连接的超时时间和keepalive设置,避免无效连接占用资源:

```shell

TCPKeepAlive yes

ClientAliveInterval 60

ClientAliveCountMax 3

```

此外,还可以启用SSH的多路复用功能,减少重复建立连接的时间和资源消耗:

```shell

UseLogin no

StreamLocalBindUnlink yes

AllowTcpForwarding yes

TCPKeepAlive yes

ClientAliveInterval 60

ClientAliveCountMax 3

```

这些设置共同作用,可优化服务器响应和连接维持的效率,从而提升整体的连接速度。

### 3.1.2 使用更高效的加密算法

为了提高加密处理的速度,我们可以选择使用计算上更轻量的算法。我们可以更改默认的加密算法配置为更高效的算法,如`aes256-gcm`:

```shell

Ciphers aes256-gcm@openssh.com

```

同时,我们也应更新SSH密钥交换算法到`curve25519-sha256`,这是一个高效且安全的密钥交换方法:

```shell

KexAlgorithms curve25519-sha256

```

请注意,在进行这些更改时,应确保所有客户端都支持这些新的算法设置。

### 3.1.3 端口转发和速率限制调整

端口转发(Port Forwarding)是SSH的重要功能之一。对于需要高频率转发操作的场景,可以通过设置`GatewayPorts`为`yes`,允许其他机器连接到本机转发的端口:

```shell

GatewayPorts yes

```

此外,对于特定IP或用户进行速率限制,可以防止恶意用户或程序耗尽服务器资源:

```shell

MaxStartups 10:30:60

```

这里的设置表示当连接数达到10个时,开始限制新连接的建立;如果同时有30个连接时,新连接的接受速度是60%;若超过60个连接,则不再接受新的连接。

## 3.2 客户端性能调整

### 3.2.1 客户端配置文件详解

`~/.ssh/config`文件是客户端的SSH配置文件,它允许用户对特定主机进行个性化设置。例如,可以为特定的主机设置特定的用户,或者指定使用特定的私钥:

```shell

Host myserver

HostName myserver.example.com

User username

IdentityFile ~/.ssh/id_rsa_myserver

```

通过合理配置,可以加快连接建立速度并减少手动输入,改善用户体验。

### 3.2.2 利用SSH客户端工具优化连接

SSH客户端工具如`ssh-agent`可以缓存私钥,避免在每次连接时都需要输入密码,从而提高连接效率。启动`ssh-agent`并添加私钥:

```shell

eval "$(ssh-agent -s)"

ssh-add ~/.ssh/id_rsa

```

利用`ControlMaster`和`ControlPath`选项可以使得对同一服务器的多次连接复用一个TCP连接,减少连接建立的时间:

```shell

Host myserver

ControlMaster auto

ControlPath ~/.ssh/socket-%r@%h:%p

```

这些设置有助于减少建立连接的时间,从而优化整体的SSH连接性能。

## 3.3 网络层面的优化策略

### 3.3.1 DNS缓存优化

DNS查找延迟是影响SSH连接速度的一个因素。通过配置本地DNS缓存,可以减少查找时间。例如,使用`systemd-resolved`服务:

```shell

[Resolve]

DNS=1.1.1.1 8.8.8.8

Cache=yes

```

这里的配置指定了使用`Cloudflare`和`Google`的DNS服务器,并启用了本地缓存。

### 3.3.2 路由和代理设置

在一些复杂的网络环境下,可以通过设置路由规则和使用代理来优化连接。例如,通过SSH端口转发可以穿越防火墙或代理限制:

```shell

ssh -D 9999 username@proxyhost

```

这条命令将本机的9999端口转发到代理主机上的SSH端口,之后所有的流量都会通过这个隧道进行。

通过综合运用以上提到的多种方法,可以显著提高Ubuntu系统的SSH连接性能,从而优化整体的远程工作体验。

# 4. SSH连接速度的进阶优化

优化SSH连接速度的进阶技巧是IT专业人士关注的焦点,它不仅仅涉及到标准配置的调整,还包括了网络层面的高级配置、密钥管理、监控以及故障排除。在本章节中,我们将深入探讨这些进阶技术,以及如何将它们集成到你的日常运维工作中。

## 高级网络配置和优化

### 利用高速通道和负载均衡

高速通道和负载均衡技术可以显著提升SSH连接的速度和可靠性。高速通道通常指的是专用网络连接或者高速的点对点连接,负载均衡则是将流量分配到多个服务器上,以避免单点过载。

#### 高速通道配置

在复杂的网络环境中,创建高速通道可能涉及到多个网络设备的配置。一个常见的场景是使用VPN技术创建加密的高速通道。例如,OpenVPN是一个广泛使用的VPN解决方案,可以在两台主机之间创建一个加密的虚拟网络接口。配置OpenVPN通常涉及创建配置文件,其中包含服务器和客户端的详细设置。

```bash

# 示例:在OpenVPN服务器端配置文件部分

port 1194

proto udp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh2048.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

tls-auth ta.key 0

cipher AES-256-CBC

persist-key

persist-tun

status openvpn-status.log

verb 3

```

负载均衡则可以利用如Nginx或HAProxy这样的工具来实现。这些工具能够将外部的SSH连接请求分配到多个后端服务器上。以下是一个简单的HAProxy配置示例,展示了如何配置SSH负载均衡:

```bash

# 示例:HAProxy配置文件部分

frontend ssh_frontend

bind *:2222

mode tcp

default_backend ssh_backend

backend ssh_backend

mode tcp

balance roundrobin

server ssh1 192.168.0.1:22 check

server ssh2 192.168.0.2:22 check

```

在这个例子中,HAProxy监听2222端口,并将进入的SSH连接负载均衡到两个服务器(192.168.0.1 和 192.168.0.2)上。

#### 负载均衡配置分析

负载均衡的配置需要仔细考虑服务器的性能和网络的带宽。在这个配置中,`balance roundrobin`指令表示HAProxy会轮流将新的连接请求发送到每一个服务器。如果要实施负载均衡,还需要确保后端服务器能够在高负载下保持稳定运行。

### 基于用户和组的SSH配置

在企业环境中,往往需要对不同用户或用户组进行不同的SSH访问策略。比如,某些用户可能需要更高的带宽或者更长的会话超时时间。通过在`/etc/ssh/sshd_config`配置文件中设置基于用户和组的指令,可以实现这种差异化的策略。

```bash

# 示例:sshd_config中基于用户的配置

Match User user1

Compression yes

ClientAliveInterval 60

TCPKeepAlive yes

MaxSessions 10

```

在这个例子中,用户`user1`将会话压缩设置为开启,客户端每60秒发送一次保持活动的消息,保持TCP连接开启,并允许最多10个并行会话。这些设置可以为特定用户优化连接,同时限制资源消耗。

## SSH密钥管理

### 密钥类型和生成方法

SSH密钥的管理是保证连接安全的关键部分。SSH密钥可以基于不同的算法生成,常见的有RSA、DSA、ECDSA和ED25519。选择合适的密钥类型是基于算法的强度和密钥长度。例如,RSA密钥通常推荐使用至少2048位长度,而ED25519提供更高的安全性且密钥较短。

```bash

# 生成RSA密钥对

ssh-keygen -t rsa -b 4096

# 生成ECDSA密钥对

ssh-keygen -t ecdsa -b 521

# 生成ED25519密钥对

ssh-keygen -t ed25519

```

### 密钥存储和轮换策略

密钥的安全存储和定期轮换对于保证系统安全至关重要。理想情况下,密钥应存储在加密的硬件设备中,比如使用硬件安全模块(HSM)。在服务器上,可以使用`ssh-agent`和`ssh-add`工具管理私钥,并在内存中缓存私钥,避免私钥在文件系统中明文保存。

```bash

# 使用ssh-agent启动密钥的内存缓存

eval "$(ssh-agent -s)"

# 添加私钥到ssh-agent缓存

ssh-add ~/.ssh/id_rsa

```

轮换策略涉及定期更新密钥,以及在密钥泄露时的快速替换。这可以通过自动化脚本来实现,该脚本可以定期检查密钥的使用频率,并在达到一定阈值后提示用户更换密钥。

## 监控和故障排除

### 实时监控SSH连接状态

实时监控SSH连接状态对于及时发现性能瓶颈和潜在的安全问题至关重要。可以使用`sshd`的日志文件,或者使用专门的监控工具如Nagios或Zabbix来监控SSH服务的状态。

```bash

# 查看sshd日志

tail -f /var/log/auth.log

```

另外,使用如`ss`命令可以获取当前所有活动的SSH连接信息:

```bash

# 列出当前活动的SSH连接

ss -tnp | grep ssh

```

### 故障诊断和解决步骤

故障排除SSH连接速度慢的问题时,首先需要检查的是网络层面的因素,如延迟、带宽限制或路由问题。接下来是服务器和客户端的性能问题,以及加密算法的效率。

#### 故障诊断步骤:

1. 使用`ping`命令来检查网络延迟。

2. 使用`traceroute`或`mtr`命令来分析网络路径。

3. 检查`sshd`日志以发现任何错误或异常。

4. 使用`ssh -v`命令来获取详细的调试信息。

5. 分析服务器资源使用情况,如CPU和内存。

```bash

# 使用ssh命令获取调试信息

ssh -vvv user@remote_host

```

#### 故障解决步骤:

1. 根据故障诊断阶段收集的信息,优化网络设置。

2. 调整SSH配置,比如更改加密算法或者增加连接超时时间。

3. 如果是服务器性能问题,考虑升级服务器硬件或优化资源使用。

4. 如果是客户端性能问题,尝试更新或优化客户端设备。

```bash

# 示例:修改服务器端SSH配置文件来优化性能

# /etc/ssh/sshd_config

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_ecdsa_key

HostKey /etc/ssh/ssh_host_ed25519_key

SyslogFacility AUTH

LogLevel INFO

LoginGraceTime 120

PermitRootLogin prohibit-password

StrictModes yes

RSAAuthentication yes

PubkeyAuthentication yes

# 更改默认端口

Port 2222

```

在修改配置后,需要重启`sshd`服务来使更改生效:

```bash

# 重启sshd服务

sudo systemctl restart sshd

```

在本章节中,我们详细探讨了针对SSH连接速度进行进阶优化的多种方法,包括了网络配置优化、密钥管理的高级策略以及监控和故障排除的最佳实践。掌握这些高级技巧将帮助IT专业人士提升连接速度,保障SSH连接的安全性和可靠性。

# 5. 案例研究:在不同场景下优化SSH连接速度

## 5.1 在云环境中的优化实践

随着云技术的普及,优化SSH连接速度在虚拟化和容器化环境中显得尤为重要。由于资源的动态分配和网络配置的特殊性,云环境中的SSH优化往往需要额外的考虑。

### 5.1.1 虚拟机和容器化环境的特别考虑

在虚拟机环境中,SSH连接可能需要穿越多个网络层次,包括物理机、虚拟化层和虚拟机本身。这增加了延迟和带宽消耗。要优化这种场景下的SSH速度,可以考虑以下措施:

- **网络配置优化**:确保虚拟机的网络配置设置为桥接模式,减少网络虚拟化层对SSH连接性能的影响。

- **资源分配**:在创建虚拟机时,合理分配CPU和内存资源,避免过度分配导致的资源竞争。

- **专用网络**:如果条件允许,可以设置专用网络,减少与宿主机及其他虚拟机之间的网络干扰。

### 5.1.2 云服务提供商的SSH优化选项

不同的云服务提供商通常会有针对SSH优化的特定选项。例如,AWS提供了EC2实例的SSH密钥对,GCP有SSH密钥管理功能。利用这些功能可以:

- **密钥对管理**:管理好SSH密钥对,确保安全性的同时,也考虑到密钥的大小和类型对连接速度的影响。

- **安全组和网络ACLs**:配置合适的安全组和网络访问控制列表(ACLs),以允许快速的SSH连接,同时限制未授权访问。

## 5.2 大型分布式系统中的SSH调优

在大型分布式系统中,有成百上千的节点需要通过SSH进行管理。这种环境下的优化要求更为精细和系统化。

### 5.2.1 多节点环境下的连接管理

在多节点环境中,可以采取以下措施来优化SSH连接速度:

- **批量SSH操作**:使用像`ClusterSSH`或`Ansible`这样的工具,可以批量执行SSH命令到多个节点上,提高管理效率。

- **控制并发连接数**:通过脚本或工具限制并发SSH连接数,避免因同时打开大量连接导致的性能下降。

### 5.2.2 基于网络拓扑的性能调整

网络拓扑对SSH连接速度有很大影响,因此需要根据实际情况进行调整:

- **路由优化**:根据网络拓扑图合理配置路由,确保SSH连接经过最短路径。

- **链路聚合和负载均衡**:在物理服务器之间或路由器间使用链路聚合技术来提升带宽,并使用负载均衡来分散连接请求。

## 5.3 针对特定应用的SSH配置

不同的应用对SSH连接的需求不同,这就要求配置更加针对性的SSH连接设置。

### 5.3.1 高并发SSH会话的管理

对于需要高并发SSH会话的应用,以下策略可能有所帮助:

- **使用SSH multiplexing**:启用SSH的连接复用功能,通过单一控制连接管理多个会话。

- **调整`MaxStartups`参数**:适当增加SSH配置文件中的`MaxStartups`参数值,允许同时启动更多的SSH会话。

### 5.3.2 使用SSH进行大规模数据传输的优化

在需要通过SSH进行大规模数据传输时,考虑以下优化:

- **调整缓冲区大小**:修改SSH配置文件中的`SendEnv`和`TCPKeepAlive`选项,以及调整`ReceiveBufferSize`和`SendBufferSize`来优化数据传输速率。

- **使用`rsync`或`scp`优化数据传输**:对于文件传输,可以使用`rsync`或`scp`命令,并通过`-P`参数来显示传输进度,同时允许在断点后恢复传输。

以上案例研究展示了如何根据不同场景,采取相应的策略和工具来优化SSH连接速度。在实践中,这些优化方法可以根据具体的业务需求和IT环境进一步调整和优化。

0

0