Ubuntu SSH配置文件深度解析:从sshd_config掌握SSH服务核心

发布时间: 2024-12-12 00:23:47 阅读量: 6 订阅数: 14

Ubuntu18.04下安装配置SSH服务的方法步骤

# 1. SSH服务简介与Ubuntu的安装过程

## 简介

SSH,即Secure Shell,是一种安全协议,用于加密数据传输,提供远程登录和其他网络服务的安全性。SSH通过在传输过程中使用强大的加密技术来保证数据的机密性和完整性。

## 安装SSH服务

在Ubuntu系统中安装SSH服务是IT专业人员常见的配置任务。以下是安装步骤:

1. 打开终端。

2. 更新软件包列表:`sudo apt update`

3. 安装OpenSSH服务器:`sudo apt install openssh-server`

安装完成后,sshd服务将自动启动,你可以通过`sudo systemctl status ssh`命令来检查服务状态。

## 检查SSH服务状态

确保SSH服务正在运行是一项基本的系统管理任务。可以使用以下命令检查:

```bash

sudo systemctl status ssh

```

该命令会显示SSH服务的运行状态,包括是否正在运行及其最近的日志条目。如果服务未运行,可以通过`sudo systemctl start ssh`来启动它。

# 2. ```

# 第二章:sshd_config配置文件基础

## 2.1 配置文件的结构与语法

### 2.1.1 配置文件的逻辑结构

sshd_config文件是用于定义SSH服务运行时的行为与参数的配置文件。它通常位于`/etc/ssh/`目录下,并在SSH服务启动时读取。配置文件由一系列的指令和注释组成,其中指令分为简单指令和区块指令。简单指令由一个关键字段和一个值组成,例如`Port 22`;而区块指令则定义了一组配置指令,通常用于配置特定用户、主机或认证方式,如`Match User`。

### 2.1.2 配置指令的格式和用途

配置文件中的每条指令都有其特定的格式和用途。例如:

```plaintext

Port 22

```

该指令用于指定SSH服务监听的端口。它必须位于文件的开头部分,以便在服务启动时能迅速确定监听端口。

另一个指令如:

```plaintext

PermitRootLogin no

```

该指令用于禁止以root用户直接登录,增加了系统安全性。

每条指令后通常可以跟注释,以帮助用户理解该指令的作用:

```plaintext

# This is a comment in the configuration file

```

## 2.2 SSH服务的安全配置

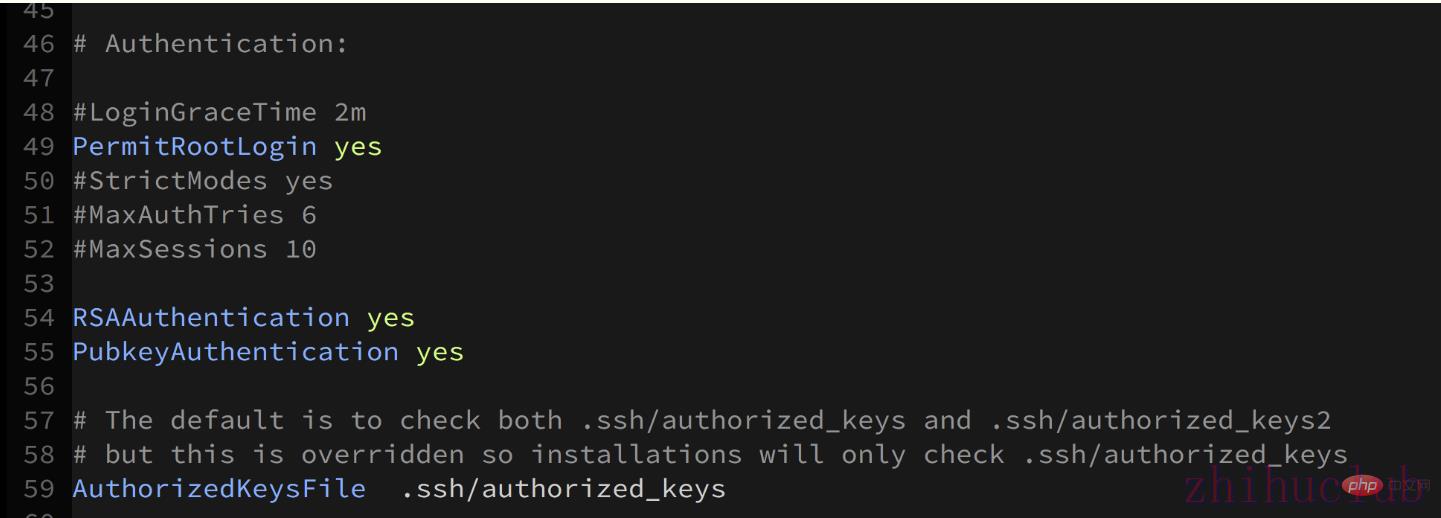

### 2.2.1 认证方式的配置与安全

为了提高SSH服务的安全性,管理员通常需要对认证方式进行配置。默认情况下,sshd支持密码认证和密钥认证两种方式。通过配置文件,管理员可以限制或者完全禁止某些认证方式,比如禁止密码认证只允许密钥认证:

```plaintext

PasswordAuthentication no

```

这行指令禁止了密码认证,从而使得只有拥有正确密钥的用户才能登录。

### 2.2.2 密钥认证的实现与管理

密钥认证是SSH服务中推荐的安全认证方式,它使用非对称加密技术进行用户认证。管理员需要确保所有用户都生成了相应的公钥和私钥对,并将公钥上传到服务器上。通常服务器端的公钥放在用户的`~/.ssh/authorized_keys`文件中。例如,管理员可以通过以下指令来限制只有持有特定私钥的用户才能登录:

```plaintext

PubkeyAuthentication yes

```

## 2.3 连接管理与会话控制

### 2.3.1 端口转发和X11转发设置

端口转发功能允许SSH隧道转发客户端和服务器之间的网络连接,例如,管理员可以设置允许转发某个端口的连接:

```plaintext

AllowTcpForwarding yes

```

X11转发则允许在安全的SSH会话中运行图形界面应用程序。为了启用X11转发,需要在配置文件中加入:

```plaintext

X11Forwarding yes

```

### 2.3.2 会话超时和空闲控制

为了防止闲置的SSH会话占用资源,管理员可以通过配置文件设置会话超时和空闲超时。例如:

```plaintext

ClientAliveInterval 300

ClientAliveCountMax 3

```

这两行指令设置客户端在300秒内无活动后发送一个保持活动的数据包,若连续3次没有得到响应,则会话会自动断开。

```

上述内容为第二章的部分内容,按照指定的结构和内容要求编写。由于内容限制,未展示完整的章节内容,实际文章应包含更多细节和实例。

# 3. sshd_config的进阶配置技巧

## 高级网络设置

### TCP封装和多路复用的配置

随着网络环境的日益复杂,对于SSH服务的网络配置也提出了更高的要求。TCP封装(TCP Wrapping)和多路复用(Multiplexing)是高级网络设置中较为复杂的两个部分。

TCP封装允许管理员通过监听一个特殊的端口来控制对其他端口的访问,这种技术可以用于实现访问控制列表(ACLs)来增强SSH服务的安全性。在sshd_config中,可以通过设置`TCPWrapper`指令或者配合iptables进行设置,达到只允许特定IP或IP段访问SSH服务的目的。

多路复用技术则可以在单一TCP连接上复用多个逻辑通道,这在高并发场景下可以极大地减少资源消耗,提高效率。在sshd_config中启用多路复用可以使用`MaxStartups`指令,它不仅可以限制并发连接数,还可以在高负载情况下允许更多的连接共享同一个TCP连接。

### 防火墙匹配与IP限制

为保证SSH服务的安全,通过防火墙对访问进行限制是一个非常重要的步骤。利用sshd_config中的防火墙设置功能,可以实现更为精细的访问控制。例如,可以通过`AllowUsers`和`DenyUsers`指令,允许或禁止特定用户访问SSH服务。此外,`AllowGroups`和`DenyGroups`指令则针对用户组进行控制。

对于IP地址的限制,`AllowIPs`和`DenyIPs`指令提供了灵活的匹配规则,允许你基于IP地址或地址范围来限制访问。对于复杂的IP匹配规则,可以使用`Match`指令进行组合条件的设置,为不同的用户或组设定不同的访问策略。

## 身份验证与访问控制

### 基于用户和组的访问控制

在SSH服务的管理中,身份验证与访问控制是两个核心的安全机制。基于用户和组的访问控制是通过在sshd_config文件中配置指令来实现的。

针对用户的身份验证,可以使用`PasswordAuthentication`、`PubkeyAuthentication`等指令来启用或禁用密码和公钥认证方式。还可以对认证尝试的次数进行限制,例如使用`MaxAuthTries`指令防止暴力破解攻击。

在访问控制方面,`AllowUsers`和`DenyUsers`指令可以针对单个用户设置访问权限,而`AllowGroups`和`DenyGroups`则允许对用户组进行控制。`Match`指令的运用可以对特定用户或组设置额外的访问条件,如IP限制、端口转发等。

### 基于主机的访问限制

除了基于用户和组的访问控制外,基于主机的访问限制是另一种常用的安全措施。sshd_config文件中提供了`AllowHosts`和`DenyHosts`指令来实现对特定主机或IP地址的访问控制。

为了增加访问控制的灵活性,`Match`指令可以配合基于主机的访问控制进行更复杂的配置。例如,可以为特定的IP地址范围启用或禁用某些特性,如使用密钥认证或仅允许特定端口的访问。

通过主机名或IP地址的匹配规则,管理员可以灵活地定义访问策略,如允许来自内网的访问同时限制来自互联网的访问。这种基于主机的访问限制不仅有助于防止未经授权的访问,还能够有效地减少网络攻击的风险。

## 性能调优与日志管理

0

0