Ubuntu SSH客户端高级优化:提高远程操作效率的专家设置

发布时间: 2024-12-12 01:39:14 阅读量: 7 订阅数: 13

ubuntu开启SSH服务远程登录操作的实现

# 1. Ubuntu SSH客户端概述

在当今的IT环境中,远程服务器管理和云服务的部署已成为日常任务。**SSH(Secure Shell)**作为一种安全协议,扮演着至关重要的角色,允许用户安全地登录和管理远程计算机。对于Linux系统的默认和广泛使用的客户端,Ubuntu自带的SSH客户端成为许多管理员和开发者的首选。

## 1.1 SSH的基本原理

简单来说,SSH协议通过加密通信来保障连接的安全。它利用各种加密算法确保数据传输时的机密性和完整性。当使用SSH连接到远程服务器时,会经历身份验证、密钥交换、和会话加密等过程。

## 1.2 SSH的功能与重要性

SSH不仅仅是简单的远程连接工具,它还提供了文件传输、端口转发和密钥管理等高级功能。通过这些功能,用户可以轻松地管理文件、安全地通过网络转发数据,以及使用密钥进行认证,从而提高整体的安全性。

## 1.3 SSH在Ubuntu中的安装与启动

在Ubuntu系统中,SSH客户端通常是默认安装的,无需任何额外的步骤即可使用。用户可以通过命令行启动SSH客户端,例如使用`ssh user@hostname`命令来建立连接。

通过接下来的章节,我们将深入探讨Ubuntu SSH客户端的配置和优化,以确保您能够充分利用这一强大的工具。

# 2. SSH客户端基础配置与优化

### 2.1 SSH连接的基本配置

SSH(Secure Shell)是一个建立在应用层上的网络协议,用于实现加密的网络服务。在这一部分,我们将重点介绍SSH连接的基础配置,包括服务器认证与密钥交换机制,以及如何调整SSH端口配置与防火墙规则,确保您的连接既安全又顺畅。

#### 2.1.1 服务器认证与密钥交换机制

服务器认证是通过公钥基础设施(PKI)来实现的,利用非对称加密技术进行身份验证。每一台服务器和客户端都持有密钥对,分别由公钥和私钥组成。公钥可以公开分享,而私钥必须保密。在SSH连接的建立阶段,客户端会利用服务器的公钥对连接进行验证。这确保了客户端正在与预期的服务器通信,而没有被中间人攻击。

#### 2.1.2 SSH端口配置与防火墙规则

SSH服务默认监听在TCP端口22上。出于安全考虑,可以修改这个默认端口到其他非标准端口,例如2222,以此减少遭受自动扫描攻击的机会。一旦更改了端口,相应的防火墙规则也需要更新,以允许新的端口进行通信。在Ubuntu上,可以使用UFW(Uncomplicated Firewall)进行端口配置和管理防火墙规则。

```bash

# 更改SSH端口到2222

sudo sed -i 's/Port 22/Port 2222/g' /etc/ssh/sshd_config

# 重启SSH服务

sudo systemctl restart sshd

# 允许新的SSH端口通过UFW

sudo ufw allow 2222/tcp

# 检查规则是否生效

sudo ufw status

```

在这个示例中,我们首先使用`sed`命令修改了`sshd_config`文件来更改SSH服务的监听端口。接着,我们重启了`sshd`服务以应用更改。最后,我们使用`ufw`命令允许新的端口,并检查防火墙规则的状态来确保配置正确。

### 2.2 提升SSH连接性能

优化SSH连接性能是提高远程工作体验的重要一环。本节将详细探讨如何通过算法选择与密钥长度优化,以及如何实现多路复用与并发连接优化,来提升SSH连接的性能。

#### 2.2.1 优化算法选择与密钥长度

SSH允许用户选择不同的加密算法。较新的算法如`curve25519`提供了更好的性能和安全性。密钥长度同样影响性能,较长的密钥提供了更强的加密强度,但也会消耗更多的计算资源。可以编辑`/etc/ssh/sshd_config`文件来指定偏好使用的算法和密钥长度。

```conf

# 在sshd_config中设置算法和密钥长度

HostKeyAlgorithms ssh-rsa,ecdsa-sha2-nistp256,ecdsa-sha2-nistp384,ecdsa-sha2-nistp521,ssh-ed25519

KexAlgorithms curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256

```

#### 2.2.2 多路复用与并发连接优化

SSH的多路复用功能允许多个SSH会话共享一个TCP连接,这减少了建立连接的开销,提高了效率。可以将`MaxStartups`设置为一个合适的值,以控制并发连接的数量,防止资源过载。

```conf

# 在sshd_config中启用多路复用并设置并发连接数

TCPKeepAlive yes

ClientAliveInterval 30

ClientAliveCountMax 30

MaxStartups 10:30:100

```

这里,`TCPKeepAlive`指令配置了保持连接的活动探测,`ClientAliveInterval`和`ClientAliveCountMax`定义了空闲连接被终止前的时长和次数。`MaxStartups`指令限制了并发连接数,有助于防止服务器因过多的并发连接而资源耗尽。

### 2.3 SSH配置文件详解

SSH客户端和服务器都提供了强大的配置选项,这些选项可以在配置文件中进行定制。本节将深入探讨`~/.ssh/config`文件的高级使用,以及如何将环境变量与命令行参数配合使用。

#### 2.3.1 ~/.ssh/config文件的高级使用

`~/.ssh/config`文件允许用户为不同的主机指定不同的连接选项。例如,可以为不同的服务器设置不同的用户名、端口和密钥。

```conf

# ~/.ssh/config 示例

Host work

HostName work.example.com

User username

IdentityFile ~/.ssh/id_rsa_work

Host dev

HostName dev.example.com

User developer

Port 2222

IdentityFile ~/.ssh/id_rsa_dev

```

在此示例中,我们定义了两个主机别名`work`和`dev`,分别对应不同的服务器、端口和密钥文件。这样,在使用SSH或SCP连接时,可以通过简单的主机别名来进行连接,而无需每次都输入详细的参数。

#### 2.3.2 环境变量与命令行参数的配合

SSH还支持通过环境变量和命令行参数来进一步配置连接。例如,可以设置`DISPLAY`环境变量在远程服务器上运行图形界面应用程序。

```bash

# 设置环境变量并通过ssh在远程运行图形界面应用

export DISPLAY=:0

ssh -X server_name command_to_run

```

在这个例子中,`DISPLAY=:0`将图形输出重定向到本地显示器,`-X`选项启用X11转发,允许X应用程序在远程服务器上运行并在本地显示。

本章节介绍了SSH客户端的基础配置与优化,涵盖了连接的基础、性能优化以及配置文件的使用。下一章将探讨SSH的高级安全设置,包括认证机制的强化、防御策略与日志记录,以及如何构建安全隧道与端口转发。

# 3. SSH高级安全设置

SSH(Secure Shell)作为一个广泛使用于远程登录和命令执行的协议,在IT行业中扮演着至关重要的角色。随着网络攻击日益增多,SSH的安全设置成为了网络和系统管理员极为关注的问题。本章节将深入探讨SSH的高级安全设置,包括认证机制的强化、防御策略、日志记录以及安全隧道与端口转发的相关技术。

## 3.1 强化认证机制

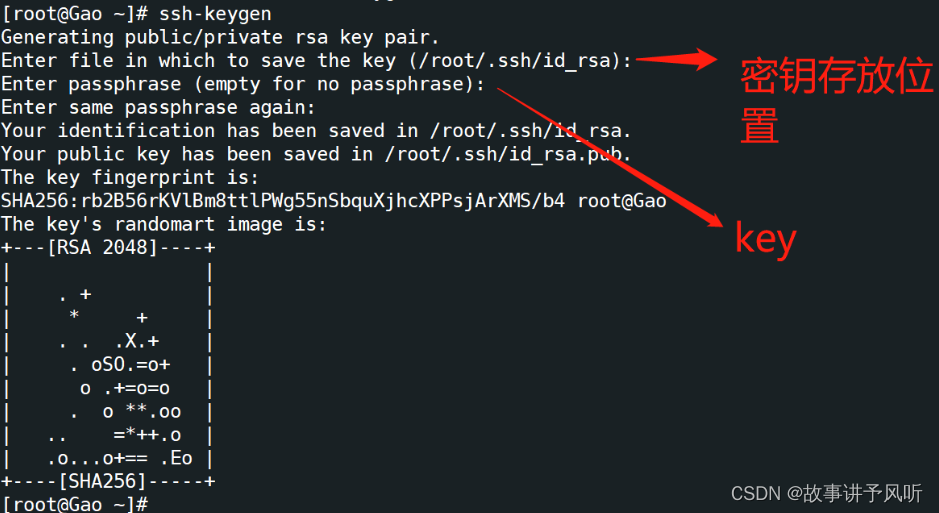

### 3.1.1 公钥与双因素认证

公钥认证是SSH中用来加强安全性的一种机制,它通过使用一对密钥(公钥和私钥)来进行用户身份的验证。与传统的密码认证相比,公钥认证在安全性和便利性方面提供了显著的提升。公钥认证依赖于非对称加密技术,通常使用RSA或ECDSA算法生成密钥对。

- **私钥必须保密**:私钥是用户身份的凭证,必须妥善保管,不被他人获取。私钥一旦泄露,攻击者就可能伪装成该用户进行安全威胁。

- **公钥可公开**:公钥可以公开,通常放置在服务器端,用于验证持有相应私钥的用户。

此外,双因素认证(Two-Factor Authentication, 2FA)是公钥认证之外的另一层安全措施。它要求用户提供两种形式的证据来证明其身份,通常是密码(知识因素)和私钥文件(拥有因素)的组合。这种认证方式大大增强了安全性,即使私钥

0

0