Ubuntu SSH公钥认证全面解析:提升连接安全性的专家指南

发布时间: 2024-12-12 00:37:30 阅读量: 6 订阅数: 14

SSH隧道秘籍:安全访问远程数据库的终极指南

# 1. SSH公钥认证概述

SSH(Secure Shell)公钥认证是网络安全中的一项基础技术,它允许用户在远程服务器上进行安全登录,通过非对称加密技术确保身份验证的唯一性和安全性。本章将带您了解SSH公钥认证的基础知识,包括其工作原理、应用场景和它在保障网络安全中的重要性。

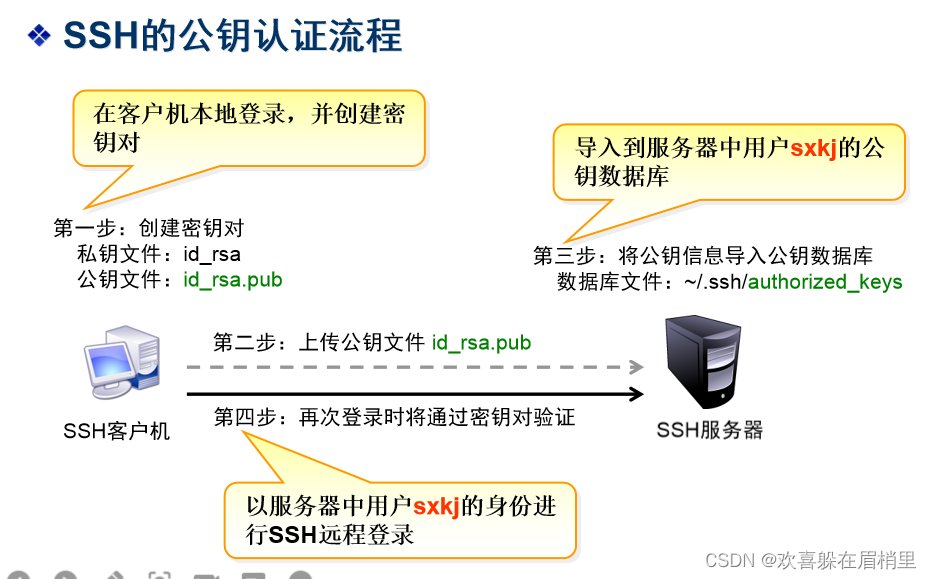

## 1.1 什么是SSH公钥认证?

SSH公钥认证利用了一对密钥:公钥和私钥。用户将公钥添加到远程服务器的授权密钥列表中,而私钥则保留给用户自己。当用户尝试通过SSH登录远程服务器时,服务器使用用户的公钥对一个信息进行加密,如果用户能够用相应的私钥解密这个信息,则认为验证成功,从而允许访问。这种方式避免了使用密码进行认证,大大增强了安全性。

## 1.2 公钥认证的优点

与传统的密码认证相比,公钥认证具有以下优点:

- **安全性更高**:私钥不用在网络中传输,破解难度大。

- **易于管理**:可以对不同的服务器和应用分配不同的密钥对。

- **自动化便利**:密钥认证方便自动化脚本和CI/CD流程的使用。

## 1.3 公钥认证的挑战

尽管公钥认证提供了更高层次的安全保障,但也面临一些挑战:

- **密钥管理复杂**:随着密钥数量的增加,管理密钥对变得困难。

- **安全性威胁**:私钥泄露或被盗会导致严重的安全问题。

- **性能考量**:公钥认证比密码认证增加了额外的计算开销。

通过本章的介绍,您将获得SSH公钥认证的基础知识,并为深入了解后续章节打下坚实的基础。接下来的章节将介绍如何在Ubuntu系统上进行SSH公钥认证的具体设置和配置。

# 2. Ubuntu SSH基础设置

## 2.1 SSH服务的安装与配置

### 2.1.1 安装SSH服务

在Ubuntu系统上,安装SSH服务是一项基本且重要的任务。要开始,首先确保系统已更新到最新状态。打开终端(Terminal),然后输入以下命令以更新包列表并安装SSH服务:

```bash

sudo apt update

sudo apt upgrade

sudo apt install openssh-server openssh-client

```

上述命令会做几件事:

- `apt update` 会更新本地包索引,确保你安装的是最新的软件包。

- `apt upgrade` 会升级所有已安装的软件包到最新版本。

- `apt install openssh-server openssh-client` 则专门安装SSH服务端(openssh-server)和客户端(openssh-client)。服务器端负责监听和管理SSH连接请求,而客户端是用户通过命令行访问远程服务器时所用到的。

安装完成后,SSH服务会自动启动,并设置为开机启动。你可以通过以下命令确认SSH服务的状态:

```bash

sudo systemctl status ssh

```

如果你希望停止SSH服务,可以使用:

```bash

sudo systemctl stop ssh

```

并再次启动服务:

```bash

sudo systemctl start ssh

```

### 2.1.2 配置SSH服务的基本参数

SSH服务的配置文件位于`/etc/ssh/sshd_config`,你可以使用任何文本编辑器(例如`nano`或`vim`)编辑这个文件来更改SSH服务的行为:

```bash

sudo nano /etc/ssh/sshd_config

```

在配置文件中,你可以对各种参数进行调整,比如更改默认端口(22),禁用密码认证等。对于每个参数,如果你不了解它,最好的做法是保持原样或者查看`sshd_config`文件内的注释说明。

- 要更改端口,找到`#Port 22`这一行,去掉注释符号并修改端口号。

- 要禁用密码认证,找到`#PasswordAuthentication yes`这一行,将其改为`PasswordAuthentication no`。

请注意,修改配置文件后,需要重启SSH服务使更改生效:

```bash

sudo systemctl restart sshd

```

## 2.2 生成SSH密钥对

### 2.2.1 密钥对的生成过程

生成SSH密钥对是一个非常重要的步骤,它包含一个私钥和一个公钥。公钥可以被共享到服务器上,而私钥则必须保密,它用于证明你的身份。在Ubuntu中,你可以使用`ssh-keygen`工具来生成密钥对:

```bash

ssh-keygen

```

这个命令会要求你指定保存密钥对的位置,以及密码短语(如果需要的话)。这个密码短语可以为你的私钥加密,增加了额外的安全层。通常建议不要留空。

生成密钥对的过程中,你将看到如下输出:

```

Generating public/private rsa key pair.

Enter file in which to save the key (/home/yourusername/.ssh/id_rsa):

```

这里,你可以直接按`Enter`使用默认位置(`~/.ssh/id_rsa`),这是大多数客户端期望找到私钥的路径。

最后,系统会提示你输入密码短语:

```

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

```

添加密码短语是可选的,但它可以防止未授权用户使用你的私钥,如果他们能够访问到它。

在你完成这些步骤后,你会得到两个文件:

- `id_rsa`:你的私钥文件。

- `id_rsa.pub`:你的公钥文件。

### 2.2.2 密钥类型及其选择

SSH密钥对可以基于多种算法生成,最常见的有RSA、DSA、ECDSA和Ed25519。每种算法都有其优势和特定的应用场景。

- RSA是最传统的一种算法,适用于所有版本的SSH。

- DSA是另一种较早的算法,但目前已不推荐使用,因为它在安全性上有所欠缺。

- ECDSA是基于椭圆曲线的算法,提供了比RSA和DSA更小密钥尺寸的强安全性。

- Ed25519是基于EdDSA签名系统的算法,以其高效率和安全性著称。

在选择密钥类型时,你可以考虑以下建议:

- 对于新项目,建议使用Ed25519或ECDSA,因为它们提供了更好的安全性和效率。

- 如果你使用的是较老的服务器或客户端,可能会需要RSA,因为它是兼容性最强的算法。

在终端中,你可以使用`-t`参数指定算法类型来生成密钥:

```bash

ssh-keygen -t ed25519

```

## 2.3 部署公钥到远程服务器

### 2.3.1 将公钥添加到服务器的授权密钥列表

部署公钥是启用SSH公钥认证的关键步骤。首先,确保你拥有远程服务器的访问权限(可能需要使用密码)。使用以下命令将你的公钥添加到远程服务器的`~/.ssh/au

0

0