【Ubuntu多用户管理】:SSH用户权限最佳实践,安全与便捷并重

发布时间: 2024-12-12 00:45:57 阅读量: 6 订阅数: 14

# 1. Ubuntu多用户管理概述

在Linux系统中,尤其是在Ubuntu这样的发行版中,多用户管理是系统管理的关键组成部分。Ubuntu作为广泛使用的开源操作系统,为多用户环境提供了强大的管理工具和机制。多用户管理包括用户的创建、权限设置、资源分配,以及安全控制等多个方面。了解这些概念对于提高系统安全性、维护用户隐私和优化资源使用至关重要。

## 1.1 多用户环境的基本概念

在多用户环境中,系统管理员必须能够处理不同的用户账户,每种账户都具有不同的权限。例如,普通用户可能需要有限的系统访问权限,而管理员账户则可以执行系统级别的更改。Ubuntu利用用户组、权限和策略来实现精细的访问控制。

## 1.2 系统权限的重要性

系统权限决定了用户能够执行哪些操作。在Ubuntu中,文件和目录的权限设置是基于读、写、执行三种权限的组合,它们分别对应用户(u)、组(g)和其他(o)。合理的权限配置能够防止未经授权的数据访问和系统破坏,是系统管理中不可忽视的部分。

# 2. SSH基础与用户权限设置

## 2.1 SSH服务的作用与配置

### 2.1.1 SSH的工作原理

SSH(Secure Shell)是一种提供加密通信的网络协议,允许数据通过不安全的网络进行安全传输。在用户权限管理中,SSH扮演着远程访问和系统维护的重要角色。它的核心工作原理是通过非对称加密算法对传输数据进行加密,确保数据在传输过程中即使被截获也无法被解读。

当一个客户端尝试通过SSH连接到服务器时,SSH服务会首先验证客户端的身份。在验证成功后,双方会协商出一个会话密钥,用于对接下来的通信内容进行对称加密。这保证了即使数据在传输中被拦截,也无法被第三方解码。

### 2.1.2 配置SSH服务

配置SSH服务主要是通过编辑`/etc/ssh/sshd_config`文件实现的。这个文件包含了一系列的配置项,用于定义SSH服务的行为。以下是一个配置示例:

```bash

Port 22

Protocol 2

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_dsa_key

HostKey /etc/ssh/ssh_host_ecdsa_key

HostKey /etc/ssh/ssh_host_ed25519_key

PermitRootLogin prohibit-password

X11Forwarding yes

UsePAM yes

```

这个配置文件定义了SSH服务监听的端口、使用的协议版本、主机密钥的位置、禁止root用户直接密码登录等设置。配置完成后,需要重启SSH服务:

```bash

sudo systemctl restart sshd

```

重启服务后,SSH服务会使用新的配置文件来接受和处理客户端的连接请求。

## 2.2 用户权限管理基础

### 2.2.1 用户和组的创建与管理

在Linux系统中,用户和组的管理是权限控制的基础。创建用户通常使用`useradd`命令,例如创建一个名为`newuser`的用户:

```bash

sudo useradd newuser

```

之后,为该用户设置密码:

```bash

sudo passwd newuser

```

管理组时,可以使用`groupadd`命令创建新组,`usermod`命令添加或删除用户到指定组。

### 2.2.2 权限控制概述

权限控制基于文件系统级,使用`chmod`命令修改文件的权限,`chown`命令修改文件的所有者。在Linux中,权限分为读(r)、写(w)和执行(x)三种,分别对应数字4、2和1。通过组合这些数字,我们可以设置不同的权限组合。

例如,设置一个目录对所有者、所属组和其他用户均开放读写权限:

```bash

chmod 777 directory

```

通过这种方式,管理员可以精细地控制每个用户和组对系统资源的访问权限。

## 2.3 SSH密钥认证机制

### 2.3.1 公钥与私钥的生成和分发

SSH密钥认证机制提供了一种比密码认证更安全的登录方式。它依赖于一对密钥:公钥和私钥。私钥保存在客户端,而公钥保存在服务器上。当客户端尝试登录时,服务器使用公钥验证客户端是否拥有匹配的私钥。

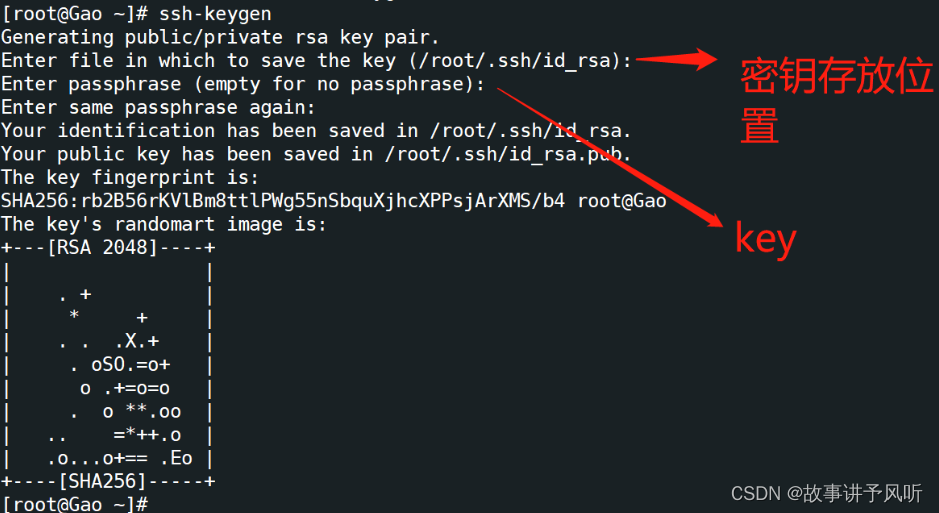

生成密钥对使用`ssh-keygen`命令:

```bash

ssh-keygen -t rsa -b 4096

```

生成密钥后,通过`ssh-copy-id`命令将公钥复制到远程服务器的`~/.ssh/authorized_keys`文件中,从而实现免密码登录。

### 2.3.2 认证过程详解

SSH认证过程首先建立与目标服务器的TCP连接。在连接建立后,服务器会向客户端发送它的主机密钥,客户端根据自己的已知主机列表进行验证。

一旦通过主机密钥验证,客户端就会提供用于认证的密钥对。如果服务器上有相应的公钥,且客户端知道私钥,就会允许连接,并在之后的通信中使用会话密钥进行加密。

通过这种方式,SSH不仅为用户提供了一个安全的通信环境,还提供了一种方便、快捷且安全的认证方式。

# 3. Ubuntu下SSH用户权限实践

## 3.1 用户账户的安全配置

用户账户的安全配置是多用户环境中管理SSH服务的核心部分之一。正确地设置用户账户不仅能增强系统安全,还能确保用户遵守组织的安全策略。本节将详细介绍如何通过设置密码策略和禁用root账户远程登录来加强用户账户的安全。

### 3.1.1 密码策略设置

Ubuntu系统提供了多种密码策略选项,可以用来强制执行复杂的密码规则,限制密码重用次数,以及设定密码过期时间。这些设置可以通过`pam_pwhistory.so`和`pam_pwquality.so`模块来实现。

为了配置密码策略,我们需要编辑`/etc/pam.d/common-password`文件:

```bash

sudo nano /etc/pam.d/common-password

```

在该文件中,可以设置如下参数以加强密码复杂度:

- `retry=N`:在密码验证失败时用户可以尝试N次重新输入密码。

- `minlen=N`:设置密码最小长度为N个字符。

- `dcredit=N`:密码中必须包含至少N个数字。

- `ucredit=N`:密码中必须包含至少N个大写字母。

- `lcredit=N`:密码中必须包含至少N个小写字母。

- `ocredit=N`:密码中必须包含至少N个特殊字符。

例如,要设置至少包含一个数字和一个特殊字符的密码,并且密码长度不得少于8个字符,可以配置如下:

```pam

password requisite pam_pwquality.so retry=3 minlen=8 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

```

该配置使得密码策略更加严格,同时提供用户三次重试机会,并通过`difok=3`参数要求新密码和旧密码至少有三个字符不同。

### 3.1.2 禁用root账户远程登录

出于安全考虑,通常建议禁用root账户的远程登录能力。可以通过修改`/etc/ssh/sshd_config`文件来实现这一点。使用文本编辑器打开配置文件:

```bash

sudo nano /etc/ssh/sshd_config

```

找到`PermitRootLogin`这一行,并将其修改为:

```

PermitRootLogin no

```

修改之后保存并退出编辑器。然后重启SSH服务以应用更改:

```bash

sudo systemctl restart sshd

```

禁用root账户远程登录可以防止攻击者尝试猜测root账户密码,这样即使密码强度不高,系统安全性也得到了提升。另外,确保为每个用户创建非root的管理账户,并使用`sudo`命令执行必要的管理任务,可以有效地在满足管理需求的同时提升系统安全性。

## 3.2 SSH服务的安全增强

本小节聚焦于防止SSH服务遭受暴力破解等攻击的策略,以及利用TCP Wrappers限制访问的方法。

### 3.2.1 防止暴力破解的策略

暴力破解是一种攻击者尝试使用自动化工具尝试所有可能的密码组合来猜测账户密码的方法。为了减轻这种攻击的风险,可以采取以下措施:

- **限制尝试次数和速度**:在`sshd_config`文件中使用`MaxAuthTries`限制认证尝试次数,以及通过`LoginGraceTime`限制登录窗口的时间。

- **启用SSH蜜罐**:设置一个假的SSH服务器来捕获尝试连接的IP地址,从而识别和屏蔽潜在的攻击者。

- **使用验证码**:使用`PAMChallengeResponseAuthentication yes`来启用基于PAM的验证码,这可以有效阻止自动化脚本的攻击。

### 3.2.

0

0