Ubuntu SSH限制访问:精通基于IP的访问控制策略

发布时间: 2024-12-12 00:52:31 阅读量: 5 订阅数: 14

2005详细介绍Linux从入门到精通.rar_html_linux从入门到精通

# 1. SSH基础与Ubuntu下的安装配置

## 1.1 SSH技术简述

SSH,即安全外壳协议(Secure Shell),是一种网络协议,用于加密和安全地在计算机网络中传输数据。SSH提供两种主要服务:一种是安全的远程登录会话,另一种是安全的文件传输。这种协议在IT行业中广泛应用,因为它能有效地替代Telnet和FTP等不安全的协议,从而保护数据在公共网络中的传输安全。

## 1.2 SSH的工作原理

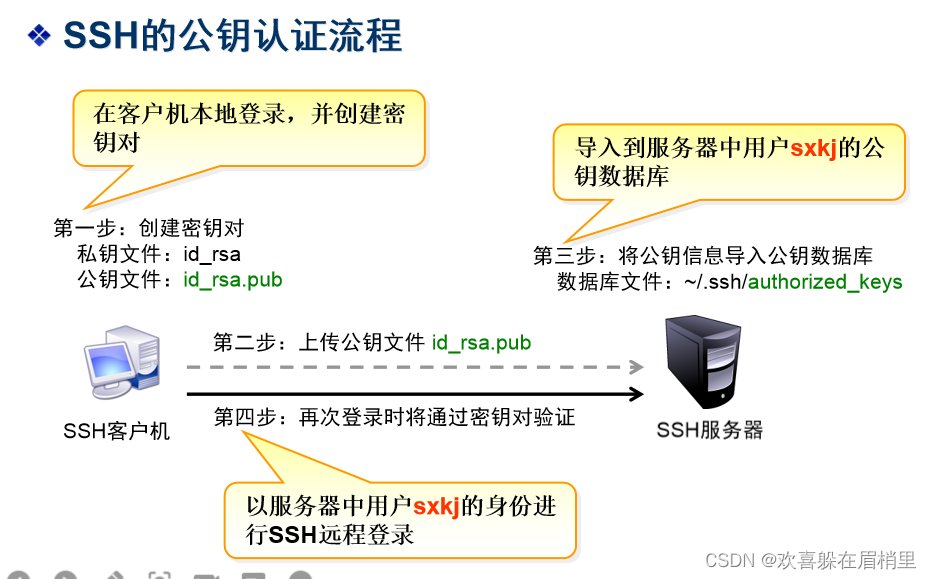

SSH的工作原理基于客户端-服务器模型。用户从客户端发起请求,通过SSH协议与服务器建立加密连接。连接建立后,数据传输过程被加密,确保了数据的机密性和完整性。认证过程通常使用密码或密钥对来完成,进一步保证了访问的安全性。

## 1.3 在Ubuntu下安装与配置SSH

在Ubuntu系统下安装SSH服务通常是通过包管理器apt来完成的。打开终端并输入以下命令即可安装OpenSSH服务器:

```bash

sudo apt update

sudo apt install openssh-server

```

安装完成后,通过编辑配置文件`/etc/ssh/sshd_config`来个性化配置SSH服务。例如,可以设置端口(默认为22),允许/禁用密码认证,以及其他安全选项。修改后,重启SSH服务以应用更改:

```bash

sudo systemctl restart ssh

```

在配置过程中,我们需要特别注意安全性设置,包括对密码策略、密钥管理和远程登录的权限控制,这些都是保障系统安全性的关键因素。

# 2. 理解基于IP的SSH访问控制

## 2.1 SSH访问控制的工作原理

### 2.1.1 认证过程与安全性

SSH(Secure Shell)是一种用于加密远程登录会话的协议,它在不可信的网络上为用户提供安全的传输通道。SSH 访问控制的核心是用户认证过程,其中包括了密码认证、公钥认证等多种方式。安全性方面,SSH 通过采用非对称加密算法进行密钥交换、会话加密和消息完整性验证,确保了数据传输的机密性和完整性。

- **密码认证**:用户在首次连接时输入密码,通过加密传输到服务器进行验证。

- **公钥认证**:用户将自己的公钥发送给服务器并保存,当尝试连接时,服务器通过加密通道发送数据,用户使用私钥解密,以此来证明身份。

认证过程的安全性取决于使用的算法和密钥强度。现代SSH推荐使用2048位的RSA密钥或更安全的算法,如Ed25519。

### 2.1.2 IP地址的角色和作用

IP地址在SSH访问控制中起到了关键作用。它可以用来限制哪些机器可以连接到SSH服务器,提供了一种基于网络位置的访问控制方式。通过配置SSH服务器仅允许来自特定IP地址的连接请求,可以有效地控制和管理能够访问服务器的用户和设备。

- **单一静态IP地址**:适用于固定位置或云服务中的虚拟机,易于管理和识别。

- **IP地址范围**:适用于动态分配IP的环境,如公司内部网络,可以使用CIDR表示法来指定一个IP范围。

## 2.2 配置SSH服务器以限制IP访问

### 2.2.1 修改配置文件来设置

要配置基于IP的SSH访问限制,首先需要编辑SSH配置文件 `/etc/ssh/sshd_config`。这个文件包含了服务器的各种配置选项,包括访问控制相关设置。以下是一些关键配置指令:

```bash

# 指定可以访问SSH的IP地址或IP地址范围

AllowUsers user@192.168.1.0/24

# 或者

DenyUsers user@192.168.1.100

# 指定可以访问SSH的主机名或域名

AllowGroups group@hostname.example

# 或者

DenyGroups group@hostname.example

# 关闭对所有用户的访问,仅允许指定用户进行SSH访问

PermitRootLogin no

AllowUsers user1 user2

```

### 2.2.2 配置示例与解析

下面是一个配置示例及其解析:

```bash

# 允许用户user1和user2从任何IP地址连接

AllowUsers user1 user2

# 拒绝用户user3从特定IP地址访问

DenyUsers user3@192.168.1.5

# 仅允许来自192.168.1.0/24网络的用户user1和user2登录

AllowUsers user1@192.168.1.0/24 user2@192.168.1.0/24

# 拒绝来自10.0.0.0/8网络的所有SSH连接

DenyUsers @10.0.0.0/8

```

这些配置指令遵循一定的格式和语法。`AllowUsers` 和 `DenyUsers` 配置指令用于指定允许或拒绝访问的用户列表。`@`符号后跟的IP地址表示特定的IP或网络。这些规则会按照顺序被SSH守护进程解析,一旦匹配到相应的规则,后续的规则将不会被处理。

在实际应用中,需要根据实际的网络环境和安全需求来精确配置这些指令,以避免过度或不足的限制。正确的配置能够显著提高系统的安全性,而错误的配置可能会导致合法用户无法访问或安全漏洞的出现。

在本章节中,我们深入理解了SSH访问控制的工作原理,特别是认证过程与IP地址的角色。接下来,我们将通过实际操作来配置基于IP的SSH访问限制,包括对特定IP地址的允许和拒绝,以及如何处理动态IP地址的情况。通过这些具体操作,我们将进一步巩固和实践理论知识,为更深入的探讨做好准备。

# 3. 实践操作:配置基于IP的SSH访问限制

## 3.1 允许和拒绝特定IP地址

### 3.1.1 单个IP地址的控制

在进行IP地址控制时,您可以使用SSH配置文件 `/etc/ssh/sshd_config` 来精确地指定允许或拒绝的IP地址。以下是一个配置示例,我们将会添加一行来允许来自特定IP地址(例如 `192.168.1.100`)的连接,而拒绝其他所有IP地址。

```conf

# /etc/ssh/sshd_config

AllowUsers user1@192.168.1.100

```

在上述配置中,`AllowUsers` 指令用于指定允许登录系统的用户列表,其中 `user1` 是用户名,而 `192.168.1.100` 是该用户的IP地址。通过这种方式,您可以为每个用户指定一个或多个特定的IP地址。

### 3.1.2 IP范围的控制

有时,您可能希望限制来自某一整个IP范围的访问权限。在这种情况下,您可以使用 `Match` 命令结合 `Address` 指令来实现。

```conf

Match Address 192.168.1.0/24

AllowUsers user2

DenyGroups sshusers

```

在这个例子中,配置限制来自 `192.168.1.0/24` 网络的用户 `user2` 可以登录,但不允许属于 `sshusers` 组的任何用户登录。

## 3.2 动态IP地址的处理方法

### 3.2.1 使用密钥认证代替静态IP

在处理动态IP地址时,一个常用的方法是使用SSH密钥认证代替基于IP的静态认证。这种方式意味着用户可以使用他们个人的公钥私钥对来进行认证,而不必关心IP地址的变化。

创建密钥对:

```bash

ssh-keygen -t rsa -b 4096

```

这会生成一个4096位的RSA密钥对。之后,将公钥 (`id_rsa.pub`) 添

0

0