Python SHA库疑难杂症解决手册

发布时间: 2024-10-12 07:26:19 阅读量: 17 订阅数: 32

# 1. Python SHA库概述

Python SHA库是用于生成安全散列算法(SHA)哈希值的库,它是Python标准库的一部分,提供了多种SHA版本的实现,包括SHA-1、SHA-224、SHA-256、SHA-384和SHA-512。SHA库广泛应用于数据完整性验证、密码学等领域,为数据的安全传输和存储提供了保障。

在接下来的章节中,我们将深入探讨SHA库的理论基础,包括其工作原理和数据结构。然后,我们将分析SHA库在实践中的应用,如如何在应用中集成以及在各种场景中的使用技巧。此外,我们还将关注SHA库的进阶应用,例如性能优化和安全实践。最后,我们将通过具体案例来分析SHA库在实际使用中可能遇到的问题及其解决方案。

# 2. SHA库的理论基础

## 2.1 SHA算法的工作原理

### 2.1.1 SHA算法的加密流程

安全散列算法(SHA)是一种密码散列函数,它将任意长度的输入(也称为预映像)转换为固定长度的输出散列值,该散列值的长度取决于所使用的特定版本。SHA算法的设计宗旨是保证信息的安全性,即不可逆性和抗碰撞性,确保即使原始数据出现细微变化,也会产生截然不同的哈希值。

SHA算法的加密流程大致可以分为以下步骤:

1. **初始化缓冲区**:算法使用一个初始值作为缓冲区的起始状态,该值是一系列固定常数。

2. **处理消息块**:将消息分割成一系列的512位块(或1024位块,取决于具体的SHA版本)。每个消息块都会经过一系列复杂的逻辑运算处理。

3. **扩展消息块**:每个消息块被扩展到80个字(在SHA-1中)或64个字(在SHA-2和SHA-3中),通过添加一个“1”和若干个“0”来完成。

4. **初始化循环变量**:使用特定的函数对消息块和缓冲区的初始状态进行多次迭代运算,这些函数依赖于消息块中的数据和一个循环变量。

5. **输出哈希值**:将最终的缓冲区状态作为散列值输出。

### 2.1.2 SHA算法的版本差异

SHA算法有多个版本,每个版本在设计和实现细节上都有所差异,以满足不同场合的安全需求:

- **SHA-0**:原始的SHA算法,发布于1993年,现已不再使用,因为存在已知的安全漏洞。

- **SHA-1**:改进版的SHA-0,是第一个广泛采用的SHA版本,提供了160位的哈希值。虽然比SHA-0更安全,但现在也已不推荐使用。

- **SHA-2**:包括了SHA-224、SHA-256、SHA-384和SHA-512等几个不同的版本,分别提供224、256、384和512位的哈希值。SHA-2是目前广泛使用的一个版本,尤其是在需要较高安全级别的场合。

- **SHA-3**:作为SHA-2的补充,设计上与SHA-2不同,提供相同位数的哈希值,但更为安全,尤其在抵御某些类型的攻击上表现更好。

## 2.2 SHA库的数据结构与类型

### 2.2.1 消息摘要与哈希值

消息摘要是一种从任意长度的数据中生成固定长度摘要的方法,而哈希值则是消息摘要算法(如SHA算法)生成的摘要。在Python中,哈希值通常以二进制形式表示,有时也会转换为十六进制字符串以便于人类阅读。

### 2.2.2 字节类型与编码格式

Python中处理SHA算法时通常会使用字节串(bytes),因为哈希算法处理的数据需要是二进制格式。编码格式的选择也非常重要,因为不同编码方式下相同字符的字节表示可能不同。在Python中,通常使用UTF-8编码格式来处理文本数据,因为它能够覆盖大部分字符集。

```python

import hashlib

# 字符串处理为UTF-8编码的字节串

text = "Hello, SHA!"

bytes_text = text.encode('utf-8')

# 使用SHA-256算法生成哈希值

hash_object = hashlib.sha256(bytes_text)

hex_dig = hash_object.hexdigest()

print(hex_dig)

```

在上述代码示例中,首先将字符串转换为UTF-8编码的字节串,然后通过SHA-256算法生成哈希值,并将其转换为十六进制字符串形式输出。

## 2.3 安全性分析

### 2.3.1 哈希碰撞与安全性

哈希碰撞是指两个不同的输入产生了相同的哈希输出。理想的散列函数应该几乎不可能产生碰撞。然而,在现实世界中,由于数学上的原因,完全避免碰撞是不可能的,但可以设计算法使碰撞的出现概率极低。SHA算法通过复杂的逻辑运算和足够长的输出长度来减少碰撞的可能性。

### 2.3.2 实际应用中的安全考量

在实际应用中,安全性考量不仅包括算法本身的安全性,还涉及到如何安全地使用算法。例如,在用户认证系统中,存储哈希值时还应同时存储盐值(salt),以防止彩虹表攻击。盐值是一个随机数,与用户的密码一起散列。这样即使两个用户使用了相同的密码,由于盐值的不同,生成的哈希值也会不同,增强了系统的安全性。

# 3. SHA库的实践应用

## 3.1 基本使用方法

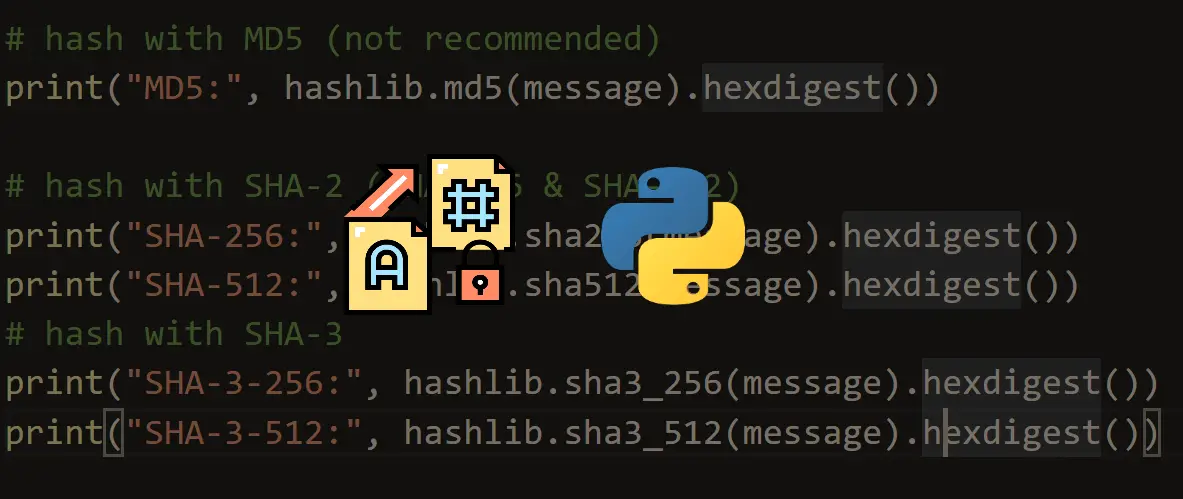

### 3.1.1 如何生成哈希值

生成哈希值是SHA库最基本的操作之一。以Python为例,我们可以利用内置的`hashlib`模块来实现。首先,我们通过`hashlib`模块引入SHA算法的类,然后创建一个哈希对象,并将需要哈希的数据通过`update`方法传入,最后调用`digest`或`hexdigest`方法来得到哈希值。

```python

import hashlib

# 创建一个sha256对象

sha256 = hashlib.sha256()

# 更新数据到对象中

sha256.update(b'Hello, world.')

# 输出最终的哈希值

print(sha256.hexdigest())

```

在上面的代码中,`hexdigest()`方法返回哈希值的十六进制表示。这是最常用的形式,因为它提供了简洁的输出,并且适用于大多数应用场景。

### 3.1.2 消息填充和长度处理

当消息长度不是512位的倍

0

0