Java签名与验证机制:确保数据完整性的重要技巧

发布时间: 2024-09-25 04:05:38 阅读量: 61 订阅数: 45

微信支付java版V3验证数据合法性(Deom)

# 1. Java签名与验证机制概述

## 1.1 Java签名与验证的重要性

Java签名与验证机制是保障Java应用安全的核心组件之一。签名过程确保了数据的完整性和来源的真实性,而验证过程则用于检验数据在传输或存储过程中未被篡改。这些机制的运用在数字身份认证、代码完整性校验以及交易安全中都扮演着至关重要的角色。

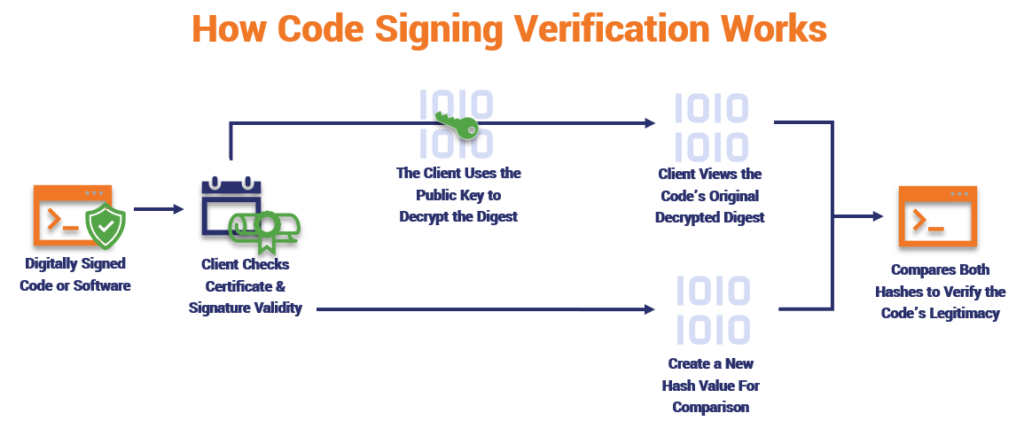

## 1.2 签名与验证的基本工作原理

在Java中,数字签名通过特定的算法对数据进行加密,生成一个唯一的签名值。验证时,利用相同的算法和签名者的公钥来确认签名的合法性。签名通常涉及到密钥对的生成,私钥用于签名数据,公钥则用于验证签名。

## 1.3 Java中的签名与验证实现

在Java平台上,签名与验证的操作通过Java Cryptography Architecture (JCA) 提供的一系列API来实现。这些API不仅支持标准的签名算法,还允许开发者扩展和实现自定义的签名算法,为Java应用提供了强大的安全支持。

下一章节将深入介绍Java的加密基础,这为理解签名与验证机制奠定了重要的基础。

# 2. Java加密基础

## 2.1 对称加密与非对称加密

### 2.1.1 加密算法原理

在信息安全的领域,加密是将明文转换为密文的过程,以此来保护数据免于被未授权的人访问。加密算法依据密钥的使用方式,可以分为对称加密与非对称加密。

对称加密算法在加密和解密过程中使用相同的密钥。由于处理速度快,对称加密适用于大量数据的加密场景。然而,密钥的分发和管理成为了一个难题,尤其是在网络环境中,因为每一个通信双方都需要共享这个密钥,而密钥一旦泄露,数据的安全性也就无从谈起。

非对称加密算法则使用一对密钥:公钥和私钥。公钥可以公开分享,用于加密数据,而私钥必须保密,用于解密。这样的机制解决了密钥分发的问题,但同时也带来了更高的计算成本,因此非对称加密通常用于少量数据的加密或加密对称密钥。

### 2.1.2 Java中的加密与解密方法

在Java中,可以利用`Cipher`类提供的API进行加密与解密操作。对称加密和非对称加密的实现方式略有不同,但基本流程相似。

以下是使用Java进行对称加密的一个简单示例:

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

public class SymmetricEncryptionExample {

public static void main(String[] args) throws Exception {

// 生成密钥

KeyGenerator keyGen = KeyGenerator.getInstance("AES");

keyGen.init(128); // AES密钥长度可以是128、192或256位

SecretKey secretKey = keyGen.generateKey();

// 获取加密算法实例

Cipher cipher = Cipher.getInstance("AES");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

// 原始数据

byte[] original = "Hello World!".getBytes();

// 加密

byte[] encrypted = cipher.doFinal(original);

// 获取解密算法实例

cipher.init(Cipher.DECRYPT_MODE, secretKey);

// 解密

byte[] decrypted = cipher.doFinal(encrypted);

System.out.println("Decrypted Text: " + new String(decrypted));

}

}

```

这段代码首先生成了一个AES密钥,然后使用该密钥对字符串"Hello World!"进行加密和解密操作。需要注意的是,在实际应用中,密钥管理是一个重要的方面,通常需要更加安全的密钥存储和管理机制。

## 2.2 消息摘要算法

### 2.2.1 常见的消息摘要算法介绍

消息摘要算法是一种能产生特殊输出格式的散列函数,通常用于确保数据的完整性和认证。这种算法不依赖于加密,而是将任意长度的数据转化为固定长度(通常是128到512位)的散列值。

常见的消息摘要算法包括MD5(Message Digest Algorithm 5),SHA-1(Secure Hash Algorithm 1),以及SHA-2(包含SHA-224, SHA-256, SHA-384, SHA-512)等。这些算法在安全性上各有优劣,其中SHA-2系列是目前推荐使用的一组算法,尤其是SHA-256,因为它提供比MD5和SHA-1更好的安全强度。

### 2.2.2 Java实现消息摘要的示例

在Java中,可以使用`MessageDigest`类来实现消息摘要算法。以下是一个使用SHA-256算法生成消息摘要的例子:

```java

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class MessageDigestExample {

public static void main(String[] args) throws NoSuchAlgorithmException {

String data = "Hello World!";

MessageDigest digest = MessageDigest.getInstance("SHA-256");

byte[] encodedhash = digest.digest(data.getBytes());

StringBuffer hexString = new StringBuffer();

for (byte b : encodedhash) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) hexString.append('0');

hexString.append(hex);

}

System.out.println("SHA-256 Hash: " + hexString.toString());

}

}

```

这段代码首先定义了一个字符串数据,然后使用SHA-256算法创建其消息摘要,并将得到的散列值转换为十六进制字符串输出。

## 2.3 数字签名的基础

### 2.3.1 数字签名的原理

数字签名是一种允许持有者通过使用私钥生成签名,并允许其他人通过相应的公钥验证签名的技术。它是非对称加密技术的一种应用,主要目的是验证信息的完整性和来源。

数字签名的过程通常包括三个步骤:

1. 使用散列算法(如SHA-256)计算消息的散列值。

2. 使用签名者的私钥加密散列值生成签名。

3. 将原始数据和签名一起发送给接收者。

接收者收到信息后,可以使用发送者的公钥来解密签名,并对数据重新计算散列值,以验证签名的有效性。

### 2.3.2 数字证书的角色和作用

数字证书是一种电子文档,它证实了证书持有人的身份以及证书持有人的公钥。数字证书由可信赖的证书颁发机构(CA)签发,通常包含了证书持有者的信息,证书的序列号,有效期限,以及证书颁发机构的数字签名。

在数字签名中,数字证书用于确保公钥的真实性和合法性。接收者可以通过验证证书上的CA数字签名来确认公钥的真实性。

数字证书的使用使得数字签名不仅验证了数据的完整性和来源,而且还提供了一个可信赖的第三方的验证机制。这对于建立安全的电子商务和电子交易尤为重要。

# 3. Java数字签名实践

Java数字签名实践部分,我们将深入了解如何通过Java来实现数字签名及其验证。这一章节我们将从生成密钥对开始,到使用Java中的`Signature`类进行签名和验证,最后探讨数字签名在代码签名中的应用。我们会采用实际的代码示例和操作步骤,帮助读者更好地理解和掌握这一重要的安全技术。

## 3.1 使用KeyPairGenerator生成密钥对

数字签名首先需要一组密钥对,公钥用于签名的验证,私钥用于签名的生成。Java提供了`KeyPairGenerator`类来帮助我们生成这样的密钥对。我们将探究如何使用这一类以及生成代码示例。

### 3.1.1 KeyPairGenerator类的使用

`KeyPairGenerator`类是Java密钥生成的一个实用工具,它可以用来初始化密钥生成器,生成指定算法的密钥对。在生成密钥对之前,我们通常需要指定一个密钥算法和密钥大小,常用的算法包括RSA、DSA、EC等。

```java

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.NoSuchAlgorithmException;

import java.security.SecureRandom;

public class KeyPairExample {

public static void main(String[] args) throws NoSuchAlgorithmException {

// 创建KeyPairGenerator实例,这里以RSA算法为例

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

// 指定密钥长度,这里为2048位

keyPairGenerator.initialize(2048, new SecureRandom());

// 生成密钥对

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 获取公钥和私钥

java.security.PublicKey publicKey = keyPair.getPublic();

java.security.PrivateKey privateKey = keyPair.getPrivate();

// 打印生成的密钥信息,实际使用中一般不会这么操作

System.out.println("Public Key: " + publicKey);

System.out.println("Private Key: " + privateKey);

}

}

```

在上述代码中,我们首先通过`KeyPairGenerator.getInstance("RSA")`获取了一个`KeyPairGenerator`实例,然后通

0

0