【Java安全实践】:SSL_TLS配置与java.security库的深入应用

GMSSL的java调用(JNI库和调用实例).zip

1. Java安全概述与SSL/TLS基础

1.1 Java安全简介

Java作为企业级开发的主流语言,其安全特性对于构建稳健的应用至关重要。Java安全包括了访问控制、数据加密、身份验证、授权等多种机制,旨在保障应用程序的保密性、完整性和可用性。理解Java安全的基础,对于防止各种安全威胁,如数据泄露、未授权访问等具有重要意义。

1.2 SSL/TLS协议的重要性

安全套接层(SSL)和传输层安全性(TLS)协议是保障网络通信安全的基石。通过加密通信,验证服务器与客户端身份,SSL/TLS在保护数据传输安全方面发挥着关键作用。Java通过内置的SSL/TLS支持,确保了开发人员可以在构建应用时轻松集成安全通信。

1.3 SSL/TLS与Java的关系

Java提供了一系列内置的类和方法来支持SSL/TLS协议。开发者可以利用Java安全API,例如Java Secure Socket Extension (JSSE),来实现复杂的加密通信。后续章节将深入探讨如何在Java中实现和优化SSL/TLS配置,以及常见的安全实践和高级特性。

2. Java安全库的核心组件与SSL/TLS实现

2.1 Java安全库组件概览

2.1.1 Java加密架构(JCA)

Java加密架构(Java Cryptography Architecture,JCA)是Java平台提供的一套加密框架,为Java程序提供了加密、密钥生成、消息摘要和签名等安全功能。JCA的实现被设计为服务提供者独立,这意味着可以有多个实现,如JCE(Java Cryptography Extension)提供了加密算法和密钥生成的实现。

在JCA中,最核心的组件包括:

- 加密算法:比如AES、DES、RSA等。

- 密钥生成与管理:密钥生成器(KeyGenerator)、密钥对生成器(KeyPairGenerator)等。

- 消息摘要算法:如SHA、MD5等。

- 数字签名算法:如DSA、RSA等。

JCA不仅提供了加密算法的抽象接口,还提供了一系列用于实现这些接口的类库,比如Cipher类用于加密和解密操作。

密码算法的应用示例

- import javax.crypto.Cipher;

- import javax.crypto.KeyGenerator;

- import javax.crypto.SecretKey;

- public class JCAExample {

- public static void main(String[] args) throws Exception {

- // 生成密钥

- KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

- keyGenerator.init(128);

- SecretKey secretKey = keyGenerator.generateKey();

- // 加密与解密

- Cipher cipher = Cipher.getInstance("AES");

- cipher.init(Cipher.ENCRYPT_MODE, secretKey);

- byte[] encrypted = cipher.doFinal("Hello World".getBytes());

- cipher.init(Cipher.DECRYPT_MODE, secretKey);

- byte[] decrypted = cipher.doFinal(encrypted);

- System.out.println(new String(decrypted));

- }

- }

2.1.2 Java安全提供者(JSP)

Java安全提供者(Java Security Provider,JSP)是Java安全架构中的另一个关键概念。安全提供者本质上是一个服务提供者接口(SPI),它为各种安全特性如加密算法、消息摘要、签名等提供具体的实现。JSP负责向JCA框架注册其提供的安全服务。

JSP机制允许第三方厂商或开发者实现并插入自己的安全算法到JCA框架中,不需要修改现有的Java运行环境。这极大地提高了平台的灵活性和扩展性。

安全提供者的注册

- import java.security.Security;

- import sun.security.provider.Sun;

- public class JSPExample {

- public static void main(String[] args) {

- // 打印已安装的安全提供者

- Security.getProviders().forEach(p -> System.out.println(p.getName()));

- // 添加一个安全提供者

- Security.addProvider(new Sun());

- // 再次打印已安装的安全提供者

- Security.getProviders().forEach(p -> System.out.println(p.getName()));

- }

- }

2.2 SSL/TLS在Java中的实现机制

2.2.1 SSL/TLS握手过程

SSL/TLS协议是用于在Internet上进行安全通信的一系列机制,它为通信双方提供身份验证、数据加密和数据完整性保证。SSL握手是建立加密通信过程中一个关键步骤,此过程主要分为几个阶段:

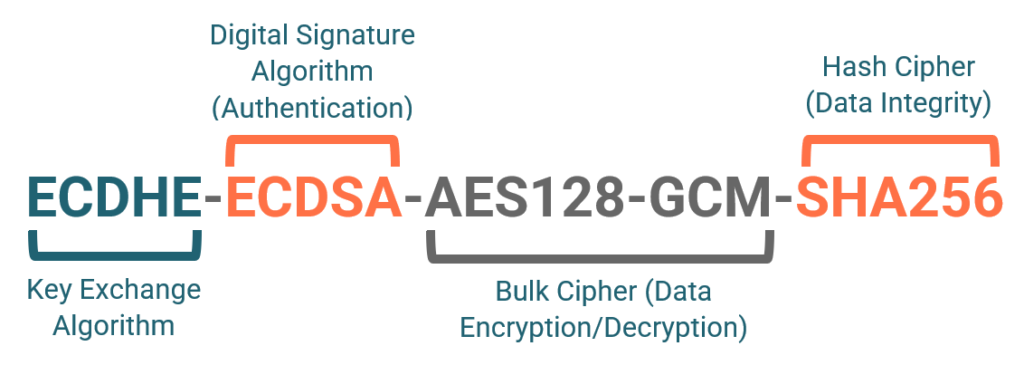

- 客户端与服务器的Hello阶段:交换SSL版本和加密套件等信息。

- 密钥交换:确定最终使用的密钥。

- 证书验证:服务器向客户端发送证书以验证身份。

- 最终握手消息:确认握手信息,告知对方开始加密通信。

SSL/TLS握手过程由Java中的SSL/TLS协议支持库实现,包括Java Secure Sockets Extension(JSSE)。

2.2.2 Java中的SSL/TLS协议支持

Java通过JSSE为开发者提供了支持SSL/TLS的API。JSSE是一个实现了SSL和TLS协议的安全套接字扩展。它提供了在客户端和服务器之间创建加密通信通道所需的SSLContext和SSLSocket类。

SSL握手过程的代码示例

- ***.ssl.*;

- public class SSLHandshakeExample {

- public static void main(String[] args) throws Exception {

- SSLContext context = SSLContext.getInstance("TLS");

- context.init(null, null, new java.security.SecureRandom());

- SSLSocketFactory sslsf = context.getSocketFactory();

- // 创建一个SSL套接字

- SSLSocket socket = (SSLSocket)sslsf.createSocket("***", 443);

- // 执行握手过程

- socket.startHandshake();

- // 此处可以进行数据的加密传输...

- }

- }

2.3 Java安全库的扩展与定制

2.3.1 密码算法的自定义实现

在某些情况下,标准的加密算法可能不能满足特定的安全需求,这时开发者可能会需要实现自定义的密码算法。自定义算法可以通过继承javax.crypto.CipherSpi类来实现。

自定义加密算法的实现框架

- import javax.crypto.CipherSpi;

- import javax.crypto.SecretKey;

- public abstract class MyCipherSpi extends CipherSpi {

- @Override

- protected void engineSetMode(String mode) throws NoSuchAlgorithmException {

- // 设置加密模式,