【掌握Java安全】:使用java.security库进行消息摘要的创建与校验

发布时间: 2024-09-25 04:09:08 阅读量: 62 订阅数: 45

Java MessageDigest:安全哈希函数及用法解析与示例

# 1. Java安全概述

Java作为一种广泛使用的编程语言,其安全性一直备受关注。在构建安全的应用程序时,理解Java提供的安全机制至关重要。Java安全模型涵盖了从数据加密、访问控制到代码执行等多个层面,旨在保护应用程序不受恶意攻击。本章将探讨Java的安全基础,包括安全架构、主要安全组件以及如何利用Java进行安全编程。我们将从消息摘要开始,这是一个常用于验证数据完整性的技术,它在Java中扮演着不可或缺的角色。

Java安全的根基在于其设计时就考虑到了安全性的要求,比如通过Java虚拟机(JVM)的沙箱机制,来隔离执行的代码,从而避免潜在的安全威胁。Java安全API,包括Java Cryptography Architecture (JCA) 和 Java Cryptography Extension (JCE),提供了丰富的工具和框架,使得开发者能够在不同的安全领域,如数据加密、身份验证、授权等,构建健壮的安全应用程序。

# 2. 消息摘要基础理论

### 2.1 消息摘要的概念与作用

#### 2.1.1 消息摘要定义

在信息技术中,消息摘要是一个从任意长度的数据(消息)中生成固定长度的唯一字符串的过程,它像一个“指纹”一样代表了原始数据。这个过程通常是由一个散列函数完成的,该函数可以将任何大小的数据输入转换成一个通常较短的输出。输出结果被称作哈希值,也称为消息摘要或散列值。

消息摘要广泛应用于数据完整性验证、数字签名、密码存储等领域。由于原数据与摘要值之间存在一一对应关系,任何数据的微小变化都会导致生成的摘要值发生巨大变化。这种特性保证了数据即使在公开传输过程中被篡改,接收方也能立即发现。

#### 2.1.2 消息摘要在安全中的重要性

消息摘要在保证数据安全性方面扮演着重要角色。其核心功能是保证数据的完整性与不可否认性。完整性确保数据在传输或存储过程中未被篡改,不可否认性则可以确认消息来源,这对于需要验证身份和消息完整性的场合至关重要。

### 2.2 常见的消息摘要算法

#### 2.2.1 MD5算法的原理与特点

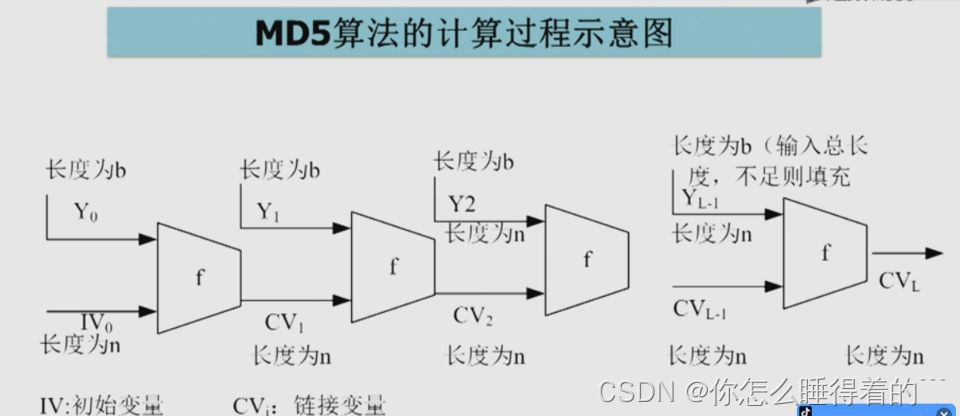

MD5(Message-Digest Algorithm 5)是一种广泛使用的散列算法,它将输入数据处理成128位的哈希值。MD5最初设计用来替代MD4散列函数,由于其设计简单和执行速度快,一度成为最流行的散列算法之一。

然而,随着计算机硬件性能的提升和算法分析技术的发展,MD5的安全性逐渐受到质疑。它被发现存在一系列的安全漏洞,包括碰撞攻击的可能性,这使得它不再适合用于安全要求较高的场景。不过,MD5算法在某些非安全相关的应用场景中仍有一定的使用价值,比如简单的数据完整性校验。

#### 2.2.2 SHA系列算法的原理与特点

SHA(Secure Hash Algorithm)系列算法是一系列用于数据完整性的散列函数。SHA家族中较为知名的是SHA-1、SHA-256和SHA-512等,其中数字表示的是输出的散列值的位数。

SHA算法相较于MD5,在安全性上有很大的提升,特别是SHA-256和SHA-512,它们设计复杂、输出位数更多,因此提供更高的碰撞阻力和安全性。SHA系列算法广泛应用于数字签名和认证、IP安全等需要高安全性的场合。

SHA算法的基本原理包括消息的填充、分块、初始化、处理过程和最终的输出。每个版本的算法都有其特定的初始化向量、循环结构、输出长度和安全性能。比如,SHA-256的输出长度是固定的256位,它通过复杂的数学运算和逻辑函数操作确保数据摘要的独特性和不可预测性。

```java

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class SHA256Example {

public static void main(String[] args) {

String data = "Hello, SHA-256!";

try {

// 创建一个MessageDigest实例,指定使用SHA-256算法

MessageDigest sha256 = MessageDigest.getInstance("SHA-256");

// 计算指定数据的摘要值

byte[] digest = sha256.digest(data.getBytes());

// 将得到的摘要值转换成十六进制字符串

StringBuilder hexString = new StringBuilder();

for (byte b : digest) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) hexString.append('0');

hexString.append(hex);

}

System.out.println(hexString.toString());

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

}

}

```

以上Java代码展示了如何使用SHA-256算法来计算数据的摘要值。首先创建了一个`MessageDigest`实例,指定算法为SHA-256。之后,使用`digest()`方法来计算字符串数据的摘要值。摘要值被转换成十六进制字符串以方便查看。值得注意的是,SHA-256算法输出的摘要值长度是固定的64个十六进制字符,这是因为256位正好等于32字节,每字节表示为两个十六进制字符。

# 3. ```

# 第三章:使用java.security库创建消息摘要

## 3.1 java.security库概述

### 3.1.1 java.security库的核心组件

java.security库是Java平台的核心安全库,它为Java开发者提供了实现安全特性的广泛工具和API。这个库的主要组件包括加密算法、密钥管理、数字签名、证书路径验证等。我们在这里关注的是用于创建和处理消息摘要的组件。

java.security库的核心组件之一是MessageDigest类,它提供了创建消息摘要的功能,支持多种算法,比如MD5、SHA-1、SHA-256等。另外,java.security还包括了SecureRandom类,用于生成加密强度高的随机数,这个在密钥生成等场景中非常关键。

### 3.1.2 如何在Java项目中引入java.security库

要在Java项目中使用java.security库,您需要确保您的项目类路径包含`java.security`相关的jar包。在大多数情况下,这个库已经包含在标准的JRE和JDK安装中。如果您使用的是IDE(如IntelliJ IDEA或Eclipse),则通常无需手动添加,因为这些环境默认已经配置好。

如果您需要手动添加依赖,可以通过项目构建工具如Maven或Gradle来实现。以Maven为例,您需要在项目的`pom.xml`文件中添加以下依赖:

```xml

<dependency>

<groupId>javax.xml.bind</groupId>

<artifactId>jaxb-api</artifactId>

<version>2.3.1</version>

</dependency>

```

## 3.2 实现消息摘要的步骤

### 3.2.1 消息摘要算法的选择

在实现消息摘要功能时,首先需要选择合适的算法。选择算法时,需要考虑算法的安全性、性能和应用场景。

MD5曾是广泛使用的算法之一,但因为安全性问题(例如容易受到碰撞攻击)已经不建议在安全性要求较高的场合使用。SHA系列算法是更安全的选择,如SHA-1、SHA-256,甚至最新的SHA-3系列。在Java中,可以通过调用MessageDigest类的`getInstance`方法来获取不同的消息摘要算法实例:

```java

MessageDigest md5 = MessageDigest.getInstance("MD5");

MessageDigest sha256 = MessageDigest.getInstance("SHA-256");

```

### 3.2.2 消息摘要的生成过程

生成消息摘要的过程包括初始化MessageDigest实例、更新数据、生成摘要这三个步骤。下面的代码示例演示了如何生成一个字符串的SHA-256消息摘要:

```java

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class DigestExample {

public static void main(String[] args) {

try {

// 获取SHA-256算法的MessageDigest实例

0

0