【Java字符串格式化安全指南】:防止注入攻击与数据泄露的策略

发布时间: 2024-09-23 06:06:03 阅读量: 97 订阅数: 26

# 1. Java字符串格式化的原理与应用

## Java字符串格式化的原理与应用

在现代的编程实践中,字符串格式化是处理数据输出和用户界面显示的常见需求。Java 通过 `java.util.Formatter` 和 `String.format` 等类和方法提供强大而灵活的字符串格式化能力。理解其工作原理对于写出安全且高效的代码至关重要。

### 字符串格式化的基础概念

格式化本质上是将数据类型转换为字符串表示的过程,其中格式说明符用于定义每个数据项的输出格式。例如:

```java

String name = "John";

int age = 23;

String info = String.format("Name: %s, Age: %d", name, age);

```

在这个例子中,`%s` 和 `%d` 是格式说明符,分别代表字符串和十进制整数。`String.format` 方法使用这些说明符来构造最终的字符串。

### 格式化操作的工作流程

工作流程可以分为几个步骤:

1. 确定格式说明符和相应的数据类型。

2. 读取这些说明符和传入的参数,进行必要的类型转换和数据处理。

3. 将转换后的数据以指定格式填充到输出字符串中。

例如,对于 `String.format("%5.2f", 3.14159)`,格式说明符 `%5.2f` 表示输出一个宽度为5字符的浮点数,保留2位小数。格式化器会将浮点数 `3.14159` 转换为字符串 "3.14",填充空格以满足总宽度要求。

掌握格式化的原理有助于更好地理解其在Java中的应用,同时也有助于我们意识到潜在的安全风险并采取措施进行优化。第二章将深入分析字符串格式化中的安全漏洞。

# 2. 字符串格式化中的安全漏洞分析

## 2.1 字符串格式化的原理

### 2.1.1 字符串格式化的基础概念

字符串格式化是编程中一种常见的操作,用于将不同类型的数据组装成字符串。在Java中,`java.util.Formatter` 类和 `String.format` 方法提供了强大的字符串格式化功能。它们通过格式化模式字符串来指导如何将各种数据类型转换为字符串。字符串格式化常用于日志记录、数据库查询构建、用户界面显示等多种场景。

然而,在使用字符串格式化时,如果没有正确处理用户输入或者拼接的格式化字符串,可能会引入安全漏洞。尤其是当格式化字符串用于构造数据库查询语句时,这些漏洞可能被恶意利用,导致数据泄露或数据损坏。

### 2.1.2 格式化操作的工作流程

当执行一个字符串格式化操作时,Java 会遍历格式化模式字符串,解析其中的占位符,并将相应的参数替换到占位符的位置。占位符的通用形式是 `%[argument_index$][flags][width][.precision]conversion`。例如,`%s` 代表一个字符串类型的占位符,`%d` 代表一个整数类型的占位符。

工作流程如下:

1. 分析格式化模式字符串,确定所有占位符及其转换类型。

2. 检查与每个占位符关联的参数是否符合转换要求。

3. 将每个参数格式化为字符串,并替换原来的占位符。

4. 返回最终格式化后的字符串。

在此过程中,如果格式化字符串或参数被用户控制,可能会导致意外的行为,比如 `Formatter` 类在解析占位符时,如果预期的参数类型与提供的参数类型不符,将会抛出异常,这种异常在某些情况下可以被利用来实施攻击。

## 2.2 注入攻击的类型与危害

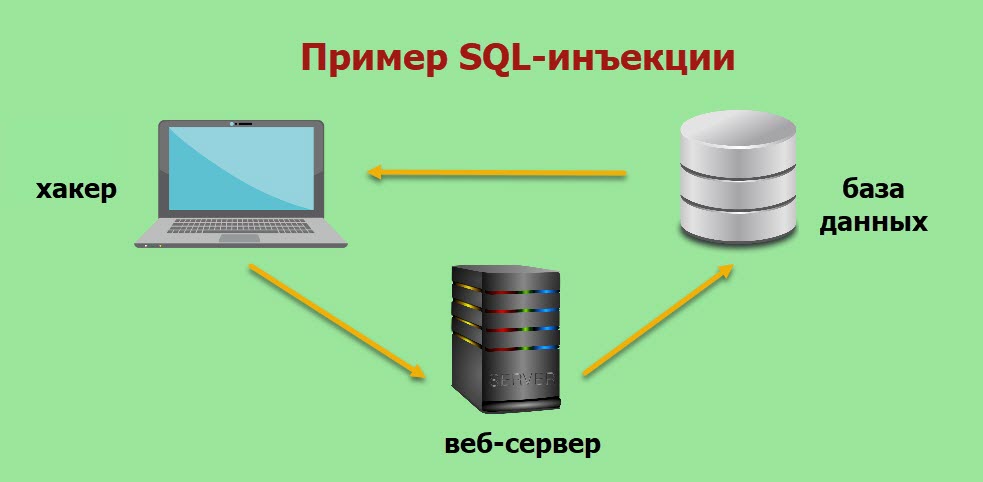

### 2.2.1 SQL注入攻击

SQL注入攻击是通过在应用程序的数据库查询中插入恶意SQL语句片段,从而实现对数据库的非法操作。例如,如果一个应用程序使用字符串拼接的方式构造SQL查询,攻击者可以通过提供精心设计的输入来改变SQL语句的结构,进而获取或修改数据库中的数据。

例如,以下代码存在SQL注入的风险:

```java

String username = request.getParameter("username");

String password = request.getParameter("password");

// 假设 sqldata 为数据库连接对象

String sql = "SELECT * FROM users WHERE username = '" + username + "' AND password = '" + password + "'";

ResultSet result = sqldata.executeQuery(sql);

```

攻击者可以输入用户名 `admin' --`,这样SQL语句就变成了:

```sql

SELECT * FROM users WHERE username = 'admin' --' AND password = '任意密码'

```

`--` 是SQL中的注释符号,这将使得密码校验失效。

### 2.2.2 代码执行注入攻击

代码执行注入攻击是指攻击者能够将恶意代码注入到正在执行的应用程序中,导致应用程序执行攻击者的代码。如果字符串格式化操作中的格式化字符串可以被用户控制,攻击者可能会利用这一点来执行任意代码。

例如,使用 `Formatter` 类的 `format` 方法进行格式化操作时,如果格式化字符串不是硬编码或者没有经过严格校验,攻击者可以通过输入特定的占位符序列来触发意外的行为:

```java

Formatter formatter = new Formatter();

String fmt = request.getParameter("fmt");

String arg = "攻击者提供的任意参数";

formatter.format(fmt, arg); // 攻击者可控的格式字符串

```

如果攻击者输入的 `fmt` 是 `%n` 并且如果 `Formatter` 实现依赖于 `java.lang.System` 中的 `nanoTime()` 方法,这将导致执行 `nanoTime()` 方法。

## 2.3 数据泄露的风险

### 2.3.1 不当数据处理的场景分析

在处理用户输入和格式化字符串时,如果不注意数据的来源和上下文,就容易出现不当的数据处理。一个常见的场景是在进行日志记录时直接将用户输入的数据格式化进日志中。如果日志文件被不当访问或公开,其中可能包含了敏感信息,比如用户名、密码、个人信息等。

此外,如果应用程序错误地将用户输入用作数据库查询的一部分,且未进行适当的验证和清洗,那么攻击者可以提交恶意构造的数据,导致SQL查询出错,可能会泄露额外的数据库信息,这被称为错误消息泄露。

### 2.3.2 数据泄露的后果与案例

数据泄露可能会给企业带来重大的损失。最直接的后果是用户隐私和敏感信息的泄露。在某些国家和地区,这可能会导致法律责任和巨额罚款。此外,企业的信誉受到损害,客户信任度降低,可能失去市场份额。

一个著名的案例是2013年的Target数据泄露事件。攻击者通过窃取第三方供应商的凭证,成功登录到Target的网络,并安装恶意软件到其销售点系统。由于数据格式化不当,未对格式化字符串进行校验,攻击者能够从格式化日志中获取到未加密的信用卡信息。

本章节详细介绍了字符串格式化在J

0

0