使用X86模拟与污点跟踪检测内核内存泄露

需积分: 5 22 浏览量

更新于2024-06-21

收藏 3.76MB PDF 举报

"这篇文档是Mateusz "j00ru" Jurczyk在2017年Black Hat USA会议上关于Bochspwn Reloaded的演讲资料,主要探讨了如何使用x86模拟和污点追踪来检测内核内存泄露问题,涉及到现代操作系统中的用户与内核交互陷阱、Bochspwn Reloaded的介绍以及针对Windows和Linux的系统特定方法和结果。"

正文:

在现代操作系统中,用户与内核的通信是基础设计的一部分,但这也带来了潜在的安全风险。用户态应用程序在独立于其他程序和内核的环境中运行,当需要与系统交互时,它们会通过调用内核服务来实现。这种交互发生在Ring-3(用户态)和Ring-0(内核态)之间,用户态内存是I/O数据交换的通道,而寄存器在一定程度上也参与其中。

系统调用是用户态程序与内核进行通信的主要方式。当一个用户态程序需要执行系统级别的任务时,它会触发一个系统调用,将输入数据写入共享内存,然后将控制权传递给内核。内核执行相应的逻辑,读取输入数据,可能修改内存或寄存器状态,然后将结果写回内存,最后返回用户态。这个过程称为系统调用的生命周期。

Bochspwn Reloaded是Mateusz "j00ru" Jurczyk提出的一个安全研究项目,它利用x86仿真和污点追踪技术来检测内核内存泄露。Bochspwn是一个开源的动态二进制分析框架,最初由Google的Project Zero团队开发,用于监测和记录操作系统内核中的意外内存访问。Reloaded版本则进一步增强了其功能,特别是在检测内核信息泄露方面。

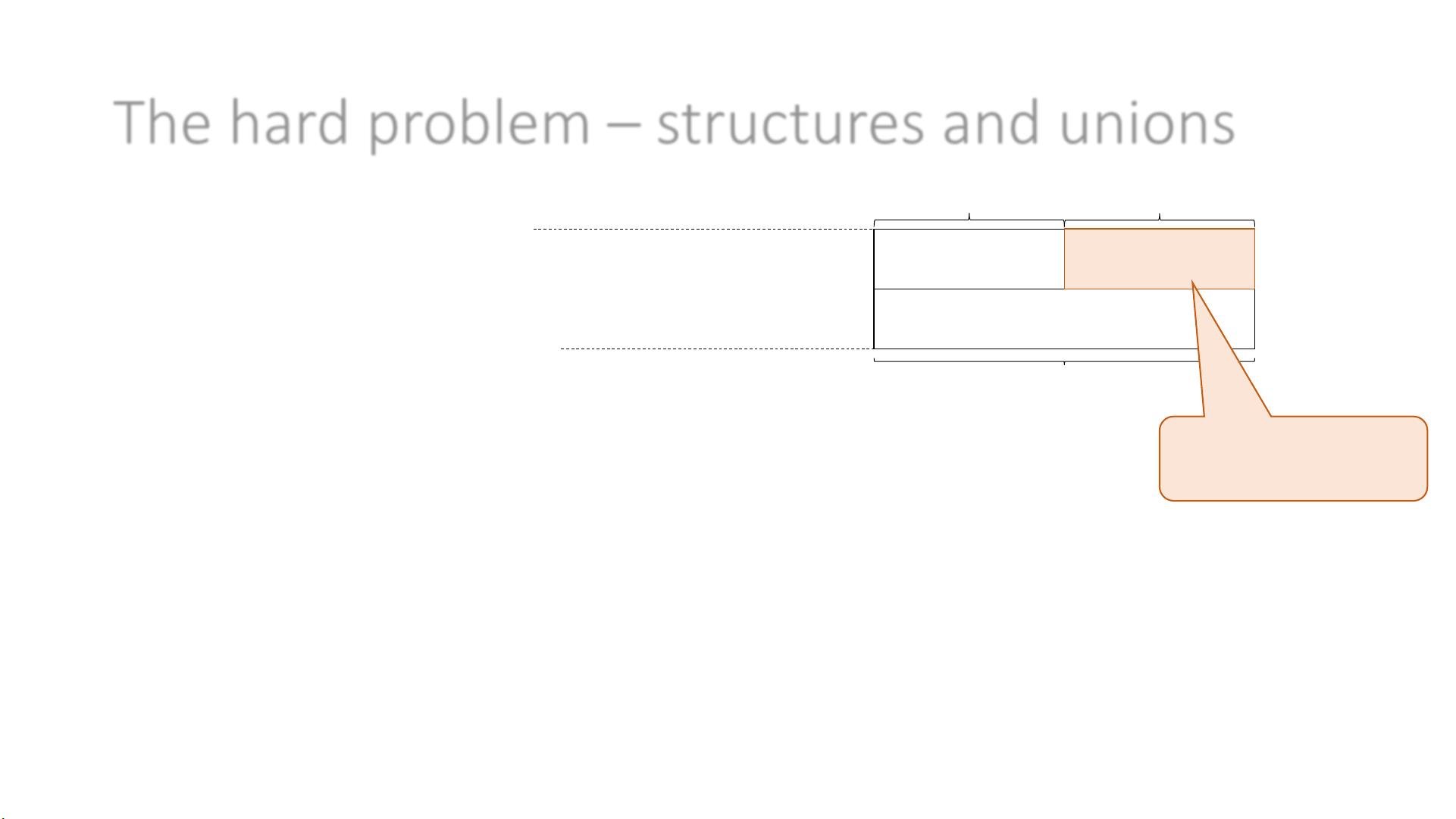

污点追踪是一种跟踪数据来源和传播的技术,可以用来监控敏感数据如何在系统中移动。在Bochspwn Reloaded中,它被用来标记从内核空间泄露到用户空间的数据,从而帮助研究人员发现潜在的安全漏洞。通过x86模拟,Bochspwn可以在不实际执行代码的情况下复现系统调用,这使得在受控环境中检测内核内存泄露成为可能。

演讲中还提到了针对Windows和Linux系统的特定方法和实验结果。在Windows系统中,由于其复杂的驱动模型和丰富的API接口,可能存在更多内核信息泄露的途径。而在Linux系统中,尽管其内核设计相对更为简洁,但也需要考虑到各种模块和服务可能带来的安全隐患。

未来的工作和结论部分,可能讨论了如何进一步优化Bochspwn Reloaded,以提高检测效率,减少误报,并扩展到其他架构或操作系统。此外,Mateusz "j00ru" Jurczyk作为Google Project Zero的一员,他的研究方向不仅限于漏洞研究和软件利用,还包括各种类型的低级别安全问题。

这篇文档深入探讨了操作系统中的安全问题,特别是内核内存泄露,提供了一种利用仿真和污点追踪技术来增强内核安全性的有效方法。对于那些对操作系统安全、漏洞研究和防御技术感兴趣的读者来说,这是一份极具价值的参考资料。

2021-05-13 上传

2021-10-04 上传

2021-02-05 上传

2023-07-24 上传

2023-04-04 上传

2023-04-05 上传

2023-06-06 上传

2023-05-11 上传

2023-05-11 上传

weixin_40191861_zj

- 粉丝: 77

- 资源: 1万+

最新资源

- 计算机人脸表情动画技术发展综述

- 关系数据库的关键字搜索技术综述:模型、架构与未来趋势

- 迭代自适应逆滤波在语音情感识别中的应用

- 概念知识树在旅游领域智能分析中的应用

- 构建is-a层次与OWL本体集成:理论与算法

- 基于语义元的相似度计算方法研究:改进与有效性验证

- 网格梯度多密度聚类算法:去噪与高效聚类

- 网格服务工作流动态调度算法PGSWA研究

- 突发事件连锁反应网络模型与应急预警分析

- BA网络上的病毒营销与网站推广仿真研究

- 离散HSMM故障预测模型:有效提升系统状态预测

- 煤矿安全评价:信息融合与可拓理论的应用

- 多维度Petri网工作流模型MD_WFN:统一建模与应用研究

- 面向过程追踪的知识安全描述方法

- 基于收益的软件过程资源调度优化策略

- 多核环境下基于数据流Java的Web服务器优化实现提升性能