【CSRF防护】:C#在***中保护数据的终极策略

发布时间: 2024-10-22 05:03:59 阅读量: 17 订阅数: 21

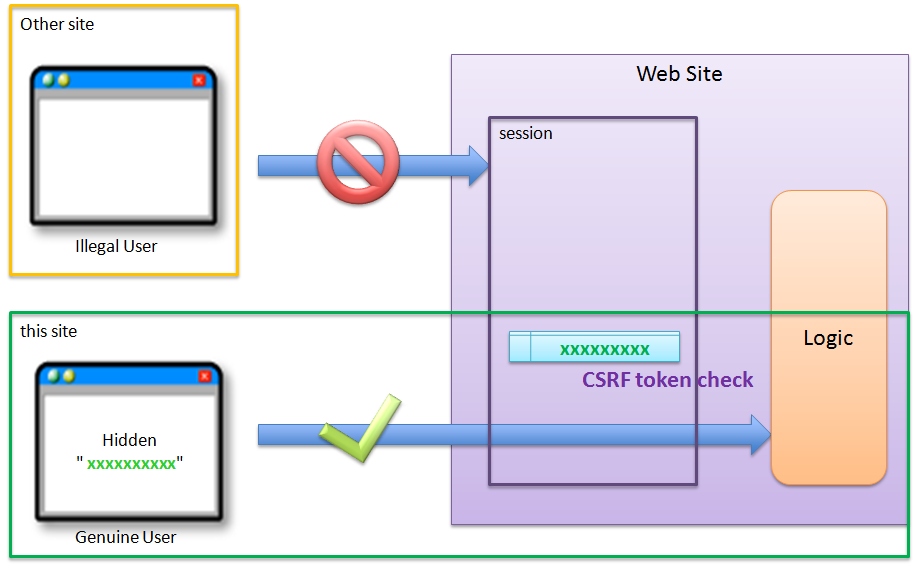

# 1. CSRF攻击概述

## CSRF攻击简介

CSRF攻击(跨站请求伪造攻击)是一种常见的网络安全威胁。它允许攻击者诱导用户在已认证的状态下执行非预期的操作。这种攻击利用了网站对用户浏览器的信任,通常发生在用户在不知情的情况下点击恶意链接或加载了含有恶意内容的网页。为了防御CSRF攻击,开发者和安全专家需要了解攻击的原理并采取有效的防护措施。

## CSRF攻击的影响

CSRF攻击的危害不可小觑。它可能导致用户数据被未授权的第三方访问,甚至能够修改账户信息、发起交易、变更密码等敏感操作。这不仅危害到用户的隐私和财产安全,还可能对企业的品牌形象和业务连续性造成负面影响。因此,CSRF防护已成为Web应用安全的重要组成部分。

## CSRF攻击的识别与预防

识别CSRF攻击可能较为困难,因为它与用户的正常行为交织在一起,难以从普通的网络流量中区分出来。但通过一系列预防措施,比如实现CSRF令牌、验证HTTP头部的Referer字段、使用同源策略和限制Cookie的域等方法,可以有效减少CSRF攻击的发生。接下来的章节,我们将深入了解在C# Web应用中实施这些防护措施的具体方法。

# 2. C#中CSRF防护的理论基础

### 2.1 CSRF攻击的工作原理

#### 2.1.1 HTTP请求的特点与CSRF的利用

HTTP协议的无状态性质和自动请求的特点,成为了CSRF攻击的基础。用户在进行身份验证后,浏览器会带着身份凭证(通常是Cookies)发起所有请求。CSRF攻击利用了这一点,通过诱导用户点击恶意链接或在已认证的会话中访问攻击者的网页,来执行非预期的操作。这些操作可能是修改用户信息、发起支付甚至完全接管用户账户。

实现CSRF攻击,攻击者需要具备以下条件:

- **用户已经认证并有权限执行某项操作。**

- **应用程序对用户提交的请求不进行适当的验证,或者验证方式有缺陷。**

一个典型的CSRF攻击过程如下:

1. 用户登录了网站,并拥有一个活动的会话。

2. 用户访问了含有恶意内容的页面或点击了恶意链接。

3. 恶意页面发送了一个带有用户凭证的HTTP请求至目标网站。

4. 目标网站信任这个请求,并执行了请求中的操作。

#### 2.1.2 CSRF攻击向量和防御方法概览

CSRF攻击向量有多种形式,常见的包括:

- **图片或链接标记**:在论坛或博客中插入带有`img`或`link`标签的图片或链接,从而触发GET请求。

- **表单提交**:利用自动提交的表单,用户无需任何交互即可发送请求。

防御CSRF攻击的方法主要包括:

- **令牌系统**:在服务器生成并存储一个随机令牌,然后在每次请求时要求客户端发送此令牌。

- **同源策略和检查**:验证请求的来源,拒绝那些来自非预期域名的请求。

### 2.2 C# Web应用的常见漏洞

#### 2.2.1 跨站脚本攻击(XSS)与CSRF的关系

跨站脚本攻击(XSS)允许攻击者在用户的浏览器中执行恶意脚本,这是另一种利用用户会话发起攻击的方法。虽然XSS与CSRF在攻击手段和细节上有所区别,但它们都有利用用户会话的共同点。XSS攻击更注重在客户端执行恶意代码,而CSRF则专注于在不经过用户授权的情况下,冒用用户身份发起服务器端的请求。

由于XSS攻击可以被用来绕过CSRF防护,因此在设计CSRF防护机制时,需要考虑如何同时防范XSS。

#### 2.2.2 输入验证和输出编码的重要性

防御XSS和CSRF攻击的关键在于对用户输入进行严格的验证和对输出进行正确的编码。在C# Web应用中,应当对所有用户提交的数据进行验证,确保它们符合预期的格式,并且没有包含潜在的恶意代码。输出编码是通过转义机制,将数据中的特殊字符转换为HTML实体,这样浏览器就能正确解析这些内容,而不是将其作为代码执行。

### 2.3 CSRF防护机制的基本要求

#### 2.3.1 同源策略和同源检测的限制

同源策略是浏览器安全的基础,它阻止了来自不同源的文档或脚本间的交互。然而,同源检测并非万无一失。在实践中,攻击者可能通过各种手段绕过这些限制,例如使用JSON劫持(JSON Hijacking)或者通过CORS(跨源资源共享)漏洞。

开发人员需要对同源策略有深入的理解,并采取额外的措施来防止CSRF攻击,比如使用自定义的HTTP请求头或者请求方法,确保服务器端能够识别并验证请求的合法性。

#### 2.3.2 令牌系统(Tokens)的作用和设计原则

令牌系统是CSRF防护的常用手段。一个有效的令牌系统通常具备以下特性:

- **一次性**:每个请求使用一个唯一的令牌。

- **不可预测**:令牌由服务器生成,并且难以被攻击者猜中。

- **绑定**:令牌与用户的会话或特定请求相关联,无法被跨会话或请求使用。

设计CSRF防护令牌系统时,还需要考虑令牌的存储和传输机制,以防止令牌被窃取或篡改。

在C# Web应用中,可以使用内置的Membership Provider或者自己构建中间件来管理令牌的生成、存储和验证。通常,令牌会被附加到表单或作为请求头发送到服务器,服务器端代码通过相应的中间件进行验证。

现在我们已经了解了CSRF攻击的原理和C#中CSRF防护的基础知识,接下来,我们将深入探讨在C#中如何实现具体的防护机制。

# 3. C# CSRF防护实践

## 3.1 在***中实现同步令牌模式

### 3.1.1 令牌生成与存储机制

在***中实现同步令牌模式需要生成一个安全的随机令牌,并将其与用户的会话状态绑定。令牌通常会包含一些独特的信息,如会话标识符、时间戳以及其他可能的数据。为了确保令牌是随机且难以预测的,***提供了一个`System.Random`类或者可以使用更安全的`System.Security.Cryptography`命名空间下的类如`RNGCryptoServiceProvider`。

```csharp

// 示例:生成随机令牌

public static string GenerateRandomToken()

{

byte[] randomBytes = new byte[32];

using (var rng = new RNGCryptoServiceProvider())

{

rng.GetBytes(randomBytes);

}

// 将字节数组转换为十六进制字符串

return BitConverter.ToString(randomBytes).Replace("-", "");

}

```

上述代码使用`RNGCryptoServiceProvider`类生成一个32字节的随机数,然后将这个随机数转换为一个没有分隔符的十六进制字符串。这个字符串就可以作为CSRF令牌使用。

生成的令牌需要存储在用户会话或者表单中,并在服务器端进行验证。通常,令牌会存储在用户的会话中,当表单提交时,令牌会随请求一起发送到服务器,服务器会检查存储的令牌和提交的令牌是否匹配。如果匹配则认为是合法请求,否则可能遭受CSRF攻击。

### 3.1.2 请求验证过程及流程

当用户提交表单时,***需要验证提交的令牌和服务器端存储的令牌是否一致。如果一致,说明请求是合法的;如果不一致,则拒绝请求,因为这可能是一个CSRF攻击。

验证流程大致如下:

1. 用户访问表单页面。

2. 服务器生成一个CSRF令牌并将其嵌入到表单中。

3. 用户提交表单,携带CSRF令牌。

4. 服务器接收到请求,从表单中提取CSRF令牌。

5. 服务器查询存储在会话中的令牌,并与提交的令牌进行比较

0

0