Python MD5加密安全攻略:专家破解案例分析与防御技巧

发布时间: 2024-10-10 01:22:35 阅读量: 97 订阅数: 32

Python md5与sha1加密算法用法分析

# 1. MD5加密技术概述

MD5(Message Digest Algorithm 5)是一种广泛使用的加密散列函数,它能产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由Ronald Rivest在1991年设计而成,起初用于加密和验证数据完整性。

随着计算机技术的发展,MD5虽然在安全性上逐渐显示出缺陷,但在某些场景中,它依然被作为标准方法使用,例如在一些开源软件中检查下载文件的完整性验证。本章将概述MD5加密技术,并在后续章节中详细讨论其理论基础、安全隐患、破解案例分析以及防御措施。

MD5的设计初衷是为了提供一种高效且可靠的数据完整性校验方式。在实际应用中,它通常用于验证下载文件的一致性、存储密码散列值以及在数字签名中作为消息摘要算法。然而,由于其存在被破解的可能性,许多安全敏感的场合已经转向了更为安全的算法,如SHA-256或更高级的加密技术。

# 2. MD5加密的理论基础

## 2.1 MD5算法的工作原理

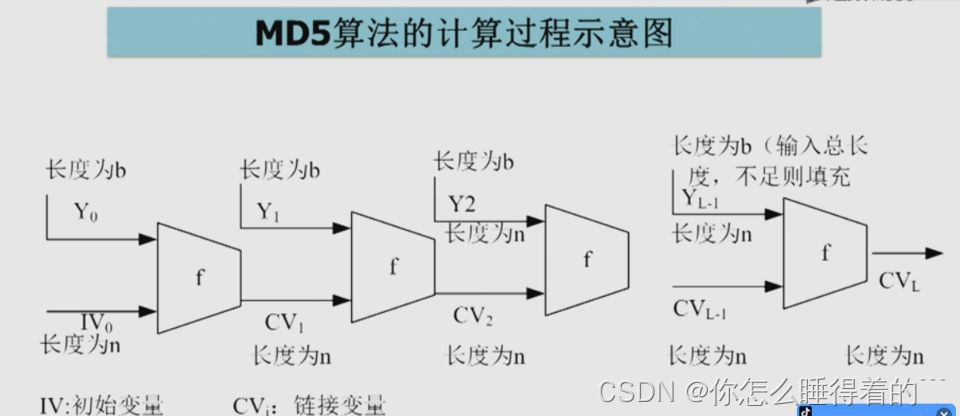

### 2.1.1 MD5算法的流程解析

MD5(Message-Digest Algorithm 5)是一种广泛使用的密码散列函数,能够产生出一个128位(16字节)的散列值(hash value),通常用一个32位的十六进制字符串表示。MD5的设计目标是通过对任意长度的数据进行计算,生成出一个“指纹”或“摘要”,使得原始数据即使发生微小的变化,也会得到截然不同的散列值。这种性质使得MD5适用于数据完整性校验。

MD5算法包括以下几个处理步骤:

1. **填充(Padding)**:消息首先被填充,使其长度恰好为512位的整数倍。填充的规则是,在消息的尾部添加一个1位,后面跟上足够的0位,使得最终消息的长度是512位的整数倍。

2. **附加原始消息长度(Append Length)**:在填充后的消息末尾,附加一个64位的块,表示原始消息的长度。这样一来,即使两个消息的前448位内容完全相同,后64位的长度信息不同,计算出的散列值也会不同。

3. **初始化MD缓冲区(Initialize MD Buffer)**:MD5算法使用一个4个32位字的缓冲区,分别用四个不同的常数初始化。

4. **主循环处理(Main Loop)**:使用4个不同的逻辑函数处理消息的每个512位块。这些逻辑函数分别是F, G, H, I,它们根据输入消息的不同部分和三个变量(A, B, C, D)计算出新的值,并加到缓冲区中。

5. **输出(Output)**:主循环完成后,将缓冲区内的结果合并,并输出最终的128位散列值。

### 2.1.2 MD5算法的特点与局限性

MD5算法在提出时,因其相对较高的安全性和实现的简便性受到了广泛欢迎。它的一些显著特点如下:

- **快速计算**:MD5算法经过优化,使得在大多数硬件上都能迅速执行。

- **固定长度输出**:不论输入数据的长度如何,MD5总是产生一个128位的散列值。

- **无碰撞**:理论上,两个不同输入不应该产生相同的输出散列值(即无碰撞)。

然而,随着时间的推移和技术的发展,MD5算法的局限性也逐渐凸显出来:

- **已知的碰撞攻击**:研究人员已成功构造MD5的碰撞,即找到两个不同的消息,它们具有相同的散列值。

- **安全性不足**:由于MD5的构造相对简单,现代计算能力下破解MD5变得可行。

- **不适用于密码学应用**:由于其安全性不足以保护敏感数据,MD5不再建议用于数字签名、SSL证书等需要高安全性的场合。

## 2.2 MD5加密在信息安全中的角色

### 2.2.1 MD5在密码存储中的应用

MD5最早广泛用于密码存储领域,尤其是在早期的互联网应用中。开发者通常将用户密码通过MD5算法进行散列处理,以保护用户密码的安全。MD5在密码存储中的应用具有以下优势:

- **隐藏原始密码**:散列函数的单向性使得从散列值恢复出原始密码在计算上是不可行的。

- **一致性验证**:当用户尝试登录时,系统可以将用户输入的密码进行散列处理后与存储的散列值比较,以此来验证密码的正确性。

然而,随着计算机技术的发展和MD5算法本身的安全性问题,MD5在密码存储领域的应用已不再安全:

- **彩虹表攻击**:攻击者可以预先计算并存储大量的MD5散列值及其对应的原始数据,从而快速找到散列值对应的原始密码。

- **暴力破解和字典攻击**:计算能力的提升使得攻击者可以通过暴力方法尝试所有可能的密码组合,或使用预先准备的字典进行破解。

### 2.2.2 MD5与其它加密算法的比较

与其他散列函数相比,MD5在安全性上已经无法满足现代信息安全的需求。例如,SHA(Secure Hash Algorithm)系列中的一些算法,如SHA-256,提供了更高的安全性:

- **较长的散列值**:与MD5的128位散列值相比,SHA-256产生的是256位的散列值,这使得碰撞攻击的难度大大增加。

- **更好的抗攻击能力**:SHA-256在设计上采用了更加复杂的结构和算法,使得潜在的攻击方法更加难以实施。

对比其他散列函数,MD5的一个突出问题是:

- **已知的碰撞漏洞**:与MD5不同,SHA-256等算法至今未发现重大的碰撞漏洞,因此在安全性上更有保障。

- **广泛的应用**:由于MD5较早被提出,它在一些遗留系统和协议中仍然被广泛使用。而新兴的系统和协议则更多采用更安全的散列函数。

## 2.3 MD5算法的安全隐患

### 2.3.1 破解MD5加密的常见方法

在现代计算能力面前,MD5加密已经不再安全。常见的破解MD5散列值的方法包括:

- **暴力破解**:尝试所有可能的密码组合,直到找到一个产生相同散列值的密码为止。

- **字典攻击**:使用预先编制的密码字典进行尝试,这些字典通常包含常用的密码组合。

- **彩虹表攻击**:利用预先计算好的散列值到原始数据的映射表,快速找到对应的原始密码。

### 2.3.2 MD5碰撞攻击的原理

MD5的碰撞攻击是指找到两个不同的输入数据,使得它们具有相同的散列值。这种攻击之所以可能,是因为MD5算法内部设计上的缺陷,特别是其逻辑函数的构造方式。

碰撞攻击的一个著名案例是2004年的一篇论文,作者们构造了两个不同的PDF文件,它们的MD5散列值相同。这展示了MD5在处理现实世界数据时的潜在安全漏洞。

碰撞攻击的实现依赖于复杂的数学和计算技术,包括选择碰撞(Chosen Collision)攻击和自由启动碰撞(Free-Start Collision)攻击。攻击者通过精心设计消息的前缀和后缀,使得在有限的计算资源内找到碰撞成为可能。

这些攻击的成功表明,MD5已经不适合用于安全敏感的应用场景,应该被更安全的散列算法所取代。

# 3. MD5破解案例分析

## 3.1 历史上的MD5破解事件回顾

### 3.1.1 重要案例的背景与影响

MD5算法自1991年发布以来,尽管在当时被认为是较为安全的散列函数,但其安全性随着时间的推移和计算能力的提升逐渐受到挑战。一些破解案例已经成为了信息安全领域的经典案例,对密码学和网络安全产生了深远的影响。

一个标志性的事件是2004年,王小云教授团队宣布发现了MD5算法的碰撞攻击方法,该方法能在极短的时间内找到两个不同的输入,它们的MD5散列值相同。这表明MD5算法不再能提供其声称的安全性保证。这项发现直接导致了MD

0

0