Python MD5加密模块进阶:打造自定义算法的7个步骤

发布时间: 2024-10-10 01:28:52 阅读量: 91 订阅数: 32

毕设和企业适用springboot企业数据管理平台类及跨境电商管理平台源码+论文+视频.zip

# 1. Python MD5加密基础

本章旨在为读者提供对Python中MD5加密技术的基本了解。我们将从MD5算法的基础知识入手,介绍它的核心概念和用法,并展示如何在Python中实现简单的MD5加密。尽管MD5不再被认为是安全的加密方式,但了解其基础对于学习更高级的加密技术至关重要。

## 1.1 MD5算法简介

MD5(Message-Digest Algorithm 5)是由罗纳德·李维斯特(Ronald Rivest)于1991年设计的一种广泛使用的加密散列函数,能够产生出一个128位(16字节)的散列值(hash value),通常用一个32位的十六进制字符串表示。该算法被广泛应用于验证数据完整性,虽然它不再被认为是安全的加密方式,但在一些对安全性要求不是特别高的场景下,它依然被使用。

## 1.2 MD5在Python中的应用

在Python中,可以使用内置的`hashlib`模块来实现MD5加密。下面是一个简单的例子,展示了如何对字符串进行MD5加密,并输出其散列值:

```python

import hashlib

def md5_example(text):

# 创建md5对象

m = hashlib.md5()

# 更新数据

m.update(text.encode('utf-8'))

# 获取十六进制的散列值

return m.hexdigest()

# 使用MD5加密

text = "Hello, Python!"

result = md5_example(text)

print(f"MD5 hash of '{text}': {result}")

```

执行上述代码后,你会得到字符串"Hello, Python!"的MD5散列值。此例子说明了如何在Python中应用MD5算法来处理字符串数据。

通过本章的学习,读者将对MD5算法有一个初步的认识,并掌握其在Python中的基本应用方法。接下来的章节将深入探讨MD5的工作原理以及如何在实际项目中安全地使用MD5算法。

# 2. 深入理解MD5算法原理

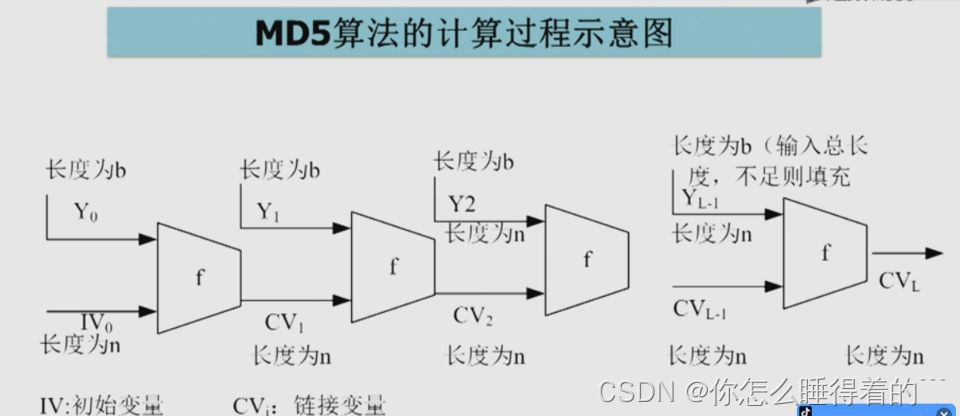

### 2.1 MD5算法的工作流程

MD5算法,即Message-Digest Algorithm 5,是一种广泛使用的密码散列函数,能够产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由Ronald Rivest在1991年设计而成,主要用于检验数据完整性。

#### 2.1.1 消息填充阶段

MD5算法首先对输入消息进行填充,使得填充后的长度为512位的倍数。填充的规则是:

- 原始消息的长度被表示为一个64位的数值,并附加到消息的末尾。

- 在消息的末尾填充一个1位,后面跟着足够数量的0,直到消息的总长度达到448 modulo 512的位置。

这个填充规则确保了填充后的消息长度可以被512整除,这是MD5算法进行下一步操作的基础。

#### 2.1.2 分组处理与逻辑函数

MD5将填充后的消息分成了若干个512位的块,然后对每个块进行如下处理:

- 初始化四个变量:A、B、C、D,它们是32位的寄存器,其初始值与MD5标准中规定的一致。

- 对每个512位的块进行四轮运算,每轮运算使用16个字的输入,并应用一个特定的逻辑函数。

- 每轮运算使用不同的辅助函数,辅助函数的设计是基于非线性函数的概念,这些函数负责提供所需的混淆和扩散效果。

下面是四轮运算中用到的逻辑函数:

```plaintext

F(X,Y,Z) = (X AND Y) OR ((NOT X) AND Z)

G(X,Y,Z) = (X AND Z) OR (Y AND (NOT Z))

H(X,Y,Z) = X XOR Y XOR Z

I(X,Y,Z) = Y XOR (X OR (NOT Z))

```

每轮运算通过不同的逻辑函数来处理消息块,进而产生出四个32位的输出,这些输出与下一轮运算的输入有关联,通过这样的迭代,MD5能够将输入消息压缩成最终的128位散列值。

### 2.2 MD5的数学原理

MD5算法的数学原理基于现代密码学的一些基础概念,如加法和异或运算,以及使用这些运算来处理数据的数学模型。

#### 2.2.1 加法和异或运算

MD5算法中广泛使用了二进制加法和异或(XOR)运算,这些是构成MD5算法最基础的算术操作。加法是通过模2^32来实现的,以防止溢出,确保结果仍然在32位的范围内。异或运算是一种位运算,它在两个等长的二进制数之间执行,结果为1的位是两个输入位不相同的位置。

```python

def bit_add(a, b):

"""二进制加法"""

return (a + b) % (2**32)

def xor_bits(a, b):

"""二进制异或"""

return a ^ b

```

加法和异或运算使得MD5能够利用数学上的混淆和扩散特性,这些特性是设计密码散列函数的重要元素,有助于提升算法的安全性。

#### 2.2.2 消息摘要的生成

消息摘要的生成是将输入数据经过一系列的压缩函数和逻辑操作后得到的结果。MD5算法生成的128位散列值可以被看作是输入数据的“指纹”或“摘要”,它用于验证数据的完整性和一致性。

每个输入数据块在处理时,都会经过如下步骤生成最终的散列值:

- 初始化四个32位的寄存器,记为A、B、C、D。

- 对输入数据的每个512位块进行处理,将块分成16个32位的子块。

- 对每个块使用四轮逻辑运算,每轮运算使用不同的辅助函数和常数。

- 每轮运算结束后,更新寄存器的值,并用于下一轮运算的输入。

- 处理完所有数据块后,将寄存器A、B、C、D的值合并,得到最终的128位消息摘要。

### 2.3 MD5算法的安全性分析

MD5算法自其发布以来,已经在安全性方面遇到了诸多挑战。研究者们发现了多个能够攻击和破解MD5的漏洞,这些安全问题削弱了MD5在现代密码学中的地位。

#### 2.3.1 已知的安全漏洞

MD5的一个主要安全弱点是它容易受到碰撞攻击(collision attack),即找到两个不同的输入,它们产生相同的输出散列值。在2004年,研究人员成功地发现了MD5的碰撞,这意味着在某些情况下,MD5不能为数据的完整性提供足够的保证。

#### 2.3.2 安全性改进策略

随着MD5安全漏洞的逐渐暴露,研究人员和实践者开始探讨和实施一些改进策略,以增强MD5的实用性和安全性:

- **使用盐值(Salt)**:在MD5散列函数中引入随机的盐值,可以显著增加产生碰撞的难度。

- **密钥扩展**:通过使用密钥来扩展输入消息,增加破解的难度。

- **算法组合**:将MD5与其他算法(如SHA系列)结合使用,可以进一步提升整体的安全性能。

不过,尽管有了这些改进措施,鉴于MD5设计上的固有缺陷,目前更推荐使用更加安全的散列函数,如SHA-256等,特别是在需要更高安全性的场合中。

# 3. 自定义MD5算法的实现

## 3.1 设计自定义MD5算法的思路

### 3.1.1 算法设计的理论依据

在设计自定义MD5算法时,理论依据是至关重要的。首先,需要对标准的MD5算法进行深入研究,理解其工作流程和数学原理。标准MD5算法的工作流程包括消息填充、分组处理、逻辑函数应用以及消息摘要的生成。这些步骤共同构建了MD5算法的基础架构。

在设计自定义算法时,可选择保留这些核心步骤,但对内部处理机制进行创新。例如,可以通过改进逻辑函数来增强算法的安全性,或是通过调整消息填充的方式减少碰撞的概率。自定义算法的理论依据还可能包括采用更加复杂的数学运算和更加严格的测试标准,以确保算法的鲁棒性和安全性。

### 3.1.2 算法的预期特性

设计的自定义MD5算法预期应具备以下特性:

1. **高安全性**:算法必须能够抵御已知的攻击手段,并在面对未来可能的攻击时仍能保持稳固。

2. **高效性能**:算法的实现应该在不同的软硬件环境下均能提供良好的性能表现。

3. **良好的兼容性**:算法应该能够与现有的系统和应用轻松集成,不需要过多的修改就能替换现有的MD5算法。

4. **易于理解和实现**:尽管自定义算法可能包含更加复杂的操作,但它应该对开发者友好,能够快速被理解并实现。

## 3.2 编码和

0

0