Python MD5库文件内部揭秘:源码解读与贡献者的必修课

发布时间: 2024-10-10 01:47:09 阅读量: 57 订阅数: 32

# 1. MD5算法概述与应用场景

## MD5算法概述

MD5(Message-Digest Algorithm 5)是一种广泛使用的密码散列函数,它能够产生出一个128位(16字节)的散列值(hash value),通常用一个32位的十六进制字符串表示。MD5由Ronald Rivest在1991年设计,是MD4、MD3等算法的后继者。MD5在密码学上虽然已不再安全,但因其速度快且易于实现,它在非安全领域中仍有广泛应用。

## 应用场景

MD5最初被设计用于确保信息传输完整一致,现在它广泛应用于各种场景中:

- **数据完整性校验**:MD5被用来验证文件或其他数据的完整性,因为它能检测到数据的任何变动。

- **密码存储**:尽管不推荐用于高安全性需求,MD5曾被用来加密存储用户密码。由于它的运算速度较快,因此可以用于大量密码的快速校验。

- **软件版本控制**:一些软件分发时,会提供MD5校验值以确保下载的文件没有损坏或被篡改。

- **内容分发网络**:CDN加速服务中,MD5用于确保资源文件的快速一致性校验。

尽管MD5在安全性上已不被推崇,但理解它的应用场景有助于识别其在非安全需求中的优势和局限性。在下一章中,我们将深入探讨Python MD5库的实现原理,以及如何在不同的应用场景中正确使用MD5。

# 2. Python MD5库的核心实现原理

### 2.1 MD5算法的工作流程

#### 2.1.1 输入填充与分组处理

MD5算法的首要步骤是输入数据的预处理,这包括了填充和分组。填充的目的是为了确保输入数据的长度能够被512位整除,这是因为MD5算法每次处理的数据都是512位的。填充规则是先在数据后面增加一个位'1',然后添加'0'直到总长度为448模512,最后再加上一个64位的长度字段,该长度字段表示的是原始数据的长度。完成填充后的数据,会被分成512位的块,每个块再被分为16个32位的字进行处理。

在Python实现中,此过程会涉及到位操作和数据格式转换。代码示例如下:

```python

def pad_message(message):

original_len = len(message) * 8 # 原始数据长度(以位为单位)

# 添加'1',然后添加足够数量的'0',确保总长度模512为448

message += b'\x80'

message += b'\x00' * ((56 - (len(message) % 64)) % 64)

# 添加64位的长度字段,表示原始数据长度

message += struct.pack(b'>Q', original_len)

return message

# 示例

original_message = b"Hello, world!"

padded_message = pad_message(original_message)

```

#### 2.1.2 MD5的四个核心函数

MD5算法有四个核心操作函数,分别是:F, G, H, 和 I。这四个函数分别使用了不同的逻辑函数和操作来转换输入数据。

- F作用于ABCD中的元素通过选择、多数、和非操作进行运算。

- G在一轮中通过多数和与或操作进行计算。

- H使用选择和多数操作。

- I对输入进行异或操作后,再进行多数和选择操作。

这些核心函数的实现可以是简单的位运算,也可以是较为复杂的数学公式。下面是核心函数的简化实现:

```python

def FF(x, y, z):

return (x & y) | (~x & z)

def GG(x, y, z):

return (x & z) | (y & ~z)

def HH(x, y, z):

return x ^ y ^ z

def II(x, y, z):

return y ^ (x | ~z)

# 在实际MD5算法的每一步中,这些函数会结合循环移位和加法常数被应用。

```

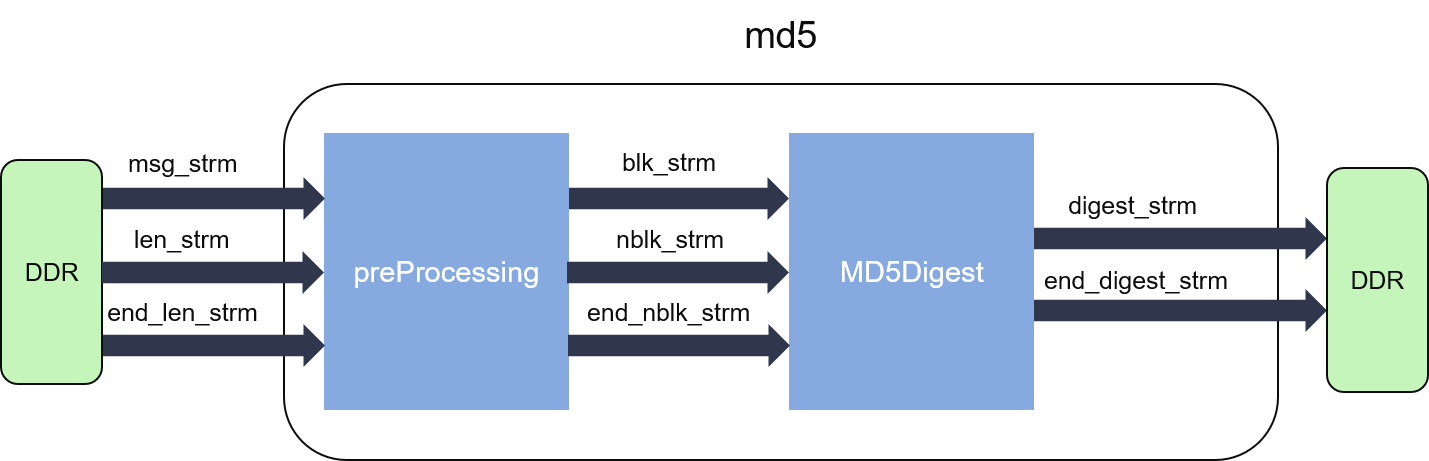

### 2.2 Python MD5库的源码结构分析

#### 2.2.1 源码组织方式

Python的MD5库通常由多个模块组成,每个模块负责算法的一个方面。例如,一个模块负责输入数据的预处理,另一个模块负责实现MD5的核心步骤等。源码通常会包含初始化参数、核心处理循环、以及最终生成MD5哈希的函数。

例如,核心模块中通常包含一个字节到整数的转换函数、初始化MD5算法的内部变量、核心操作循环和最终的哈希生成。

```python

# 初始化MD5的内部状态变量

A = 0x***

B = 0xefcdab89

C = 0x98badcfe

D = 0x***

# MD5核心操作循环

def md5_core_loop(block, A, B, C, D):

# 伪代码展示

for i in range(64):

# 根据F, G, H, I函数计算出临时变量temp

temp = ... # 具体计算过程

# 更新内部状态变量

A, B, C, D = D, (B + leftrotate(C, 32)), B, (A + temp)

return A, B, C, D

```

#### 2.2.2 关键函数与数据结构

关键数据结构一般包括存储MD5内部状态的变量、常量数组、以及一个或多个处理循环。这些数据结构和函数是算法高效运行的基础。

关键的数据结构通常包含如下内容:

```python

# MD5算法中的常数数组

T = [

0xd76aa478, 0xe8c7b756, 0x242070db, 0xc1bdceee,

# ... 其他48个常量

]

# 内部状态变量

state = [0x***, 0xefcdab89, 0x98badcfe, 0x***]

# 核心处理函数会用到的一些辅助函数

def leftrotate(x, n):

"""left-rotate x by n bits"""

return (x << n) | (x >> (32 - n))

# 更多的数据结构和关键函数...

```

### 2.3 MD5算法的数学原理

#### 2.3.1 模运算与哈希函数

模运算在密码学中应用广泛,尤其是哈希函数。MD5通过模运算处理信息摘要,确保最终输出固定长度的哈希值。模运算的一个特性是结果的长度不会超过模数的大小,因此在哈希函数中使用模运算可以限制最终结果的大小。

在MD5中,模运算通常与位运算结合使用。例如,通过模2^32进行加法操作,可以处理溢出情况,确保所有操作都在32位无符号整数的范围内进行。

```python

def mod_add(a, b, mod):

"""加法模运算"""

return (a + b) % mod

# 在MD5实现中使用模加的例子

A, B, C, D = md5_core_loop(block, A, B, C, D)

D = mod_add(D, T[i], 2**32)

# 以此类推,整个算法过程中不断应用模加...

```

#### 2.3.2 MD5算法的数学表达式解析

MD5算法中,每一步的核心操作都涉及到了特定的数学表达式,这些表达式定义了MD5中的数据转换规则。F, G, H, I四个函数都是具体的数学运算,每个运算又有自己的特定变换。

下面是一个关于如何解析MD5中一个典型的数学表达式的例子:

```markdown

例如,在F函数中,可以观察到它用到了逻辑运算符:

```

F(X, Y, Z) = (X & Y) | (~X & Z)

```

这里,`X & Y` 表示X和Y的按位与操作,`~X & Z` 表示X取反后和Z的按位与操作,最后通过按位或`|`将两者结合起来,从而生成新的值。

这样的操作可以在二进制层面上处理数据,并且确保算法在处理数据块时的复杂性和不可逆性,这是哈希函数确保信息摘要不可预测性的关键。

通过逐个分析MD5中的每个数学表达式,我们可以深入了解MD5算法的工作原理和其安全性。这也有助于我们理解该算法如何保护数据摘要不受简

```

0

0