Python MD5密码学深度剖析:破解加密强度与局限性的秘密

发布时间: 2024-10-10 01:35:25 阅读量: 111 订阅数: 37

MD5编码、MD5加密解密demo

# 1. 密码学与MD5简介

密码学是计算机安全领域的基石,它涉及到信息的保护,确保数据的机密性、完整性和真实性。在这个数字化的世界中,密码学的核心目标之一是防止未授权的数据访问。MD5(Message-Digest Algorithm 5)是一种广泛使用的哈希函数,它能将任意长度的数据转化成固定长度(128位)的“指纹”或“摘要”。

MD5由罗纳德·李维斯特(Ronald Rivest)于1991年设计,最初是作为密码学应用的一个组成部分。尽管MD5在安全性方面已经不再被推荐使用,但其在历史上对于安全实践的贡献和在多个领域的广泛应用使其成为了密码学教育中不可或缺的一部分。在本章中,我们将对MD5进行一个简要的介绍,为读者提供一个了解其工作原理和在密码学中角色的基础。

# 2. Python中的MD5算法实现

## 2.1 MD5算法的理论基础

### 2.1.1 消息摘要的概念

消息摘要是一种用于确保信息安全的计算机散列函数,它可以将任意长度的输入数据(也称为消息)转换成固定长度的输出摘要。这种转换过程是不可逆的,即你无法从摘要中恢复原始数据。消息摘要的目的是为了验证数据的完整性,即确认数据在传输或存储过程中是否被篡改。它广泛应用于数字签名和数据校验中。

在密码学中,消息摘要通常要求满足几个特性:

- 确定性:相同的消息总是产生相同的摘要。

- 快速计算:对于给定的消息,计算摘要的效率很高。

- 抗碰撞性:找到两个不同消息,使它们具有相同摘要的难度很高。

- 不可逆性:从消息摘要中恢复原始消息的难度很高。

- 弱抗碰撞性:难以找到具有相同摘要的两个消息。

### 2.1.2 MD5的工作原理

MD5算法,全称为消息摘要算法第五版(Message-Digest Algorithm 5),是一种广泛使用的密码散列函数,可以产生出一个128位的散列值(hash value),通常用一个32位的十六进制字符串来表示。MD5由Ron Rivest在1991年设计,原本是为了取代MD4算法。它被广泛用于各种软件的密码校验和数据完整性校验中。

MD5算法的工作流程如下:

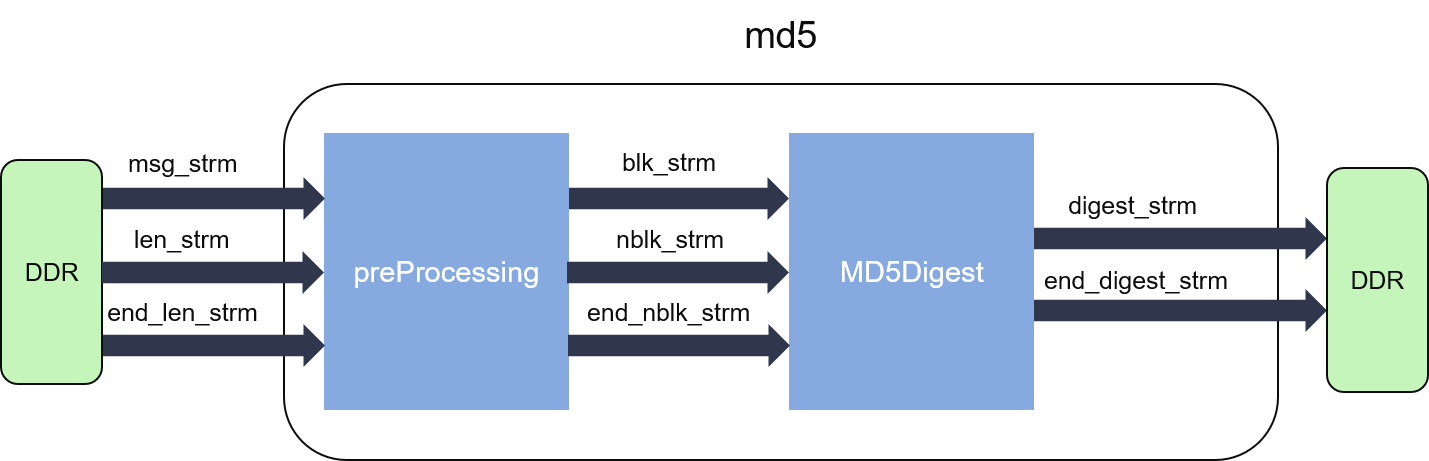

1. **预处理**:对输入数据进行填充,使得长度为512位的倍数,并在填充的末尾添加一个64位的数据,表示原始数据的长度。

2. **初始化缓冲区**:将一个512位的缓冲区初始化为特定的常数。

3. **处理**:使用四个不同的辅助函数,对数据进行四轮处理。每一轮处理使用不同的辅助函数和不同的逻辑结构,以增强算法的复杂性和安全性。

4. **输出**:处理完成后,将缓冲区的内容进行适当排列,形成最终的128位散列值。

尽管MD5算法在设计上尽量满足了消息摘要的各种特性,但由于其算法本身存在弱点,MD5已不再被认为是安全的,因此在安全性要求较高的场合已不推荐使用。

## 2.2 Python实现MD5加密

### 2.2.1 标准库中的hashlib模块

Python标准库中的`hashlib`模块为用户提供了直接操作MD5和其他散列函数的接口。使用`hashlib`模块中的`md5`函数,可以非常轻松地对字符串或者文件进行MD5加密。

以下是一个简单的Python代码示例,展示了如何使用`hashlib`模块进行MD5加密:

```python

import hashlib

def md5_hash(data):

# 创建一个md5对象

m = hashlib.md5()

# 更新对象中的数据,可以多次调用

m.update(data.encode('utf-8'))

# 以16进制形式输出摘要

return m.hexdigest()

# 测试

original_data = "Hello, World!"

md5_result = md5_hash(original_data)

print(f"The MD5 hash of '{original_data}' is: {md5_result}")

```

### 2.2.2 第三方库的使用

虽然`hashlib`已经足够强大,但有时候你可能需要使用一些第三方库来获得额外的功能。`PyCrypto`是一个广泛使用的第三方加密库,它提供了一些`hashlib`未包含的加密算法。此外,还有一些库,如`hashlib3`,兼容`hashlib`的接口,但使用了更现代的实现。

使用第三方库时,首先需要安装它。例如,使用pip安装`PyCrypto`:

```shell

pip install pycryptodome

```

然后,使用`PyCrypto`进行MD5加密的方式如下:

```python

from Crypto.Hash import MD5

def md5_hash_pycrypto(data):

# 创建一个MD5对象

h = MD5.new(data.encode('utf-8'))

# 获取十六进制格式的摘要

return h.hexdigest()

# 测试

original_data = "Hello, World!"

md5_result = md5_hash_pycrypto(original_data)

print(f"The MD5 hash using PyCrypto of '{original_data}' is: {md5_result}")

```

## 2.3 MD5加密流程的详细解析

### 2.3.1 数据填充与分组处理

MD5加密开始之前,需要对输入的消息进行填充。填充的规则是将消息长度补足到448 modulo 512的长度。如果原始消息长度已经是448 modulo 512,则需要再增加512位。在填充的最后,会添加一个64位的数值表示原始消息的长度(在二进制下)。

填充完成后,消息被划分为512位的块(块的大小为64个字节),每个块再进一步被分为16个32位的小块,这16个32位的小块将用于后续的处理流程。

### 2.3.2 四轮迭代运算详解

MD5算法的核心是一个四轮迭代过程,每一轮使用了四个不同的辅助函数,这些函数分别为:F, G, H, I。每一轮对消息块进行不同的处理,包括逻辑函数运算、常数运算、移位运算等。

- **第一轮**:这一轮使用函数F和一系列常数进行运算,目的是将数据扩展和扰乱。

- **第二轮**:这一轮使用函数G和不同的常数,目的是检测并扩散冲突。

- **第三轮**:这一轮使用函数H和另一套常数,目的是进行更复杂的变换和扩散。

- **第四轮**:这一轮使用函数I,常数和第三轮相同,但运算方式不同,它进一步增加数据的复杂性。

每一轮都会对消息块进行16次运算,总共64次运算,每次运算都会更新缓冲区中的值。最终,缓冲区中的值会被重新排列,形成最终的128位MD5散列值。

通过以上步骤,MD5算法能够将输入的消息转换为一个紧凑且难以预测的128位散列值,使得其难以从散列值中逆向推导出原始消息。然而,由于MD5存在设计上的漏洞,使得它在安全性方面受到了挑战,导致了它的逐渐淘汰。

在此基础上,MD5的进一步深入学习将涉及更多关于密码学的高级概念,比如使用MD5进行数字签名、消息认证码(MACs)以及安全实践等。这些高级主题不仅需要对MD5有深入的理解,还需要掌握更多密码学的原理和应用。接下来,我们将转向讨论MD5在实践中的应用及其局限性,并探讨如何在Python中应对这些挑战。

# 3. MD5加密强度的实践分析

## 3.1 MD5的加密速度与效率

### 3.1.1 加密速度的测试

MD5算法的一个主要特点是其快速性,这在很多应用中是优势,但也带来了一定的安全风险。快速性意味着在理论上,攻击者可以在较短的时间内尝试大量密码,尤其是当密码简单或重复时。进行加密速度测试可以通过编写简单的Python脚本来完成。

例如,使用Python的hashlib模块,我们可以进行以下操作:

```python

import hashlib

import time

def md5_speed_test(message):

start_time = time.time()

for i in range(10000):

hash_object = hashli

```

0

0