单片机控制系统中的安全考虑:保护嵌入式系统免受威胁,确保系统安全可靠

发布时间: 2024-07-11 19:06:39 阅读量: 45 订阅数: 34

嵌入式系统/ARM技术中的基于TinyXml的嵌入式Linux

# 1. 单片机控制系统的安全威胁

单片机控制系统广泛应用于工业自动化、医疗设备和交通运输等关键领域。然而,随着物联网的快速发展,这些系统也面临着日益严重的网络安全威胁。

本节将深入分析单片机控制系统的安全威胁,包括:

- **恶意软件攻击:**病毒、蠕虫和木马等恶意软件可以感染单片机,破坏其正常运行或窃取敏感数据。

- **物理攻击:**未经授权的访问、篡改或破坏单片机硬件,可能导致系统故障或数据泄露。

- **网络攻击:**黑客可以通过网络远程访问单片机,执行恶意操作,如窃取数据、破坏系统或控制设备。

# 2. 单片机控制系统安全保护技术

单片机控制系统在工业自动化、医疗设备、交通运输等关键领域发挥着至关重要的作用。然而,这些系统也面临着各种安全威胁,包括恶意软件、网络攻击和物理破坏。为了保护单片机控制系统免受这些威胁,需要采取全面的安全保护措施。

### 2.1 物理安全措施

物理安全措施旨在防止未经授权的人员或设备访问单片机控制系统。这些措施包括:

#### 2.1.1 访问控制

访问控制通过限制对单片机控制系统的物理访问来保护系统。这可以通过以下方法实现:

- **物理屏障:**如围栏、门禁系统和锁,以防止未经授权的人员进入系统所在的区域。

- **生物识别:**如指纹识别、面部识别和虹膜扫描,以验证用户身份并限制访问。

- **密钥卡和密码:**用于限制对控制系统组件(如机柜、控制面板和设备)的访问。

#### 2.1.2 加密和认证

加密和认证技术用于保护单片机控制系统中的数据和通信。

- **加密:**使用加密算法将数据转换为不可读的格式,防止未经授权的人员访问敏感信息。

- **认证:**通过验证用户或设备的身份来确保只有授权方才能访问系统和数据。认证机制包括密码、数字证书和令牌。

### 2.2 软件安全措施

软件安全措施旨在保护单片机控制系统中的软件免受恶意软件、缓冲区溢出和代码注入等攻击。这些措施包括:

#### 2.2.1 代码混淆和加固

代码混淆和加固技术通过修改软件代码使其难以理解和修改,从而保护软件免受攻击。

- **代码混淆:**通过重命名变量和函数、插入冗余代码和修改控制流来混淆软件代码,使攻击者难以理解和分析代码。

- **代码加固:**通过添加安全检查、边界检查和异常处理来加强软件代码,防止缓冲区溢出、代码注入和格式字符串攻击。

#### 2.2.2 安全编程实践

安全编程实践涉及遵循最佳实践和编码标准,以开发安全的软件。这些实践包括:

- **输入验证:**验证用户输入的数据类型和范围,以防止缓冲区溢出和代码注入攻击。

- **边界检查:**检查数组和缓冲区的边界,以防止越界访问和内存损坏。

- **异常处理:**处理异常情况,如内存分配失败和除零错误,以防止系统崩溃和数据损坏。

### 2.3 网络安全措施

网络安全措施旨在保护单片机控制系统免受网络攻击,如恶意软件、网络钓鱼和中间人攻击。这些措施包括:

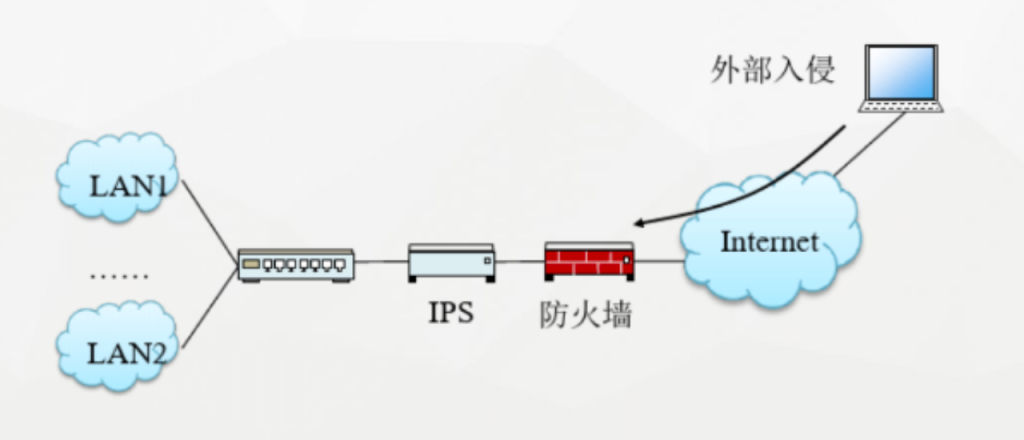

#### 2.3.1 防火墙和入侵检测系统

- **防火墙:**在网络边界处实施访问控制,阻止未经授权的网络流量进入或离开系统。

- **入侵检测系统(IDS):**监

0

0