Python OAuth库文件:自定义授权服务器的创建与配置指南

发布时间: 2024-10-17 00:05:10 阅读量: 21 订阅数: 17

django-oauth-jupyterhub-demo:配置Jupyterhub以便将OAuth与Django Web应用程序结合使用的最小代码

# 1. OAuth 2.0协议基础

OAuth 2.0是目前广泛使用的一种授权协议,它允许第三方应用通过访问令牌来访问资源拥有者的资源。OAuth 2.0协议提供了一种安全、灵活的机制,使得用户可以授权第三方应用访问其在其他服务提供商上的账户信息,而无需共享账户的用户名和密码。

在OAuth 2.0协议中,涉及到四种不同的授权模式:授权码模式、简化模式、密码模式和客户端凭证模式。每种模式适用于不同的应用场景,开发者可以根据实际需求选择合适的模式。

授权码模式是最安全的一种模式,适用于Web应用和移动应用。在这种模式下,第三方应用通过引导用户访问授权服务器,获取授权码,然后再使用授权码交换访问令牌。简化模式适用于纯前端应用,无需服务器参与,用户直接与授权服务器交互。密码模式适用于用户信任的应用,直接使用用户的凭证获取访问令牌。客户端凭证模式适用于服务器到服务器的通信,不涉及用户交互。

本章将详细介绍OAuth 2.0协议的基础知识,为后续章节中自定义OAuth授权服务器的实现奠定理论基础。

# 2. 自定义OAuth授权服务器的理论基础

## 2.1 OAuth 2.0授权流程概述

OAuth 2.0协议是目前广泛使用的授权机制,它为第三方应用提供了安全的授权方式,允许用户让第三方应用代表自己执行操作。本章节介绍OAuth 2.0的四种主要授权流程:授权码模式、简化模式、密码模式和客户端凭证模式。

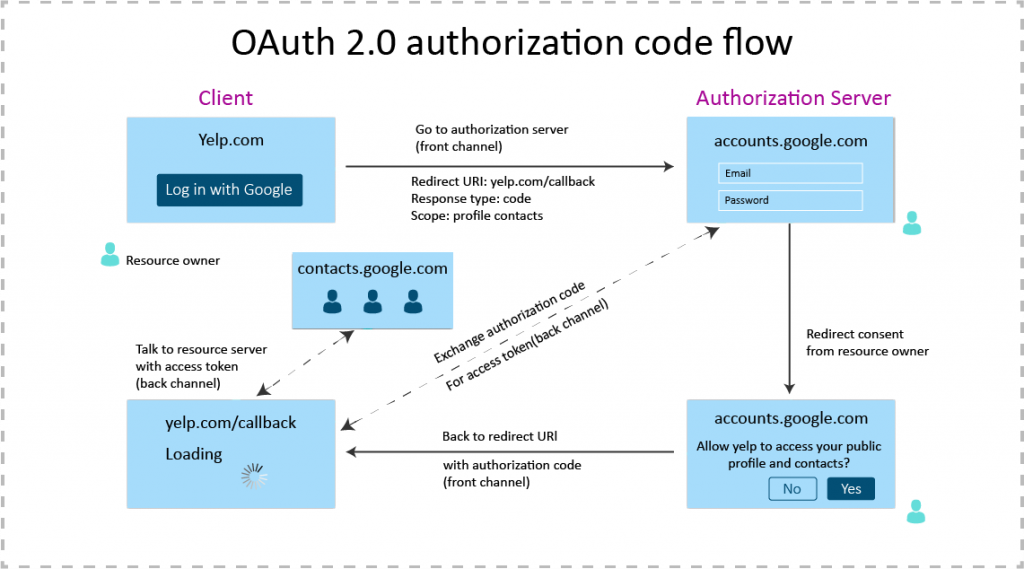

### 2.1.1 授权码模式

授权码模式是OAuth 2.0中最安全的授权方式,适用于拥有服务器端组件的应用程序。在这种模式下,客户端首先通过用户代理向授权服务器请求授权码,然后使用此授权码向令牌端点请求访问令牌。

#### 流程分析

1. **客户端请求授权**:客户端将用户代理重定向到授权服务器的授权端点,并附上请求参数,如客户端ID、重定向URI、响应类型(设置为code)以及作用域(如果适用)。

2. **用户授权**:用户在授权服务器上进行身份验证,并授权客户端访问其资源。

3. **授权码交换**:授权服务器向客户端发送授权码。

4. **访问令牌请求**:客户端使用授权码向授权服务器的令牌端点请求访问令牌。

5. **访问令牌响应**:授权服务器验证授权码,并返回访问令牌。

```mermaid

graph LR

A[用户] -->|登录| B(授权服务器)

B -->|验证| C[授权码]

C -->|发送| D[客户端]

D -->|请求| E(令牌端点)

E -->|验证授权码并发送| F[访问令牌]

```

### 2.1.2 简化模式

简化模式用于那些不包含客户端秘密且无法安全存储秘密的客户端,如单页应用(SPA)。在这种模式下,客户端直接从授权服务器接收到访问令牌。

### 2.1.3 密码模式

密码模式适用于受信任的客户端,如设备上的原生应用。客户端需要用户提供其用户名和密码,然后直接向授权服务器请求访问令牌。

### 2.1.4 客户端凭证模式

客户端凭证模式用于客户端与资源服务器是同一实体的情况,或者客户端需要访问自己的资源。客户端使用其客户端ID和秘密直接向授权服务器请求访问令牌。

## 2.2 授权服务器的核心组件

授权服务器是OAuth 2.0协议的核心,它负责处理授权请求、发放令牌以及管理用户信息。

### 2.2.1 令牌端点

令牌端点是授权服务器上用于处理授权码或凭据交换的端点,它负责发放访问令牌。

### 2.2.2 授权端点

授权端点是授权服务器上用于接收授权请求并引导用户进行授权决策的端点。

### 2.2.3 用户信息端点

用户信息端点是授权服务器上用于返回授权用户信息的端点,它对于实现OpenID Connect等协议是必需的。

## 2.3 安全性和最佳实践

在构建授权服务器时,安全性是至关重要的考量因素。开发者必须了解潜在的安全威胁,并采取适当的防御措施。

### 2.3.1 安全威胁与防御

安全威胁包括令牌泄露、CSRF攻击、重放攻击等。防御措施包括使用HTTPS、限制令牌有效期、实施令牌绑定等。

### 2.3.2 安全配置建议

最佳的安全配置实践包括确保授权服务器的安全性、限制客户端访问、使用强密码策略以及定期更新和审计安全设置。

```markdown

**安全配置建议**

1. **使用HTTPS**:所有与授权服务器的通信必须通过HTTPS进行,以确保数据传输的安全性。

2. **限制客户端访问**:为每个客户端设置适当的权限和访问限制,避免不必要的授权范围。

3. **强密码策略**:要求客户端使用强密码,并定期更换。

4. **定期更新和审计**:定期更新授权服务器的软件和库,审计安全配置和授权实践。

```

通过本章节的介绍,我们了解了OAuth 2.0授权流程的不同模式和授权服务器的核心组件。我们也探讨了在设计和部署授权服务器时应该考虑的安全性和最佳实践。接下来的章节将介绍如何使用Python构建自定义授权服务器,包括选择合适的库、实现授权流程以及进行错误处理和日志记录。

# 3. 使用Python构建自定义授权服务器

## 3.1 Python OAuth库的选择与安装

在本章节中,我们将深入探讨如何使用Python来构建一个自定义的OAuth授权服务器。首先,我们需要选择合适的OAuth库,然后进行安装和配置。我们将使用OAuthLib库来实现OAuth协议的授权流程,并通过Flask-OAuthlib来集成到我们的Web应用中。

### 3.1.1 OAuthLib库概述

OAuthLib是一个不依赖于Web框架的Python库,它提供了完整的OAuth认证协议的实现。它支持多种授权模式,并且可以用于任何需要OAuth支持的Python项目。OAuthLib的主要特点包括:

- **灵活性**:可以轻松集成到任何Python应用中,无论是Web应用还是桌面应用。

- **安全性**:OAuthLib遵循最佳实践,确保OAuth流程的安全性。

- **支持多种授权模式**:支持授权码模式、简化模式、密码模式和客户端凭证模式等多种OAuth 2.0授权模式。

### 3.1.2 Flask-OAuthlib集成

Flask-OAuthlib是一个专门为Flask框架设计的OAuthlib的集成库。它简化了OAuth认证流程的实现,并且可以轻松地集成到Flask应用中。使用Flask-OAuthlib,我们可以创建一个授权服务器,并为客户端提供访问令牌。

安装Flask-OAuthlib可以通过pip包管理器轻松完成:

```bash

pip install Flask-OAuthlib

```

安装完成后,我们可以开始构建授权服务器的核心组件。

## 3.2 授权服务器的实现步骤

在本节中,我们将逐步介绍如何实现一个基本的授权服务器。我们将重点关注授权码模式的实现,因为它是OAuth 2.0中最常用的授权模式之一。

### 3.2.1 授权码发放

授权码发放是OAuth 2.0授权流程的第一步。在这个阶段,客户端应用将用户重定向到授权服务器的授权端点,并请求授权。授权服务器验证请求并提示用户授权。

以下是使用Flask-OAuthlib实现授权码发放的示例代码:

```python

from flask import Flask, redirect, request, url_for

from flask_oauthlib.client import OAuth

app = Flask(__name__)

oauth = OAuth(app)

# 假设我们有一个授权服务器

auth_server = oauth.remote_app(

'auth_server',

consumer_key='your-client-id',

consumer_secret='your-client-secret',

request_token_params={

'scope': 'read write',

},

base_url='***',

)

@app.route('/login')

def login():

return auth_server.authorize(callback=url_for('authorized', _external=True))

@app.route('/oauth/authorized')

def authorized():

resp = auth_server.authorize_access_token()

if resp is not None:

return 'Authorized, your access

```

0

0