Python OAuth认证流程全攻略:构建与管理安全的API访问

发布时间: 2024-10-16 23:31:50 阅读量: 25 订阅数: 17

ebay-oauth-python-client:Python OAuth SDK:获取eBay公共API的OAuth令牌

# 1. OAuth认证协议基础

OAuth(开放授权协议)是一种开放标准,允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用。OAuth协议解决了传统认证方式中用户需要共享敏感凭证的问题,提供了更为安全和便捷的授权机制。

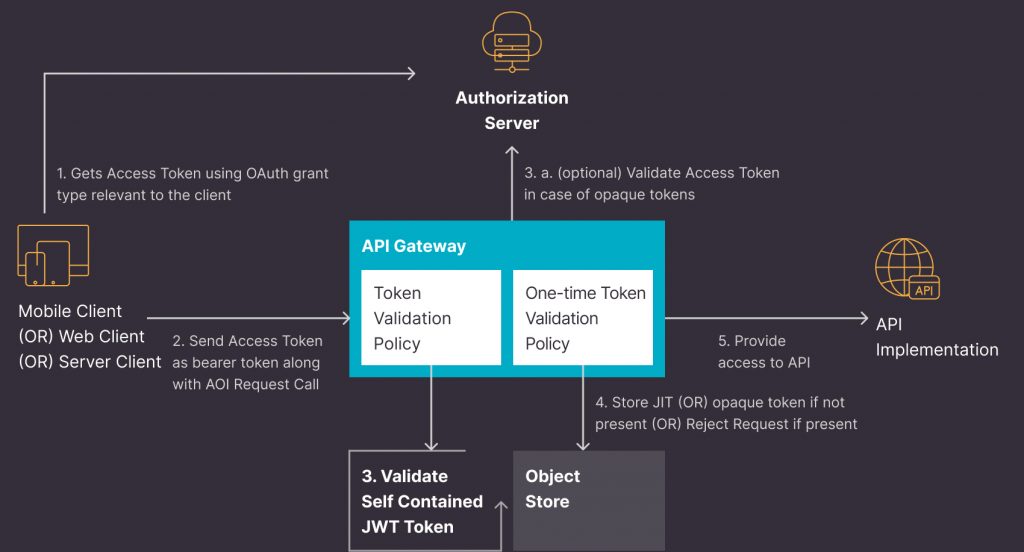

在OAuth协议中,用户通过授权服务器(Authorization Server)对第三方应用(Client)进行授权,允许其访问用户在资源服务器(Resource Server)上的资源。这个过程涉及到几个关键的角色:资源所有者(Resource Owner)、客户端(Client)、授权服务器(Authorization Server)和资源服务器(Resource Server)。

OAuth认证协议的核心在于使用访问令牌(Access Token)来代表用户授权。当第三方应用获得访问令牌后,即可使用该令牌访问用户资源,而无需用户直接参与验证过程。这种机制不仅提高了用户体验,也增强了安全性。

接下来的章节将详细介绍OAuth 1.0a和OAuth 2.0的认证流程,以及如何在Python中实现OAuth认证,并探讨OAuth认证中的安全性问题与解决方案。

# 2. OAuth认证流程详解

OAuth认证流程是整个OAuth协议的核心,它定义了用户如何通过第三方应用程序访问其在服务提供商处的数据,而无需共享他们的登录凭证。本章节将详细介绍OAuth 1.0a和OAuth 2.0的认证流程,并比较两者的区别,帮助读者选择合适的OAuth版本。

## 2.1 OAuth 1.0a流程

### 2.1.1 OAuth 1.0a认证流程概述

OAuth 1.0a是OAuth协议的第一个稳定版本,它为开发者提供了一种安全的方式,让第三方应用程序代表用户访问受保护资源。该流程主要涉及四个角色:用户(Resource Owner)、第三方应用程序(Client)、服务提供商(Service Provider)和认证服务器(Authorization Server)。以下是OAuth 1.0a的基本流程:

1. 用户同意授权第三方应用程序访问其在服务提供商处的数据。

2. 第三方应用程序向服务提供商请求未签名的请求令牌(Request Token)。

3. 服务提供商处理请求并提供未签名的请求令牌。

4. 第三方应用程序将用户导向服务提供商的授权页面。

5. 用户登录服务提供商并同意授权第三方应用程序访问其数据。

6. 服务提供商将用户重定向回第三方应用程序,并附上已签名的请求令牌。

7. 第三方应用程序使用已签名的请求令牌向认证服务器请求访问令牌(Access Token)。

8. 认证服务器验证请求并提供访问令牌。

9. 第三方应用程序使用访问令牌访问用户的受保护资源。

### 2.1.2 OAuth 1.0a的关键步骤解析

在上述流程中,有几个关键步骤需要详细解析:

#### 1. 请求未签名的请求令牌

第三方应用程序通过向服务提供商发送HTTP请求来请求未签名的请求令牌。这个请求通常包括`oauth_consumer_key`参数,它是在注册第三方应用程序时由服务提供商分配的。

#### 2. 用户同意授权

用户需要登录服务提供商,并在授权页面上明确同意第三方应用程序访问其数据。这个步骤是OAuth 1.0a流程中的人工参与部分,确保用户对授权有完全的控制权。

#### 3. 请求已签名的请求令牌

用户同意授权后,服务提供商将用户重定向回第三方应用程序,并附上已签名的请求令牌。这个步骤中,服务提供商对请求令牌进行签名,以保证其真实性和完整性。

#### 4. 请求访问令牌

第三方应用程序使用已签名的请求令牌向认证服务器请求访问令牌。这个请求通常包括`oauth_signature`参数,它是通过OAuth签名算法计算得到的。

#### 5. 访问受保护资源

认证服务器验证请求后,提供访问令牌。第三方应用程序可以使用这个访问令牌访问用户的受保护资源,如获取用户资料、发布消息等。

## 2.2 OAuth 2.0流程

### 2.2.1 OAuth 2.0认证流程概述

OAuth 2.0是OAuth协议的第二个版本,它提供了更简洁的认证流程,并引入了多种授权模式,如授权码模式(Authorization Code)、简化模式(Implicit)、密码模式(Resource Owner Password Credentials)和客户端模式(Client Credentials)。以下是授权码模式的基本流程:

1. 用户同意授权第三方应用程序访问其在服务提供商处的数据。

2. 第三方应用程序向服务提供商的授权服务器请求授权码。

3. 用户登录服务提供商并同意授权第三方应用程序访问其数据。

4. 服务提供商将用户重定向回第三方应用程序,并附上授权码。

5. 第三方应用程序使用授权码向服务提供商请求访问令牌。

6. 服务提供商验证授权码并提供访问令牌。

7. 第三方应用程序使用访问令牌访问用户的受保护资源。

### 2.2.2 OAuth 2.0的关键步骤解析

#### 1. 请求授权码

第三方应用程序通过向服务提供商的授权服务器发送HTTP请求来请求授权码。这个请求通常包括`client_id`和`redirect_uri`参数,其中`client_id`是第三方应用程序的唯一标识符,`redirect_uri`是第三方应用程序接收授权码的回调地址。

#### 2. 用户同意授权

用户登录服务提供商并同意授权第三方应用程序访问其数据。用户的选择会被服务提供商记录,并与授权码一起返回给第三方应用程序。

#### 3. 请求访问令牌

第三方应用程序使用授权码向服务提供商请求访问令牌。这个步骤中,第三方应用程序需要向服务提供商提供授权码以及必要的认证信息。

#### 4. 访问受保护资源

服务提供商验证请求后,提供访问令牌。第三方应用程序可以使用这个访问令牌访问用户的受保护资源。

## 2.3 认证流程比较与选择

### 2.3.1 OAuth 1.0a与OAuth 2.0的主要区别

OAuth 1.0a和OAuth 2.0在设计哲学、流程简化、安全性以及支持的授权模式等方面存在显著差异。以下是一些主要区别:

1. **设计哲学**:OAuth 1.0a更注重安全性,而OAuth 2.0更注重易用性和灵活性。

2. **流程简化**:OAuth 2.0提供了多种授权模式,简化了认证流程,特别是对于Web应用程序和移动应用程序更加友好。

3. **安全性**:OAuth 2.0在某些情况下可能会面临中间人攻击和令牌泄露的风险,但可以通过使用HTTPS等措施来增强安全性。

4. **支持的授权模式**:OAuth 2.0引入了多种授权模式,而OAuth 1.0a仅支持一种模式,即签名请求令牌模式。

### 2.3.2 选择合适的OAuth版本

在选择OAuth版本时,需要考虑应用程序的类型、安全需求以及目标用户的习惯。以下是选择OAuth版本的一些建议:

1. **对于需要极高安全性的应用程序**:如金融服务、企业级应用程序,推荐使用OAuth 1.0a。

2. **对于Web应用程序和移动应用程序**:推荐使用OAuth 2.0,因为它提供了更简洁的流程和多种授权模式。

3. **对于新的应用程序**:除非有特殊的安全需求,否则建议使用OAuth 2.0,因为它得到了更广泛的支持和维护。

4. **对于需要向后兼容的应用程序**:如果需要兼容OAuth 1.0a,可以考虑使用OAuth 2.0,因为它支持对旧版本的扩展。

通过本章节的介绍,我

0

0