【混合云权限管理】:挑战、机遇与策略的全面分析

发布时间: 2024-12-09 19:29:36 阅读量: 9 订阅数: 11

一个传统集成商的转型尝试.pdf

# 1. 混合云环境的权限管理概述

在当前企业IT架构中,混合云已成为主流,它结合了公有云和私有云的优势,以满足多样化的业务需求。随之而来的权限管理问题,是确保企业信息安全的关键一环。混合云环境下的权限管理不仅仅是指数据的访问控制,还包括了身份验证、授权、审计等多维度的安全保障措施。本章将介绍混合云权限管理的基本概念,为理解后续章节内容打下基础。我们将会探讨混合云中权限管理面临的独特挑战和机遇,并剖析其在企业中的实际应用,从而为读者构建一个清晰的混合云权限管理全景。

# 2. 混合云权限管理的理论基础

## 2.1 权限管理的核心概念

### 2.1.1 认证与授权的区别和联系

认证(Authentication)与授权(Authorization)是信息安全领域中的基础概念,它们在功能和流程上虽然有所不同,但紧密相关,共同构成了访问控制的基石。

**认证**是确认用户或系统身份的过程。这通常涉及到验证凭据,如用户名和密码,或更复杂的认证方式,例如多因素认证(MFA)。在混合云环境中,认证确保了访问者是他们声明的那个人,并且为他们提供了一个唯一的标识符,如令牌或会话ID。

**授权**则是在认证之后进行的,它决定经过认证的用户可以执行哪些操作。授权通常基于角色或策略,这些角色或策略会定义用户可以访问的资源和他们可以执行的操作类型。例如,一个具有“管理员”角色的用户可能会被授予对整个系统的完全控制权,而一个“观察者”角色可能只允许查看特定数据。

在技术实现上,认证和授权常常通过身份与访问管理系统(IAM)集成在一起,IAM是混合云环境中核心的权限管理组件之一。在IAM系统中,认证过程通常会产生一个令牌或密钥,该令牌随后会用于授权检查。

例如,考虑一个Web应用程序,用户首先通过用户名和密码进行认证。一旦用户被认证,系统将为该用户分配一个令牌。当用户尝试访问某个资源或执行特定操作时,系统会检查该令牌来验证用户权限,决定是否授权访问。

### 2.1.2 权限管理模型和策略

混合云环境中,权限管理模型和策略的设计对于维护系统的安全性和灵活性至关重要。一个合适的权限管理模型需要能够准确反映组织的安全需求,同时提供足够的灵活性来适应动态变化的IT环境。

**访问控制列表(ACLs)**是最传统的权限管理模型之一。ACLs 列出哪些用户或用户组被授权访问特定资源。ACLs 通常用于控制文件或目录的访问权限,但它们可以扩展到其他类型的资源。

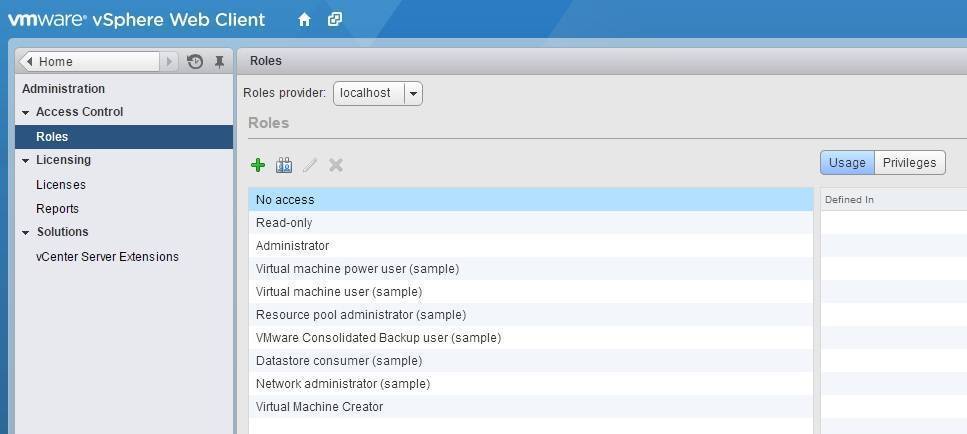

**角色基础的访问控制(RBAC)**为权限管理提供了一种更为组织化的方法。在RBAC模型中,角色是与特定权限集关联的用户组,用户被分配到这些角色中。RBAC模型简化了权限管理,因为管理员可以集中管理角色权限,而不是单独管理每个用户的权限。

**属性基础的访问控制(ABAC)**模型则引入了属性的概念,通过用户的属性、资源的属性和环境的属性来进行动态授权决策。ABAC提供了一种高级别的灵活性,但其复杂性也随之增加,通常需要更精细的管理和配置。

**基于策略的访问控制(PBAC)**是一种灵活的权限管理方式,它允许通过定义明确的策略来控制访问权限。策略可以基于各种条件,如用户属性、时间和位置等。

了解这些权限管理模型及其使用场景对于设计和实施混合云环境的权限策略至关重要。不同的模型可能适用于不同大小和复杂性的组织,以及不同类型的资源。混合云的架构可能会要求使用多种模型来确保最合适的访问控制机制。

## 2.2 安全性与合规性要求

### 2.2.1 法律法规对混合云权限管理的影响

随着云计算的普及,各种法律法规也应运而生,以确保个人数据和企业信息的安全。混合云环境下的权限管理必须考虑到这些法规的要求,确保合规性并避免潜在的法律风险。

**通用数据保护条例(GDPR)**是欧盟颁布的数据保护法律,它对所有处理欧盟公民个人数据的组织提出了严格的要求。GDPR要求组织采用合适的技术和组织措施,以确保数据的隐私和安全,其中包括对数据访问进行严格的控制和记录。

**健康保险流通与责任法案(HIPAA)**适用于美国的医疗保健行业,要求保护个人健康信息的安全。混合云环境下存储和处理这些信息的组织必须实施严密的权限管理措施来遵守HIPAA的规定。

**支付卡行业数据安全标准(PCI DSS)**为处理信用卡交易的组织提供了一套安全标准。在混合云环境中,任何处理、存储或传输持卡人数据的系统都需要遵循这些安全要求,并实现适当的权限管理措施。

合规性要求通常会影响权限管理策略的设计和实施。组织需要了解和评估适用的法律要求,并建立相应的权限管理框架,以确保合规性。

### 2.2.2 行业标准与最佳实践

除了法律法规之外,行业中还存在一系列标准和最佳实践,组织应将其纳入到权限管理策略中。这些标准和最佳实践有助于引导组织构建安全的权限管理系统,并提高其整体的安全态势。

**ISO/IEC 27001**是一个国际标准,定义了信息安全管理的最佳实践。它提供了一个框架,组织可以在这个框架内实施和管理安全控制措施,包括权限管理。

**开放组安全框架(O-ISM3)**提供了一种评估和管理组织内部信息安全管理的方法论。O-ISM3强调了在组织中实施基于角色的权限管理(RBAC)的重要性。

**NIST(美国国家标准与技术研究院)**发布了大量有关信息安全管理的指南和框架,包括特别针对云计算的CSF(NIST Cybersecurity Framework)。

**最佳实践**可能包括持续监控和审计权限变更,实施最小权限原则,以及确保人员、过程和技术的整合。这些最佳实践可以来自行业专家的推荐,也可以来源于同行评审和案例研究。

在混合云环境中,采用这些行业标准和最佳实践有助于组织构建强大的权限管理体系,从而提高整体的安全性和可靠性。

## 2.3 权限管理的挑战与机遇

### 2.3.1 混合云环境带来的安全挑战

混合云环境由于其架构的复杂性,带来了独特的安全挑战。混合云环境结合了私有云的控制性和公有云的可扩展性,但同时也继承了两者面临的威胁。

**多云环境的复杂性**要求组织能够跨不同的云服务提供商管理和统一安全策略。这种复杂性可能会导致策略的不一致和管理上的混乱。

**数据在多个云平台间的安全传输**是另一个挑战。数据在传输过程中可能会被截取或篡改,而确保传输过程中的数据加密和完整性是至关重要的。

**身份和访问管理(IAM)**在混合云环境中也变得更加困难,因为需要在多个平台和域之间同步和管理身份认证信息。

**合规性和审计问题**也因为混合云的分布式特性而变得复杂,特别是在不同地区存在

0

0