【虚拟数据中心权限架构】:VMware策略与架构的深度剖析

发布时间: 2024-12-09 18:55:30 阅读量: 10 订阅数: 11

# 1. 虚拟数据中心的权限基础

## 理解虚拟数据中心权限的重要性

虚拟数据中心通过抽象化和虚拟化技术,实现了计算资源的集中管理和灵活调配。在这一环境中,权限管理成为确保数据安全和资源合规使用的基石。权限控制不仅涉及用户和用户组对数据中心资源的访问,还包括对虚拟机、存储和网络资源的管理权限。合理的权限设置能够减少安全漏洞,避免未授权访问,降低潜在风险,确保系统的稳定运行。

## 权限管理的基础原则

为了构建有效的权限管理基础,首先需要遵循最小权限原则,即用户仅被授予完成其任务所必需的最低权限。其次是职责分离原则,不同的任务应由不同的用户来完成,以降低风险。第三是权限分层原则,通过角色的层次化来管理权限,简化权限的分配和撤销。这些原则共同构成了权限管理的框架,并为后续章节中虚拟数据中心权限的细化管理和架构安全提供了理论支持。

# 2. VMware环境的权限策略

### 2.1 用户身份管理和角色定义

#### 2.1.1 用户账户创建与管理

在VMware环境的权限管理中,用户身份的创建与管理是基础。要确保数据中心的安全性,第一步便是确保只有授权用户才能访问虚拟资源。管理员需在VMware环境中建立用户账户,并定义相应的角色以匹配这些用户的职责。

创建用户账户涉及指定登录凭证,包括用户名和密码,并且可能还要指定其他认证信息,例如多因素认证(MFA)。定义角色时,需要根据最小权限原则,为每个角色分配恰当的权限集,确保用户只能访问完成工作所必须的资源。

下面是一个创建新用户的示例代码块,这在VMware的vSphere环境中通过命令行接口(CLI)执行:

```bash

# 登录到vCenter服务器

$ vim-cmd solo/credstore/deployvcsa --username <username> --password <password>

# 创建一个新的用户账户

$ vim-cmd user/add '<user_name>' '<password>' '<full_name>' '<email>' '<user_group>'

```

在这段代码中,我们首先登录到vCenter服务器,然后通过`vim-cmd`命令添加一个新用户,其中需要指定用户名、密码、全名、电子邮件和用户组。这样创建的用户就可以被分配到相应的角色中,从而获得访问权限。

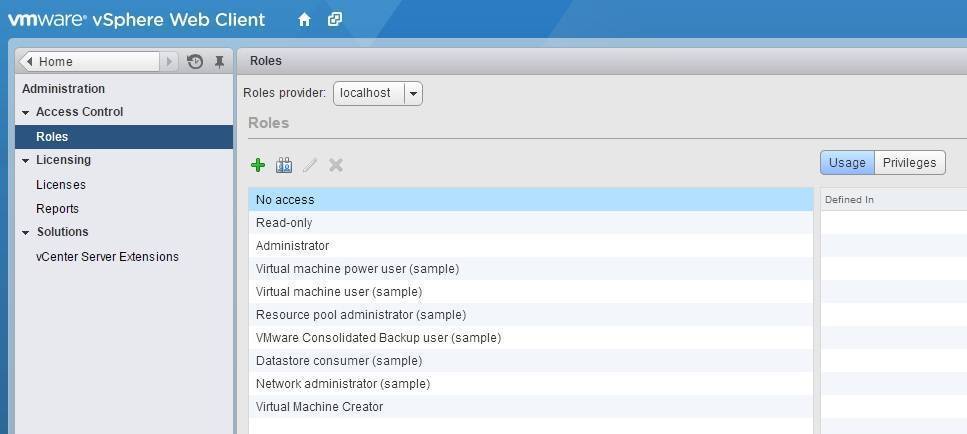

#### 2.1.2 角色权限的构建与分配

构建和分配角色权限是将权限细分到具体用户的关键步骤。在VMware的环境中,角色可以是内置的,也可以是自定义的。内置角色有预设权限,但为满足特定需要,管理员也可以创建自定义角色。

例如,可以创建一个名为"DatabaseAdmin"的角色,该角色拥有对所有数据库虚拟机的完全控制权限。通过将用户分配到这个角色,我们可以确保用户只拥有其需要的权限。以下代码展示了如何在vSphere环境中创建并分配自定义角色:

```powershell

# 登录到vCenter服务器

Connect-VIServer -Server <vCenter_address> -User <username> -Password <password>

# 创建角色

$roleSpec = New-Object VMware.Vim.AuthorizationRoleSpec

$roleSpec.Name = "DatabaseAdmin"

$roleSpec.Description = "Administrative access to database VMs"

$roleSpec.RoleId = [guid]::NewGuid().guid

New-VIRole -RoleSpec $roleSpec

# 分配权限

$role = Get-VIRole -Name "DatabaseAdmin"

$role.Permissions.AddPermission($vm, "VirtualMachine.AdministerThis", $true)

Set-VIRole -Role $role

```

在这段PowerShell脚本中,首先连接到vCenter服务器,然后创建一个新的角色,并为这个角色指定了名称和描述。最后,我们将一个虚拟机($vm)的管理权限添加到这个角色中,并应用这个角色。这样,具有"DatabaseAdmin"角色的用户将能够完全管理所有标记为数据库虚拟机的资源。

### 2.2 访问控制列表(ACLs)与权限规则

#### 2.2.1 ACLs的应用与策略配置

访问控制列表(ACLs)是一种基于规则的权限管理机制,能够精确控制对特定对象的访问。在VMware环境中,ACLs可以用于精细管理虚拟机、网络资源和存储资源等的访问权限。

ACL配置可以基于IP地址、端口、协议等信息来定义允许或拒绝的访问权限。例如,管理员可以创建一条ACL规则,仅允许来自特定IP范围的管理操作。

在vCenter中,ACLs的配置通常通过图形用户界面(GUI)完成。但是,也可以通过API或CLI进行程序化管理。以下是一个CLI命令的示例,用于查看和修改ACLs规则:

```bash

# 查看现有的访问控制列表

$ esxcli network firewall ruleset list

# 修改特定规则集的访问控制列表

$ esxcli network firewall ruleset set -e true -r <ruleset_name> --enabled true

```

这个命令块展示了如何列出现有的访问控制列表,并修改指定规则集的使能状态。通过命令行,管理员可以精确控制哪些用户或组可以对特定资源执行操作。

#### 2.2.2 基于对象和文件的权限设置

在VMware环境中,权限还可以基于对象(如虚拟机)和文件进行设置。对于虚拟机,管理员可以设定哪些用户可以连接、更改设置或从虚拟机中读写数据。文件权限则更多用于数据中心的存储管理,例如定义哪些用户能够访问特定的存储资源。

例如,管理员可以在vSphere中设置特定用户的虚拟机连接权限:

```powershell

# 获取虚拟机对象

$vm = Get-VM <vm_name>

# 设置虚拟机权限,允许用户"admin_user"连接到虚拟机

$vm | Get-VDPermission | Where-Object {$_.Propagation -eq "inherited" -and $_.Principal -eq "user:admin_user"} | Set-VDPermission -Enabled:$true -Propagate:$false

```

在这段PowerShell脚本中,我们首先获取虚拟机对象,然后检索与该虚拟机相关联的所有权限。之后,我们修改特定用户的连接权限,允许连接操作。通过这种方法,可以控制对虚拟机的访问,确保只允许授权用户进行特定操作。

### 2.3 虚拟机权限的细化管理

#### 2.3.1 虚拟机级别的权限控制

在VMware环境中,虚拟机级别的权限控制是确保只有经过授权的用户才能操作虚拟机的关键。权限可以细分为完全控制、只读、无访问等不同级别。例如,开发团队的成员可能只能读取虚拟机的状态信息,而管理员则可以进行配置和管理。

通过图形用户界面,管理员可以对每个虚拟机的权限进行设置。他们还可以通过使用PowerCLI或vSphere API等脚本工具,自动化权限管理任务。下面展示了如何使用PowerCLI设置虚拟机权限:

```powershell

# 获取虚拟机对象

$vm = Get-VM <vm_name>

# 创建一个权限对象,指定用户或用户组、角色和域

$permission = New-Object VMware.Vim.AuthorizationManagerPermission

$permission.Principal = "user:admin_user"

$permission.Role = "VirtualMachine.AdministerThis"

$permission.Entity = $vm.ExtensionData

# 应用权限对象到虚拟机

$vm.ExtensionData.AddAuthorizationManager($permission)

```

在这个PowerShell脚本中,我们首先获取一个虚拟机对象,然后创建一个新的权限对象,指定用户、角色以及目标虚拟机。最

0

0