【VMware安全威胁全方位防护】:内外风险的防范与应对策略

发布时间: 2024-12-09 19:48:36 阅读量: 10 订阅数: 11

VMware vDefend 高级威胁防护简要介绍.pdf

# 1. VMware安全威胁概述

## 1.1 虚拟化技术的影响与挑战

虚拟化技术的广泛应用带来了管理上的便捷,但同时也为IT安全带来了新的挑战。随着虚拟机在企业基础设施中的普及,攻击者可能利用虚拟化环境中的漏洞,对企业的数据和系统安全构成威胁。由于虚拟化环境的复杂性,传统的安全防护措施往往无法有效应对这些新兴的安全问题。

## 1.2 安全威胁的类型

在VMware环境中,安全威胁主要分为内部威胁和外部威胁。内部威胁包括虚拟机逃逸、不恰当的虚拟机配置导致的数据泄露等,而外部威胁则涉及网络攻击、恶意软件感染等。了解这些威胁的性质和来源是设计有效安全策略的前提。

## 1.3 安全防护的重要性

考虑到虚拟环境的特点,安全防护不仅包括传统的边界防御,还需要加强内部监控和隔离措施。通过分层防御和精细化的访问控制,可以显著降低安全风险,保障虚拟化环境的稳定运行。本章为读者提供VMware安全威胁的概览,接下来各章节将深入探讨安全理论基础、防护实践、检测与响应机制。

# 2. 虚拟化环境的安全理论基础

## 2.1 虚拟化技术原理及安全挑战

### 2.1.1 虚拟化技术的工作机制

虚拟化技术通过抽象和隔离,允许在同一物理硬件上同时运行多个虚拟机(VMs),每个VM都拥有自己的操作系统和应用程序。虚拟化层,或称为虚拟机监控器(Hypervisor),在硬件和虚拟机之间充当中间层,管理硬件资源的分配和虚拟机的执行。

虚拟化工作原理的核心在于资源抽象。CPU、内存、存储和网络资源被抽象化,以便在多个虚拟机之间共享,同时提供虚拟机之间的隔离性,确保操作系统的独立运行和数据的保密性。Hypervisor支持两种模式:Type-1直接在硬件上运行,Type-2运行在宿主操作系统之上。

为了达到这些功能,虚拟化技术使用了诸如“全虚拟化”、“准虚拟化”、“操作系统级虚拟化”等多种技术。全虚拟化不需要修改客户操作系统,而准虚拟化需要对客户操作系统进行调整以提高性能。操作系统级虚拟化则共享同一宿主操作系统的内核,适用于容器技术。

### 2.1.2 虚拟化环境面临的安全风险

虚拟化环境的安全风险与传统环境相似,但也包含特有的风险。例如:

1. **隔离性问题**:如果Hypervisor遭受攻击,所有在其上的虚拟机都将处于风险之中。

2. **管理接口的安全**:虚拟化管理平台(如VMware vCenter)提供集中管理功能,但同时也成为潜在攻击面。

3. **虚拟机逃逸**:攻击者可能会利用漏洞在虚拟机之间移动,试图逃逸到其他虚拟机或物理主机上。

4. **资源过度分配**:未妥善管理的虚拟机可能导致资源争夺,从而影响整个系统的稳定性。

### 2.1.3 虚拟化技术与硬件支持

现代CPU技术如Intel的VT-x和AMD的AMD-V提供了硬件辅助虚拟化功能,增强了虚拟化性能并提高了安全性。这些技术通过提供硬件级别的隔离和管理来保护虚拟化层。

### 2.1.4 虚拟化环境下的安全架构设计

为应对安全挑战,设计虚拟化环境的安全架构时必须考虑以下几点:

1. **最小权限原则**:确保管理接口和虚拟机都只能获得执行其功能所必需的最少权限。

2. **分区与隔离**:合理划分资源和虚拟网络,以防止潜在的攻击传播。

3. **冗余与备份**:保证关键数据和系统的备份,以便在遭受攻击时快速恢复。

4. **安全监控与日志管理**:实施连续监控和日志记录,以便对异常活动进行分析和响应。

## 2.2 安全策略与最佳实践

### 2.2.1 虚拟化安全策略框架

虚拟化安全策略框架旨在提供一个综合的安全管理计划,该计划必须考虑虚拟化环境特有的安全挑战和风险。策略框架包括:

1. **识别和分类资产**:确定虚拟化环境中的关键资产并分类。

2. **访问控制策略**:确保访问控制机制能够限制对虚拟化环境的访问,特别是管理控制台。

3. **加密策略**:对敏感数据进行加密,包括在传输和存储时。

4. **监控和入侵检测**:部署安全监控系统,实时检测潜在的安全威胁。

5. **事故响应计划**:制定事故响应和处理流程,确保快速有效的应对措施。

### 2.2.2 安全防御的最佳实践

最佳实践是通过实施一系列安全措施来确保虚拟环境的安全,包括:

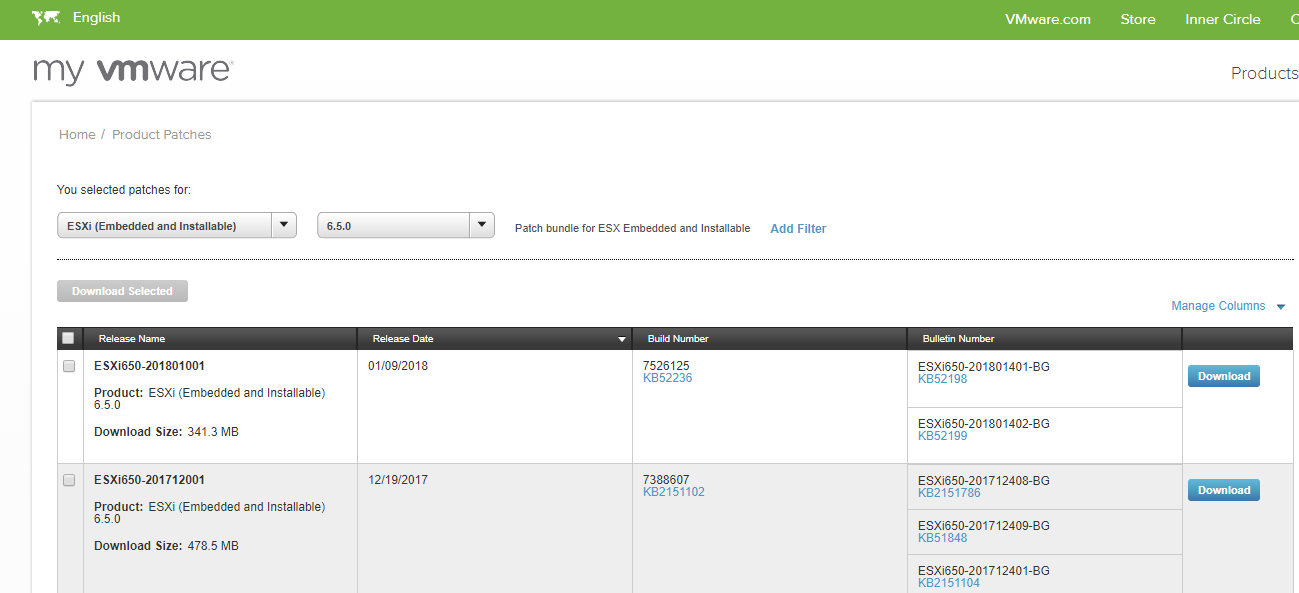

1. **虚拟化环境加固**:定期更新Hypervisor,应用补丁和安全配置。

2. **虚拟网络安全**:利用虚拟防火墙和安全组对虚拟网络进行分区,限制不必要的通信。

3. **定期安全评估**:定期进行安全评估和渗透测试,以发现潜在安全漏洞。

4. **安全配置管理**:对虚拟机进行标准化配置管理,减少配置错误带来的风险。

5. **用户教育和培训**:对相关人员进行安全意识教育,提高对虚拟化环境安全的认识。

## 2.3 身份验证与访问控制

### 2.3.1 身份验证机制

身份验证机制确保只有合法用户才能访问虚拟化环境。以下是常见的身份验证方法:

1. **多因素认证**:结合密码、生物识别和手机令牌等提供更高级别的安全性。

2. **集中认证服务**:例如LDAP和Active Directory,用于统一管理虚拟化环境中所有用户的身份和访问权限。

3. **基于角色的访问控制(RBAC)**:基于用户角色分配适当的访问权限,最小化不必要的特权访问。

4. **证书和密钥管理**:使用数字证书进行身份验证,确保信息的完整性、认证性和不可否认性。

### 2.3.2 访问控制模型与实现

访问控制模型确保数据和资源只能由授权用户访问。关键要素包括:

1. **权限最小化原则**:用户只能获得完成任务所需的最小权限集。

2. **动态访问控制**:根据用户行为和环境上下文动态调整访问权限。

3. **细粒度控制**:允许对资源的访问进行细粒度控制,比如控制对特定文件或目录的访问。

4. **审计与监控**:实时监控访问控制活动,确保合规并及时发现异常行为。

### 2.3.3 访问控制的策略实施

策略实施涉及定义和部署访问控制规则,以及监控和审计。这包括:

1. **策略定义**:创建明确的访问控制策略和规则,它们应明确指导如何分配权限。

2. **访问控制列表(ACL)**:实施ACL以控制对特定资源的访问,如文件系统或网络资源。

3. **实施工具**:使用如VMware的vSphere身份管理器等工具,简化策略的实施和管理。

4. **策略评估与更新**:定期审查和更新策略以适应环境变化和新出现的威胁。

通过以上措施,IT组织能够建立一个强大的虚拟化环境安全基础,同时确保业务的连续性和合规性。在接下来的章节中,我们将详细探讨如何在VMware环境中实施这些安全策略和最佳实践。

# 3. VMware环境中的安全防护实践

随着虚拟化技术的广泛应用,VMware环境的安全防护成为企业和组织维护IT基础架构安全的关键组成部分。本章将深入探讨在VMware环境中实施安全防护的最佳实践,并展示如何有效地进行网络隔离、流量监控、防火墙配置、入侵检测系统部署、系统更新和补丁管理等关键操作。

## 3.1 网络隔离与流量监控

网络隔离是虚拟环境安全防护的基础,它通过将不同的网络环境分割开来,减少安全威胁扩散的可能性。流量监控则是实时检测和响应潜在攻击活动的重要手段。

### 3.1.1 虚拟网络的设计与隔离

虚拟网络的设计应考虑如何对不同的虚拟机进行有效隔离。网络隔离可以通过虚拟局域网(VLAN)划分、访问控制列表(ACLs)和安全组策略来实现。

#### VLAN划分策略

VLAN划分允许管理员在一个物理网络基础设施上创建多个虚拟网络,每个VLAN在逻辑上是隔离的,能够限制不同虚拟机之间的通信。

**示例代码块**:

```shell

# 创建VLAN

vSphere CLI> vicfg-vswitch –vswitch <vswitch_name> –add-vlan <vlan_id>

# 将端口组分配到VLAN

vSphere CLI> vicfg-vswitch –vswitch <vswitch_name> –p

```

0

0