网络安全升级:Max-Min算法在防御策略优化中的关键作用

发布时间: 2024-09-10 12:52:10 阅读量: 116 订阅数: 65

# 1. 网络安全与防御策略概述

在当今数字化世界中,网络安全已经成为企业、政府乃至个人用户都必须面对的严峻问题。随着网络攻击手段的日益复杂化,传统的安全防御措施已经无法满足需求。网络安全防御策略的制定和实施显得尤为重要,它要求我们不仅要抵御已知的威胁,还要能够快速适应并防御未知的攻击方式。

网络安全策略的建立包括了多种技术和管理措施的综合应用,这些措施旨在保护网络系统不受未经授权的访问或损害,并确保网络服务的可用性、保密性和完整性。在本章中,我们将简要介绍网络安全的基本概念,并探讨网络安全防御策略的重要性以及如何构建一个有效的网络防御体系。接下来的章节将深入分析Max-Min算法在网络防御中的具体应用和优化策略,以及如何应对不断演进的网络威胁。

# 2. ```

# 第二章:Max-Min算法基础及其在网络防御中的应用

## 2.1 Max-Min算法的理论基础

### 2.1.1 算法的定义和原理

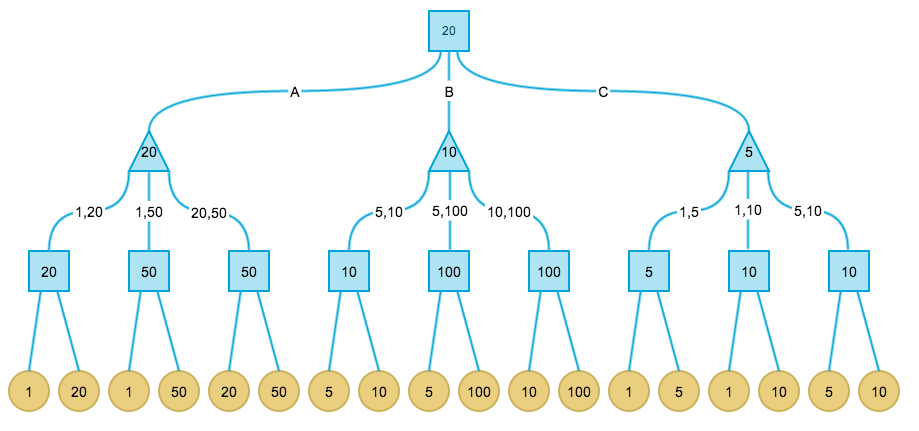

Max-Min算法属于启发式算法,它试图通过局部搜索找到全局最优解,常用于解决优化问题。在网络安全领域,Max-Min算法被用于构建入侵检测系统、优化网络资源分配等。其原理是通过不断迭代,每次选择当前最优解的极值,然后在剩余解中再次选择最优,依此循环,直至找到满足条件的解或达到迭代次数上限。

### 2.1.2 算法的数学模型和计算方法

Max-Min算法的数学模型通常表现为一个求解最大化或最小化目标函数的问题,比如资源分配问题。在每轮迭代中,算法会计算出当前所有可能解的最大值或最小值,然后选取一个最优解,最后通过更新剩余解来继续寻找最优。Max-Min算法的计算过程可以总结为以下步骤:

1. 初始化参数,设置最大迭代次数N。

2. 在初始解集合中找到最大(或最小)值解。

3. 从剩余解集中排除已选择的最优解。

4. 重复步骤2和3,直到迭代次数达到N。

5. 输出最优解。

## 2.2 Max-Min算法在网络防御中的角色

### 2.2.1 网络防御策略的挑战与需求

网络防御策略面临着多样化的威胁和动态变化的攻击手段。在这样的背景下,防御系统需要具备快速响应、高效资源管理、智能预测未来威胁的能力。传统的防御方法往往无法满足这些需求,因为它们可能过于僵化或依赖人工干预。

### 2.2.2 Max-Min算法如何优化防御策略

Max-Min算法通过其优化搜索过程,能有效改进现有网络防御策略。它可以帮助网络安全系统更高效地进行威胁评估、资源分配和入侵检测。例如,通过Max-Min算法,网络安全系统可以:

- 自动调整防御资源分配,将资源集中在最有可能遭受攻击的网络部分。

- 预测潜在的安全威胁,并据此优化入侵检测系统的检测机制。

- 在多维度参数空间中寻找最优的防御策略,以对抗复杂多变的攻击手段。

为了展示Max-Min算法在网络防御策略中的应用,下面将通过一个简化的代码示例来具体说明:

```python

import numpy as np

def max_min_algorithm(values, max_iter):

max_values = []

min_values = []

for _ in range(max_iter):

max_val = max(values)

min_val = min(values)

max_values.append(max_val)

min_values.append(min_val)

values = [value for value in values if value != max_val]

return max_values, min_values

# 假设values代表网络防御可能面临的不同攻击的概率值

values = np.random.uniform(0, 100, 10)

max_iter = 5

max_values, min_values = max_min_algorithm(values, max_iter)

print("Max Values: ", max_values)

print("Min Values: ", min_values)

```

以上代码中,我们定义了一个名为`max_min_algorithm`的函数,它接收一个代表攻击概率的值列表和最大迭代次数。算法迭代地选择最大值和最小值,并从列表中移除最大值,最终返回最大值列表和最小值列表。这有助于找到在防御策略中优化资源分配的关键点。

### Mermaid 流程图演示Max-Min算法过程

```mermaid

flowchart LR

A[开始] --> B{初始化参数}

B --> C{找到最大值}

C --> D{找到最小值}

D --> E{迭代次数+1}

E --> F{是否达到最大迭代次数N?}

F -- 否 --> C

F -- 是 --> G[输出最优解]

G --> H[结束]

```

通过Mermaid流程图,我们可以更直观地了解Max-Min算法的逻辑流程。这个流程图展示了算法从初始化参数开始,经过多次迭代寻找最优解,直至达到最大迭代次数后输出结果。

在接下来的章节中,我们将深入探讨Max-Min算法在网络防御策略中的实际部署案例,分析其在网络安全实践中的应用,并讨论如何优化算法以应对新兴网络威胁。

```

# 3. Max-Min算法在网络安全实践中的实现

Max-Min算法在网络安全中的应用并不仅仅停留在理论层面,它的真正价值在于能够被实际部署并解决具体的网络安全问题。本章节将详细介绍算法部署的先决条件,以及通过实际案例分析来揭示Max-Min算法在网络防御中的具体实现过程。

## 3.1 算法部署的先决条件

### 3.1.1 网络环境的评估和准备

在开始部署Max-Min算法之前,首先需要对现有的网络环境进行全面的评估。这包括但不限于网络拓扑结构、关键资源的分布、潜在的安全风险点以及当前防御机制的有效性。评估工作可以通过诸如网络扫描工具和安全审计软件来完成,目的是为了确保算法能够与现有的网络架构和安全策略无缝集成。

评估过程中,关键的一步是确定哪些网络部分最需要增强防御能力。例如,一个企业可能发现其对外的Web服务器经常遭受攻击,因此决定在这个部分部署Max-Min算法来提高安全防护水平。

### 3.1.2 硬件和软件的配置要求

Max-Min算法的实现对硬件和软件都有一定的要求。在硬件方面,需要保证有足够的计算资源来处理算法的计算负担,包括内

0

0