Python DB库安全实践:防范SQL注入攻击的有效策略

发布时间: 2024-10-17 17:59:50 阅读量: 30 订阅数: 26

果壳处理器研究小组(Topic基于RISCV64果核处理器的卷积神经网络加速器研究)详细文档+全部资料+优秀项目+源码.zip

# 1. Python数据库编程基础

Python作为一门广泛应用于各个行业的编程语言,其数据库编程能力是每个开发者都应当掌握的技能之一。本章将从Python数据库编程的最基础概念讲起,包括数据库的交互方式,基本的CRUD操作(创建、读取、更新、删除),以及Python中常用的数据库编程接口,例如DB-API的规范和应用。

我们会从Python的标准数据库接口开始,逐步讲解如何通过Python代码连接到数据库,执行简单的SQL语句,并且理解基本的错误处理和事务管理。本章的内容是后续章节深入探讨数据库安全问题的铺垫,只有理解了基础,才能够在此之上构建起坚固的防线。

```python

# 连接数据库的基本代码示例

import sqlite3

# 连接到SQLite数据库

# 数据库文件是test.db,如果文件不存在,会自动生成

conn = sqlite3.connect('test.db')

cursor = conn.cursor()

# 创建一个表

cursor.execute('''CREATE TABLE IF NOT EXISTS test

(id INTEGER PRIMARY KEY AUTOINCREMENT,

name TEXT, age INTEGER)''')

# 插入数据

cursor.execute("INSERT INTO test VALUES (NULL, 'Alice', 21)")

***mit()

# 查询数据

cursor.execute("SELECT * FROM test")

print(cursor.fetchall())

# 关闭数据库连接

conn.close()

```

以上代码演示了使用Python的sqlite3模块连接SQLite数据库并执行简单的创建表和数据查询操作。这只是数据库编程的冰山一角,后面章节将深入探讨数据库安全性及优化方面的话题。

# 2. SQL注入攻击的原理与影响

## 2.1 SQL注入攻击的基本原理

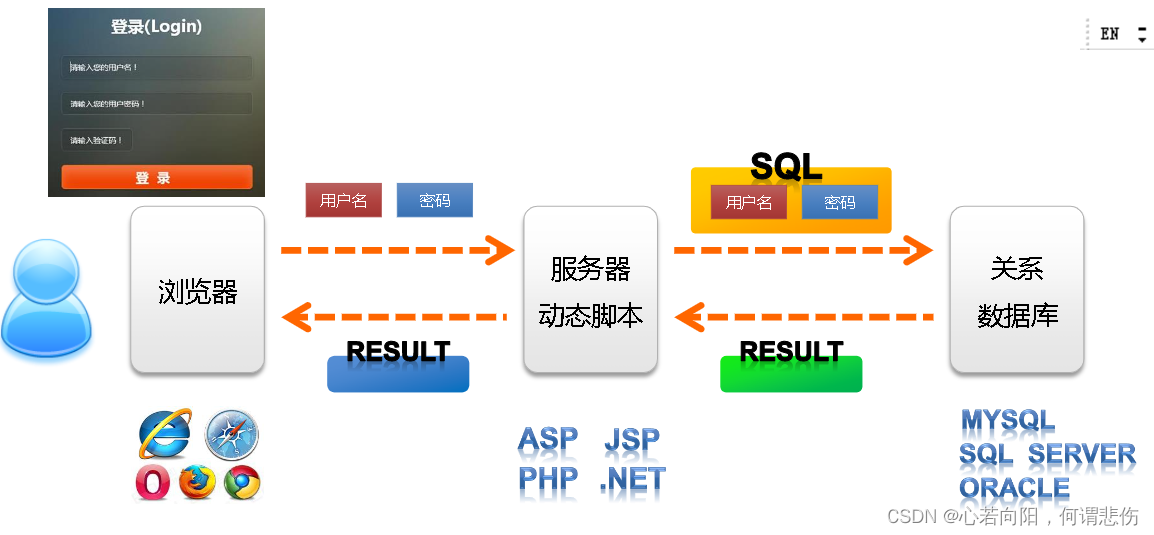

SQL注入是一种攻击技术,它通过在数据库查询中注入恶意的SQL代码,企图操纵或破坏后台数据库的正常工作。攻击者通常会寻找应用程序中的输入字段,通过这些字段向后端数据库传递经过精心构造的SQL语句片段。如果这些输入没有得到适当的验证和转义处理,这些恶意代码片段就可能被执行,从而给系统安全带来重大风险。

### 2.1.1 SQL注入的攻击流程

一个典型的SQL注入攻击可以分为以下几个步骤:

1. **寻找注入点**:攻击者会试图在应用程序的输入字段中插入SQL语句,并观察应用程序的行为变化来判断是否存在注入点。

2. **确定数据库类型和版本**:通过特定的函数或错误消息,攻击者可以获取后台数据库的类型(如MySQL、PostgreSQL等)和版本信息。

3. **构造注入语句**:攻击者利用已知的注入点,尝试构造SQL语句执行非授权的数据库命令。

4. **窃取数据**:成功注入后,攻击者可以提取数据库中的敏感信息,如用户数据、密码、商业秘密等。

5. **执行恶意操作**:注入攻击可能会用来创建新的用户账户、修改数据、删除数据,甚至完全控制系统服务器。

### 2.1.2 SQL注入的危害

SQL注入攻击的危害主要表现在以下几个方面:

- **数据泄露**:攻击者通过注入攻击获取敏感的用户数据,如密码、信用卡信息等。

- **数据篡改**:注入攻击可能修改或删除数据库中的数据,导致数据不可信或丢失。

- **系统控制**:在某些情况下,攻击者可能通过注入攻击获取系统的管理权限。

- **服务中断**:通过注入恶意的SQL语句,攻击者可能造成数据库服务的崩溃或性能下降,导致服务不可用。

### 2.1.3 SQL注入的防御措施

防御SQL注入攻击通常需要从多个角度进行,包括但不限于:

- **使用参数化查询**:这是一种最有效的预防SQL注入的方法,后续章节将详细介绍。

- **输入验证**:确保应用程序接收的输入符合预期格式,并拒绝不符合预期的输入。

- **错误处理**:不要在错误信息中透露数据库的细节,如表名、字段名或SQL执行错误信息。

- **最小权限原则**:数据库用户权限应限制在仅完成必要的任务,不应给予过多的权限。

## 2.2 SQL注入攻击的案例分析

为了更直观地理解SQL注入攻击的原理和危害,本节将通过具体案例来剖析。

### 2.2.1 典型SQL注入攻击案例

2019年,一个著名的游戏公司遭受了SQL注入攻击,攻击者利用游戏内聊天功能的输入字段,注入了恶意SQL代码。由于该聊天系统没有对用户输入进行充分的过滤和验证,攻击者得以执行未授权的数据库查询,获取了数百万用户的个人信息,包括用户名、电子邮件地址、加密的密码和个人数据等。

### 2.2.2 攻击分析

这个案例中,攻击者使用了以下技术手段:

- **使用布尔型盲注**:攻击者通过发送逻辑判断结果为真或假的SQL语句,根据响应来判断其注入的SQL片段是否执行成功。

- **时间型盲注**:除了逻辑判断,攻击者还可以使用时间延迟函数来判断SQL语句的执行情况,即使没有返回任何数据也能判断是否注入成功。

- **联合查询注入**:通过注入UNION操作符,攻击者可以将恶意构造的查询结果与原始查询结果合并,从而获取更多数据。

### 2.2.3 后果和影响

这次攻击造成了巨大的数据泄露,对公司的信誉和经济都产生了深远的影响:

- **用户信任下降**:大量用户因为个人信息泄露对公司的安全能力失去了信心。

- **经济损失**:为了应对这次数据泄露,公司不得不投入大量的资源进行修复,并向受影响的用户支付赔偿。

- **法律后果**:由于违反了数据保护法规,公司还可能面临政府的调查和罚款。

### 2.2.4 防御策略的回顾

回顾这次攻击案例,我们可以看到攻击者利用了应用中多个未被处理的漏洞。为了防止类似的攻击,需要采取以下策略:

- **数据库安全编码实践**:开发团队应遵循安全编码的最佳实践,对所有用户输入进行验证和过滤。

- **定期安全审计**:定期对应用程序进行安全审计和代码审查,确保没有安全漏洞被遗漏。

- **数据备份与恢复计划**:制定并执行数据备份和灾难恢复计划,以便在数据泄露后能够迅速恢复服务。

通过分析SQL注入攻击的原理与案例,我们更深刻地认识到预防SQL注入攻击的重要性。在后续章节中,我们将进一步探讨如何通过使用参数化查询等技术手段来预防SQL注入攻击,以及如何利用Python DB库和ORM框架提高数据库操作的安全性。

# 3. Python DB库的安全编程技巧

## 3.1 使用参数化查询预防SQL注入

### 3.1.1 参数化查询的实现方式

参数化查询是一种预防SQL注入的安全编程技术。在Python中,使用DB库进行数据库操作时,可以通过参数化查询来避免直接将用户输入拼接到SQL语句中。例如,在使用`sqlite3`模块时,可以利用占位符`?`来实现参数化查询:

```python

import sqlite3

# 创建或打开数据库连接

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

# 预防SQL注入的参数化查询

sql = "SELECT * FROM users WHERE username = ? AND password = ?"

cursor.execute(sql, ('username', 'password'))

# 获取查询结果

result = cursor.fetchall()

print(result)

# 关闭连接

conn.close()

```

在上述代码中,`?`作为占位符代替了直接在SQL语句中插入变量`username`和`password`。这确保了即使变量中包含了恶意SQL代码,它也不会被数据库解释执行。

### 3.1.2 参数化查询的优点分析

使用参数化查询主要有以下优点:

1. **防止SQL注入**:通过使用参数占位符,数据和命令被分离,从而避免了通过输入数据进行SQL注入攻击的风险。

2. **代码可读性和可维护性提升**:参数化查询使得SQL语句结构清晰,便于阅读和维护。

3. **性能优化**:某些数据库系统会自动缓存预编译的SQL语句,当使用相同的参数化语句时,可以重复使用缓存的语句,减少编译时间。

为了进一步增强安全性,开发者可以对参数进行适当的转义处理,或者在参数化查询的基础上使用预定义的值集合进行匹配,从而避免用户输入的数据直接与数据库内容相关联。

## 3.2 正确使用数据库连接和会话管理

### 3.2.1 连接池的使用与安全

数据库连接池是一种管理数据库连接的技术,可以提高连接的使用效率和程序性能。在Python中,`psycopg2`和`PyMySQL`等库提供了连接池的支持。连接池的安全使用需要注意以下几点:

```python

import psycopg2

from psycopg2 import pool

# 创建一个连接池

connection_pool = pool.SimpleConnectionPool(1

```

0

0