Linux系统日志分析:从监控到故障排除,深入了解系统运行状况(3个实战案例)

发布时间: 2024-08-04 00:07:50 阅读量: 69 订阅数: 24

Linux日志分析

# 1. Linux系统日志概述**

Linux系统日志是记录系统事件、错误和操作的重要信息源。这些日志提供了一个宝贵的窗口,用于了解系统的运行状况、诊断问题和进行故障排除。

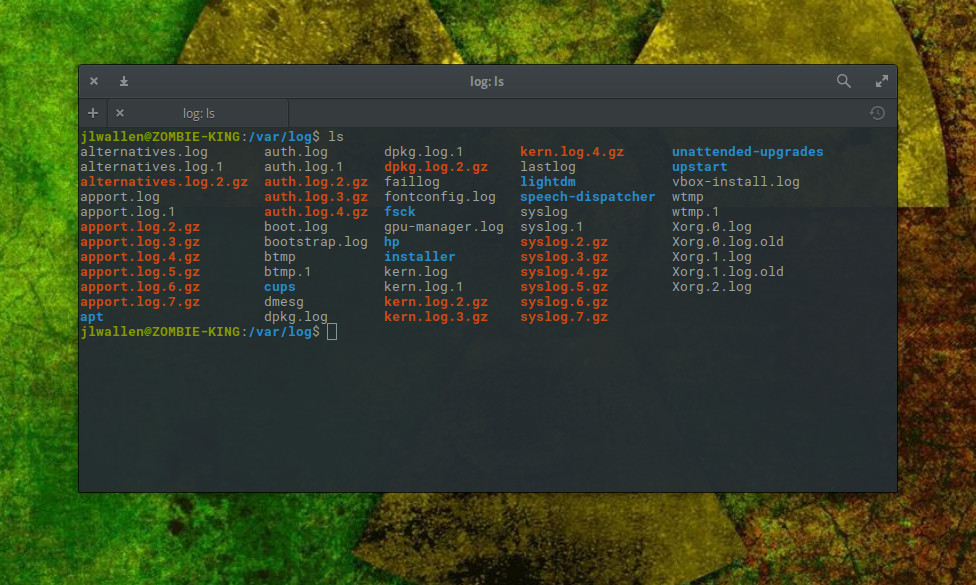

系统日志通常存储在`/var/log`目录下,其中包含大量文件,每个文件记录特定类型的事件。例如,`/var/log/messages`包含来自各种系统组件的通用消息,而`/var/log/auth.log`记录与身份验证和授权相关的事件。

理解日志文件结构和内容对于有效分析至关重要。日志条目通常遵循特定格式,包括时间戳、日志级别(例如,错误、警告、信息)、源组件和消息正文。

# 2. 日志监控与分析理论

### 2.1 日志监控工具和技术

日志监控工具是系统日志分析的基础,它们负责收集、存储和处理日志数据。常见的日志监控工具包括:

- **rsyslog:** 一种流行的开源日志记录守护进程,用于收集和转发日志消息。

- **syslog-ng:** 另一个开源日志记录守护进程,提供高级功能,如日志过滤和聚合。

- **Logstash:** 一个开源日志管道,用于收集、解析和存储日志数据。

- **Fluentd:** 一个开源日志收集器,用于从各种来源收集日志并将其统一到一个中央位置。

这些工具通过以下技术收集日志数据:

- **Syslog:** 一种标准协议,用于将日志消息从应用程序和系统组件传输到日志服务器。

- **UDP:** 一种无连接协议,用于将日志消息快速传输到日志服务器。

- **TCP:** 一种面向连接的协议,用于可靠地传输日志消息,确保消息不会丢失。

### 2.2 日志分析方法和最佳实践

日志分析涉及使用各种技术和方法来提取有价值的信息。以下是一些常见的日志分析方法:

- **模式匹配:** 搜索日志消息中特定模式或关键字,以识别特定事件或错误。

- **统计分析:** 分析日志消息的频率和分布,以识别趋势和异常。

- **机器学习:** 使用机器学习算法自动检测日志中的异常和模式。

为了进行有效的日志分析,遵循以下最佳实践至关重要:

- **定义明确的目标:** 确定日志分析的目标,例如故障排除、性能优化或安全监控。

- **选择合适的工具:** 根据日志分析需求选择合适的日志监控工具和分析方法。

- **收集相关数据:** 确保收集与目标相关的日志数据,避免收集不必要的数据。

- **标准化日志格式:** 使用标准日志格式,如JSON或Syslog,以简化日志分析。

- **自动化分析:** 使用脚本或工具自动化日志分析任务,以提高效率和准确性。

通过遵循这些最佳实践,组织可以有效地监控和分析系统日志,以获得对系统运行状况的深入了解。

# 3.2 日志分析实战案例

#### 3.2.1 性能问题诊断

**案例描述:**

某服务器出现性能下降问题,表现为响应时间变长、CPU利用率升高。

**日志分析步骤:**

1. **收集相关日志:**

- 系统日志:`/var/log/messages`、`/var/log/kern.log`

- 应用日志:根据具体应用位置

2. **过滤和分析日志:**

- 使用`grep`命令过滤出与性能相关的信息,例如:

```bash

grep -i "performance" /var/log/messages

```

- 分析日志中的错误信息、警告和异常,识别潜在的性能瓶颈。

3. **关联日志事件:**

- 使用时间戳或其他相关信息将不同日志中的事件关联起来,以建立性能问题的时间线。

4. **识别异常模式:**

- 比较不同时间段的日志,识别性能下降期间出现的异常模式,例如:

- CPU利用率突然升高

- 特定进程或服务出现异常

5. **确定根本原因:**

- 根据日志中发现的异常模式,进一步调查系统资源使用情况、进程性能和网络流量,以确定性能问题的根本原因。

#### 3.2.2 安全事件调查

**案例描述:**

某服务器检测到可疑登录尝试,需要调查安全事件并确定其影响范围。

**日志分析步骤:**

1. **收集相关日志:**

- 系统日志:`/var/log/auth.log`、`/var/log/secure`

- 安全工具日志:根据具体工具位置

2. **过滤和分析日志:**

- 使用`grep`命令过滤出与安全事件相关的信息,例如:

```bash

grep -i "login" /var/log/auth.log

```

- 分析日志中的登录尝试、授

0

0