PHP数据库添加数据安全防范:防止SQL注入,保护数据安全

发布时间: 2024-07-27 05:27:40 阅读量: 27 订阅数: 35

php中防止SQL注入的方法

# 1. PHP数据库安全概述

PHP数据库安全至关重要,因为它涉及保护敏感数据免受未经授权的访问、修改和破坏。数据库安全漏洞可能导致数据泄露、服务中断和声誉受损。

本章将概述PHP数据库安全的基本概念,包括:

- 数据库安全威胁和风险

- PHP数据库安全最佳实践

- 数据库安全工具和技术

# 2. SQL注入攻击原理与防范

### 2.1 SQL注入攻击的类型和危害

SQL注入攻击是一种常见的网络安全威胁,它允许攻击者通过在SQL查询中插入恶意代码来修改或窃取数据库中的数据。攻击者可以利用SQL注入漏洞来执行各种恶意操作,包括:

- **数据窃取:**攻击者可以检索敏感数据,例如客户信息、财务数据或商业机密。

- **数据修改:**攻击者可以修改或删除数据库中的数据,导致数据完整性受损。

- **数据库破坏:**攻击者可以执行破坏性操作,例如删除表或破坏数据库结构。

- **拒绝服务(DoS):**攻击者可以执行耗时的查询,导致数据库服务器过载并无法响应合法请求。

### 2.2 防范SQL注入攻击的常用技术

为了防范SQL注入攻击,可以使用以下常用技术:

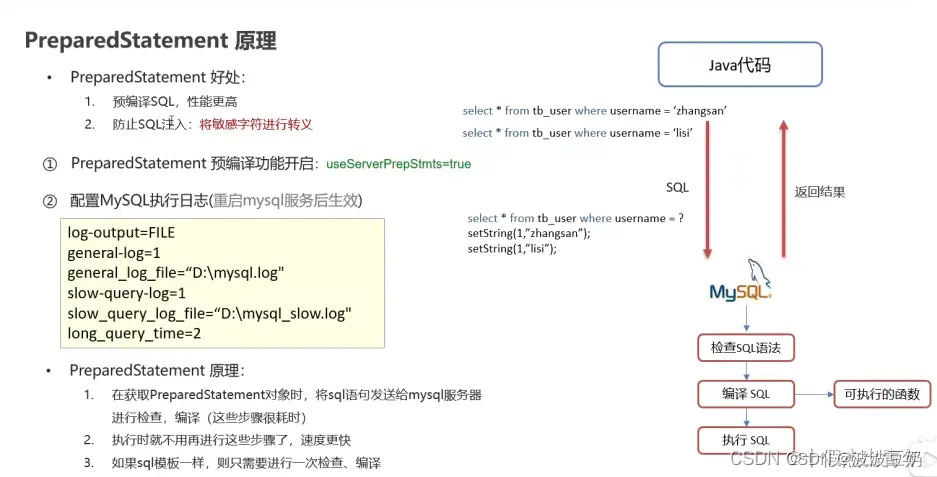

#### 2.2.1 参数化查询

参数化查询是防范SQL注入攻击的最有效技术之一。它涉及使用参数占位符(例如问号)来表示用户输入,然后将这些参数作为查询的一部分传递给数据库。通过这种方式,用户输入与SQL查询本身分离,防止攻击者注入恶意代码。

**代码块:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

```

**逻辑分析:**

此代码使用参数化查询来防范SQL注入攻击。`$stmt->prepare()` 语句准备一个SQL查询,其中问号 (?) 表示参数占位符。`$stmt->bind_param()` 语句将用户输入(`$username` 和 `$password`)绑定到这些参数占位符。最后,`$stmt->execute()` 语句执行查询,将绑定参数作为查询的一部分传递给数据库。

#### 2.2.2 数据过滤和验证

数据过滤和验证涉及在将用户输入插入数据库之前对其进行检查和清理。这可以防止攻击者注入恶意字符或代码。常用的过滤和验证技术包括:

- **输入验证:**检查用户输入是否符合预期的格式和范围。

- **字符转义:**将特殊字符(例如单引号和双引号)转义,防止它们被解释为SQL命令。

- **白名单过滤:**仅允许特定字符或值集,阻止所有其他输入。

**代码块:**

```php

$username = filter_var($username, FILTER_SANITIZE_STRING);

$password = filter_var($password, FILTER_SANITIZE_STRING);

```

**逻辑分析:**

此代码使用PHP的 `filter_var()` 函数对用户输入进行过滤。`FILTER_SANITIZE_STRING` 过滤器删除所有非字母数字字符,防止攻击者注入恶意代码。

###

0

0