PHP数据库搜索安全防范:避免SQL注入,保障数据安全

发布时间: 2024-08-02 09:21:39 阅读量: 31 订阅数: 32

# 1. PHP数据库搜索安全概述

数据库搜索是PHP应用程序中一项关键任务,但它也容易受到安全威胁。本指南将概述PHP数据库搜索安全面临的常见威胁,并提供最佳实践以保护应用程序免受这些威胁的侵害。

### 1.1 数据库搜索安全的重要性

数据库搜索是应用程序与数据库交互的重要手段。如果搜索操作不安全,攻击者可以利用它们来窃取敏感数据、破坏数据完整性或控制应用程序。因此,确保数据库搜索安全的至关重要。

### 1.2 常见的数据库搜索安全威胁

PHP数据库搜索面临的常见安全威胁包括:

- **SQL注入攻击:**攻击者注入恶意SQL语句以执行未经授权的操作。

- **跨站脚本攻击(XSS):**攻击者注入恶意脚本以窃取用户会话或执行恶意操作。

- **缓冲区溢出攻击:**攻击者向缓冲区写入超出其容量的数据,导致应用程序崩溃或执行恶意代码。

# 2. SQL注入攻击原理与防范策略

### 2.1 SQL注入攻击原理

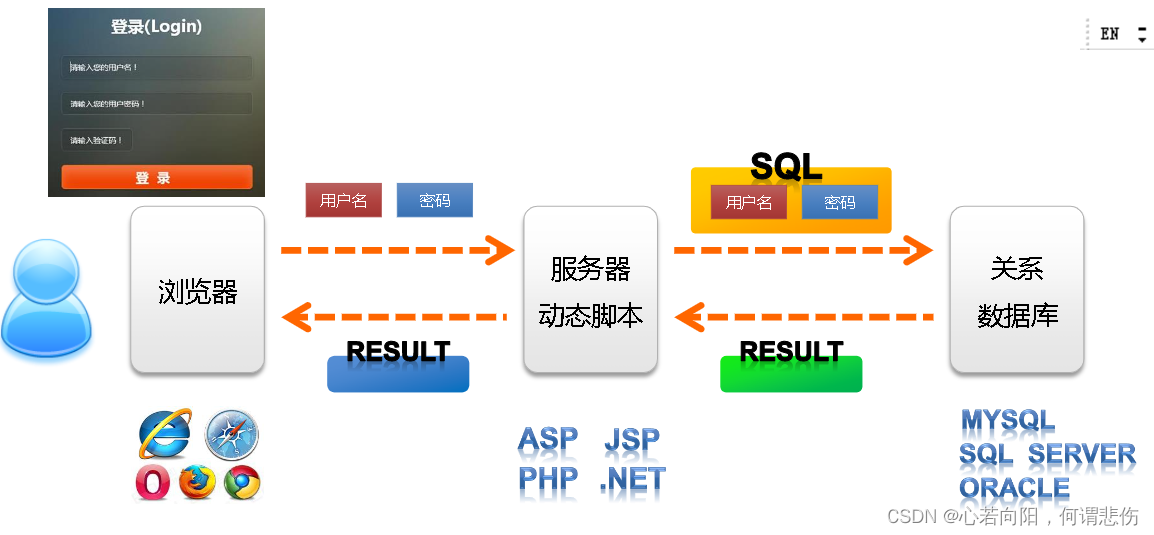

#### 2.1.1 注入攻击的本质

SQL注入攻击是一种通过在用户输入的数据中嵌入恶意SQL语句来攻击数据库的攻击技术。攻击者利用了Web应用程序对用户输入的验证不严格,将恶意SQL语句注入到数据库查询中,从而绕过应用程序的访问控制和数据验证,直接访问或修改数据库中的数据。

#### 2.1.2 注入攻击的常见手法

常见的SQL注入攻击手法包括:

- **单引号注入:**攻击者在用户输入中插入单引号,例如 `' OR 1=1 --`,从而绕过应用程序的输入验证,执行任意SQL语句。

- **双引号注入:**与单引号注入类似,攻击者在用户输入中插入双引号,例如 `" OR 1=1 --`,绕过应用程序的输入验证。

- **联合查询注入:**攻击者利用联合查询(UNION)操作符,将恶意SQL语句与合法查询拼接在一起,从而执行任意SQL语句。

- **堆叠查询注入:**攻击者利用堆叠查询(Stacked Queries)技术,将多个SQL语句堆叠在一起,绕过应用程序的输入验证。

### 2.2 SQL注入攻击防范策略

#### 2.2.1 输入数据过滤和验证

输入数据过滤和验证是防止SQL注入攻击的第一道防线。应用程序应严格验证用户输入的数据,过滤掉所有可能包含恶意SQL语句的字符。常用的过滤方法包括:

- **黑名单过滤:**将已知的有害字符列入黑名单,并过滤掉包含这些字符的输入。

- **白名单过滤:**仅允许用户输入预定义的白名单字符,过滤掉所有其他字符。

- **正则表达式验证:**使用正则表达式来验证用户输入是否符合预期的格式,例如电子邮件地址或电话号码。

#### 2.2.2 使用预处理语句

预处理语句是一种通过将SQL语句和参数分开来防止SQL注入攻击的技术。应用程序将SQL语句作为字符串发送给数据库,然后将参数作为单独的变量传递。数据库在执行SQL语句之前会对参数进行验证,从而防止攻击者注入恶意SQL语句。

```php

// 使用预处理语句防止SQL注入

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

```

#### 2.2.3 限制数据库权限

限制数据库权限可以最小化SQL注

0

0