异常检测算法全解析:10大技术与工具,专家推荐清单

深度解析YOLOX目标检测算法的技术特点与应用场景

1. 异常检测算法概述

1.1 异常检测的重要性

异常检测作为一种技术手段,广泛应用于监控系统、网络安全、金融欺诈预防等多个领域。它帮助我们识别和响应那些偏离正常行为或预期模式的数据点,从而降低潜在风险和损失。

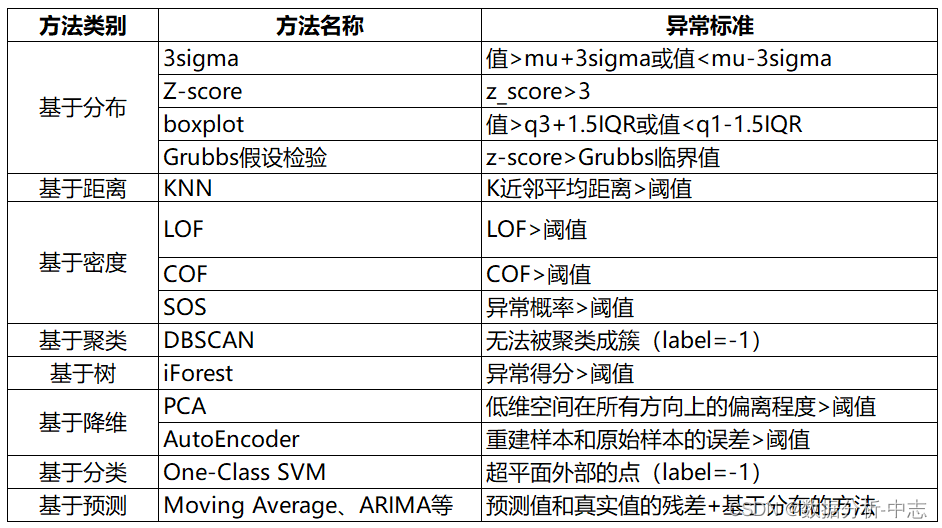

1.2 算法分类

异常检测算法通常可以分为三类:基于统计学的方法、基于机器学习的算法和基于深度学习的框架。每种方法各有优劣,选择时需根据具体问题和数据特性来定。

1.3 应用场景举例

例如,在金融领域,异常检测可用于及时发现信用卡欺诈行为。而在网络安全方面,它可以用来构建入侵检测系统,预防网络攻击。

通过理解这些基本概念和分类,我们可以开始深入探索异常检测算法的具体应用和实践。接下来的章节中,我们将详细介绍每种算法的原理、技术工具以及实际应用场景。

2. 基础理论与技术

2.1 统计学方法

统计学方法在异常检测中占有重要地位,它们主要依赖于数据的数学特性进行异常值的检测。统计学方法的使用可以追溯到异常检测的初期,直到今天,这些方法依然是理解数据集、构建初步检测模型的基础。

2.1.1 基于概率分布的检测技术

在概率分布的异常检测技术中,最核心的概念是假设数据遵循某种统计分布。例如,正态分布(高斯分布)是一种常见的分布假设,它适用于许多自然现象和工程应用。当我们假设数据遵循正态分布时,任何远离均值的数据点都有可能被判定为异常。这种技术的实施依赖于确定数据分布的参数,如均值(mean)和标准差(standard deviation)。

- import numpy as np

- # 假设一组数据

- data = np.random.normal(loc=0.0, scale=1.0, size=1000)

- # 计算均值和标准差

- mean = np.mean(data)

- std = np.std(data)

- # 阈值设定(比如3个标准差之外的数据点为异常)

- threshold = 3 * std

- # 确定异常点

- outliers = [x for x in data if np.abs(x - mean) > threshold]

- print(f"异常值数量: {len(outliers)}")

此段Python代码展示了如何使用标准正态分布检测数据中的异常值。通过设定阈值(例如3个标准差之外),任何超过这个阈值的数据点都可以被认为是异常。这种方法的前提假设是数据必须符合正态分布,不然检测结果的可靠性会大大降低。

2.1.2 聚类方法在异常检测中的应用

聚类方法是另一种统计学中的技术,在异常检测中特别有用。通过聚类,可以将数据分为多个群体,使得同一群组内的数据点相似度较高,不同群组间的数据点相似度较低。异常点通常会形成一个小的孤立群组,或者与其他群组中的点相距较远。

在这段代码中,我们使用了 sklearn 库中的 KMeans 算法进行聚类,并在二维空间中可视化聚类结果。异常点由于距离其他点较远,很可能成为单个聚类中心,从而被检测为异常。

2.2 机器学习算法

机器学习算法为异常检测领域带来了更加智能化的解决方案。与传统的统计学方法不同,机器学习算法可以从数据中学习到更复杂的模式,并且在多维数据和非线性关系中表现更佳。

2.2.1 决策树与随机森林

决策树是机器学习中常用的分类和回归模型之一,而随机森林是基于决策树的集成学习方法,由多棵决策树组成,可以大幅提升检测的准确性和鲁棒性。

这段代码演示了如何使用 scikit-learn 库构建决策树和随机森林模型,并计算它们在相同数据集上的准确率。随机森林通常会比单个决策树有更好的性能,特别是在减少过拟合方面。

2.2.2 支持向量机(SVM)在异常识别中的作用

支持向量机(SVM)是一种强大的监督学习模型,主要用于分类问题。SVM 通过寻找最优的超平面,将不同类别的数据点进行分割。在异常检测中,SVM 可以用来识别数据中的异常点,通常将异常点视为与多数数据点不同的类别。

这段代码展示了如何使用支持向量机来识别二维空间中的非线性数据的异常点。SVM 模型的决策边界可以清晰地区分大多数数据点和潜在的异常点。

2.3 深度学习框架

随着深度学习技术的发展,其在异常检测领域的应用也日益增加。深度学习框架通过构建复杂的神经网络结构,可以有效地学习数据中的深层特征,并用于识别异常行为。

2.3.1 自编码器在异常检测中的原理与实践

自编码器是一种特殊类型的神经网络,通常用于无监督学习,其主要目的是学习输入数据的压缩表示,然后重构出原始数据。由于异常数据通常不符合模型学习到的正常数据的表示,因此自编码器可以用来检测异常。

这段代码演示了如何使用自编码器检测MNIST数据集中的异常数字。通过计算测试数据的重构误差,可以识别出那些重建质量较差的数据点,即异常点。

2.3.2 卷积神经网络(CNN)和循环神经网络(RNN)的异常检测应用

卷积神经网络(CNN)擅长处理具有网格状拓扑结构的数据,如图像,在图像异常检测方面表现优异。循环神经网络(RNN)擅长处理序列数据,可以在时间序列异常检测方面发挥作用。

- from keras.layers import LSTM, TimeDistributed

- from keras.models import Sequential

- # 假设有一个时间序列数据集

- timesteps = 10

- input_dim = 1

- num_classes = 1

- # 构建RNN模型

- model = Sequential()

- model.add(LSTM(50, activation='relu', input_shape=(timesteps, input_dim)))

- model.add(Dense(num_classes, activation='sigmoid'))

- ***pile(loss='binary_crossentropy', optimizer='adam', metrics=['accuracy'])

- # 模型训练和异常检测逻辑省略...

这段代码创建了一个简单的RNN模型,它可以用于时间序列数据的异常检测。通过模型的预测结果,可以识别出不符合正常时间序列行为的异常点。

通过上述讨论,我们可以看到,无论是传统的统计方法,还是日益流行的机器学习和深度学习技术,它们都在异常检测领域扮演着重要的角色。每种方法都有其适用场景,同时它们也提供了进一步研究和优化的空间。在本章节中,我们深入了解了统计学方法、机器学习算法以及深度学习框架在异常检测中的应用,并通过实际案例展示了它们的实际操作和潜力。接下来的章节,我们将深入探讨各种技术工具以及它们在实践中的应用情况。

3. 技术工具详解

本章主要探讨在异常检测领域所应用到的主要技术工具,涵盖开源工具箱与库的深入分析以及企业级解决方案的详细讨论。我们将重点阐述这些工具和解决方案背后的原理、使用场景以及如何与实际业务结合。

3.1 开源工具箱与库

开源工具箱与库的使用是数据科学家和工程师日常工作中不可或缺的一部分。它们提供了丰富的函数和方法,不仅降低了异常检测算法的开发难度,而且提升了项目的可复用性和维护性。

3.1.1 Python异常检测库:PyOD

Python的异常检测库PyOD (Python Outlier Detection) 是目前最流行的异常检测库之一,它集成了多种异常检测算法,并提供了统一的API接口。

PyOD的核心特点:

- 多样算法支持:PyOD支持包括机器学习和深度学习在内的多种异常检测算法,如Isolation Forest, One-Class SVM, AutoEncoders等。

- 易于集成:它拥有标准的API设计,可以很方便地与其他Python科学计算库如NumPy, Scipy, Scikit-learn等无缝集成。

- 可扩展性:用户也可以轻松地将自定义的检测算法加入PyOD框架。

示例代码分析:

3.1.2 R语言的异常检测包

R语言作为统计分析领域的利器,同样提供了强大的异常检测包。R包如anomalize和anomalize等提供了从基本统计方法到复杂机器学习算法的各种异常检测技术。

R语言异常检测包的核心特点:

- 统计分析强项:R语言在统计分析上有着得天独厚的优势,一些包比如

anomalize专门针对时间序列数据设计异常检测功能。 - 图形界面支持:R语言提供了丰富的图形界面支持,使得异常检测结果的可视化变得更加直观和便捷。

- 易于与其他R包集成:由于R包间的通用接口设计,用户可以方便地将异常检测包与如

ggplot2这样的绘图包进行结合。

示例代码分析:

- library(anomalize)

- data("anomalize_data")

- anomalized <- anomalize(anomalize_data, alpha = 0.05)

- # 代码逻辑解释:

- # 加载anomalize包和示例数据集。

- # 使用anomalize函数进行异常值检测,alpha参数是置信水平,用于控制异常检测的敏感度。

- # 这个函数会对数据进行处理,并返回一个包含异常值信息的数据框。

以上仅仅是展示PyOD和R语言异常检测包的基础应用,实际上,它们都拥有更深入的自定义参数和高级功能,可以在实际业务中进行更细粒度的调整和优化。

3.2 企业级解决方案

企业级解决方案通常是指为解决大型企业面对的数据量大、数据类型多样等复杂问题而设计的系统或服务。在异常检测领域,这类解决方案能够提供高效的实时分析能力,并具备良好的可扩展性和稳定性。

3.2.1 Splunk的异常行为分析

Splunk是一种广泛应用于IT运维中的数据分析工具,其强大的日志管理和分析能力使其成为异常行为分析的利器。通过其流式的日志处理能力,企业可以实时监测系统中的异常行为,并快速作出反应。

Splunk的核心功能:

- 实时数据分析:Splunk能够实现实时日志数据的捕获、索引和分析,帮助监控系统的当前状态。

- 灵活的查询语言:Splunk提供了一种强大且灵活的搜索和报告语言,允许用户根据复杂的查询条件提取数据。

- 可视化仪表板:Splunk可以创建动态仪表板,将异常数据以图形和图表的形式展现出来,便于分析和决策。

3.2.2 Graylog在日志异常检测中的运用

Graylog是一个集中式日志管理解决方案,它帮助组织收集和分析大规模的日志数据。它能支持实时分析,并提供可定制的警报机制。

Graylog的核心功能:

- 强大的日志搜索功能:Graylog提供了强大的搜索引擎,支持复杂查询和搜索。

- 可扩展的架构:Graylog的可扩展架构允许其处理海量的日志数据,满足大型企业的需求。

- 灵活的告警和通知:Graylog的告警机制可以根据预设的规则触发通知,快速响应异常事件。

实际操作示例:

Graylog的安装与配置:

- # 安装Graylog服务器

- wget ***

- * 配置Graylog

- nano /etc/graylog/server/server.conf

- # 设置根密码,节点详细信息等

- # 启动Graylog服务

- systemctl start graylog-server.service

- # 验证Graylog服务状态

- systemctl status graylog-server.service

日志输入配置:

- # Graylog收集日志的配置文件示例

- {

- "type": "syslog",

- "title": "My Syslog Source",

- "port": 514,

- "global": false,

- "bind_address": "*.*.*.*",

- "recv_buffer_size": 262144,

- "oversampling": 1

- }

通过以上示例,我们展示了如何快速部署Graylog,并对其日志输入进行基本配置。

在本章中,我们详细探讨了开源工具箱与库在异常检测中的作用,并以PyOD和R语言异常检测包为例,分析了具体的应用场景和代码逻辑。随后,我们又从企业级角度出发,介绍了Splunk和Graylog这两个解决方案,它们在实时监控和日志分析中的实际应用。通过这些技术工具的深入了解,可以帮助我们更好地构建异常检测系统,并提升异常处理的效率。

4. 实践应用与案例研究

4.1 金融领域异常检测

4.1.1 信用卡欺诈检测案例

在金融领域,信用卡欺诈检测是异常检测应用的一个典型例子。由于其涉及的资金流动,实时性和准确性至关重要。在此场景中,异常检测算法能够识别出不符合用户正常消费模式的交易,并将其标记为可能的欺诈行为。

信用卡欺诈检测通常利用机器学习算法,这些算法可以基于用户的交易历史学习到用户的消费习惯。一旦检测到与历史行为模式显著不同的交易,就可能被视为异常,触发进一步的调查。

通过引入一种基于随机森林算法的检测系统,我们可以提高模型的准确性。随机森林算法通过构建多个决策树并将它们的预测结果整合,以达到更好的泛化能力和避免过拟合。这种方法在处理大规模数据集时尤其有效,因为它能够处理高维特征空间,并对特征的重要性进行评估。

以下是一个使用Python中的scikit-learn库实现随机森林算法的简单示例代码:

在本代码中,load_card_fraud_data函数用于加载信用卡交易数据,train_test_split函数用于划分训练集和测试集,RandomForestClassifier是随机森林分类器的实例,最后我们训练模型并输出模型性能报告。

4.1.2 交易异常的实时监控系统

为了有效应对信用卡欺诈,金融机构常常需要实时监控交易,并且在检测到异常时立即采取行动。这种实时监控系统需要集成数据收集、特征提取、异常检测和报警通知等组件。

一个有效的实时监控系统通常具备以下几个关键组件:

- 数据流处理器: 能够处理高吞吐量的实时数据流,并将其实时发送到检测模块。

- 特征提取引擎: 从实时数据流中提取有助于检测异常的特征。

- 异常检测算法: 运行在提取的特征上,以识别异常行为。

- 报警与响应机制: 一旦检测到异常,系统应立即通知相关的业务人员或自动采取预定措施。

实现这样的系统,可以使用如Apache Kafka进行数据流处理,Apache Spark进行流式计算和特征提取,以及上述提到的随机森林算法进行异常检测。这里以Python代码为例,展示如何结合这些工具进行实时异常检测:

在这段代码中,使用了Spark Streaming来接收实时的交易数据流,并定义了实时处理逻辑process_stream。该函数接收的每一个RDD(Resilient Distributed Dataset,弹性分布式数据集)代表数据流中的一部分数据。数据被转换为DataFrame并进行特征提取,然后使用已经训练好的随机森林模型进行预测。最后,根据预测结果进行报警或采取措施。

4.2 网络安全分析

4.2.1 入侵检测系统的构建

在网络安全领域,入侵检测系统(Intrusion Detection Systems, IDS)是用于检测未经授权的入侵尝试或网络中的恶意活动的关键组件。入侵检测系统分为基于签名的检测和基于异常的检测。基于异常的检测通常利用异常检测算法,识别与已知正常行为模式显著不同的行为模式。

构建一个基于异常检测的IDS需要一系列的步骤,包括数据收集、特征工程、模型训练和部署。具体来说,构建一个异常检测系统涉及以下组件:

- 数据收集与预处理模块: 收集网络流量数据,提取关键特征,如传输控制协议(TCP)/用户数据报协议(UDP)包的数量、大小、频率等。

- 训练和测试模块: 使用历史数据训练异常检测模型,并在测试集上验证模型性能。

- 部署和监控模块: 将训练好的模型部署在实际环境中,实时监控网络流量,并在检测到异常时发出警报。

下面是一个简单例子,展示如何使用Python中的PyOD库构建一个异常检测模型,并在实际网络流量数据上运行。

在以上代码中,generate_data函数用于生成模拟网络流量数据,KNN类是PyOD库中的一个异常检测器。我们首先在训练数据上训练模型,然后使用训练好的模型在测试集上进行预测。evaluation_df函数用于计算检测模型的性能指标。

4.2.2 网络流量异常的识别方法

识别网络流量异常的核心是能够区分正常与异常的流量模式。通常情况下,异常流量可能表现为异常的数据包大小、频率、到达时间间隔等。异常检测算法可以用来识别这些不符合正常行为模式的网络行为。

常用的方法包括统计学方法、机器学习方法和深度学习方法。这些方法可以独立使用,也可以组合使用以提高检测的准确率。例如,可以使用聚类方法来分析网络流量特征的空间分布,并识别出不符合常规模式的数据点。

下面是一个基于聚类算法识别异常流量的简单流程,使用的是Python中的Scikit-learn库。

- from sklearn.cluster import KMeans

- from sklearn.preprocessing import StandardScaler

- # 假设已有网络流量数据

- X, _ = load_network_traffic_data()

- # 数据标准化

- scaler = StandardScaler()

- X_scaled = scaler.fit_transform(X)

- # 使用KMeans进行聚类分析

- kmeans = KMeans(n_clusters=3)

- clusters = kmeans.fit_predict(X_scaled)

- # 分析聚类结果

- print(clusters)

在上述代码中,load_network_traffic_data函数用于加载网络流量数据集,StandardScaler用于对数据进行标准化处理,以便KMeans算法更好地聚类。通过聚类分析的结果,可以识别出不属于任一常规簇的数据点,这些数据点可能表示异常的网络流量。

为了进一步评估和优化聚类结果,我们可以使用轮廓系数(Silhouette Coefficient)来评估聚类效果,这是衡量聚类好坏的一个常用指标。轮廓系数的值越接近1,表示聚类效果越好。

- from sklearn.metrics import silhouette_score

- # 计算轮廓系数

- silhouette_avg = silhouette_score(X_scaled, clusters)

- print(f"轮廓系数为: {silhouette_avg}")

通过计算轮廓系数,我们可以判断聚类分析的结果是否可靠,并据此调整聚类参数或选择更合适的聚类算法以提高异常检测的准确性。

5. 高级分析技术

5.1 异常检测中的模式识别

5.1.1 时间序列分析在异常检测中的应用

时间序列分析是识别和预测随时间变化的数据模式的重要方法。在异常检测中,时间序列分析能够帮助我们发现数据中不规则的变化,即那些与正常行为模式不符的异常点。

概念与方法

时间序列分析通常包括趋势分析、季节性分析、周期性分析和残差分析。异常检测特别关注于残差部分,即数据中未被趋势、季节性和周期性模型所解释的部分。在时间序列数据中,异常通常表现为不寻常的波动或突然的跳跃。

为了实现异常检测,可以采用如下方法:

- 移动平均(MA)

- 自回归积分滑动平均模型(ARIMA)

- 季节性分解的时间序列(STL)

- 经验模态分解(EMD)

应用案例

以股票市场为例,一个交易员可能需要识别特定股票价格的异常波动,这些波动可能与即将发生的重大事件有关。在这种情况下,时间序列分析可以对股票价格行为建模,并识别出不符合模型预测的异常点。

代码演示

下面展示一个简单的移动平均模型用于时间序列异常检测的 Python 代码示例:

在上述代码中,我们首先创建了一个模拟的股票价格时间序列。随后,我们使用了简单的滚动窗口移动平均,以及标准差来识别离群点,即那些远离移动平均线的点。

5.1.2 异常聚类分析的深度探索

聚类是一种常用的无监督学习方法,用于将数据集中的对象根据其相似性分组成多个簇。在异常检测中,聚类可用于识别那些不符合主要数据簇的离群点。

概念与方法

聚类算法通常用于数据分割,其中包括:

- K-means

- 层次聚类

- DBSCAN

- 局部异常因子(Local Outlier Factor, LOF)

聚类算法能够揭示数据的底层结构,而异常点通常位于数据的边缘或不属于任何簇。

应用案例

在一个网络流量监控的应用中,通过聚类算法可以发现那些在网络使用高峰期间仍然表现异常的流量模式。这些流量模式可能表明了潜在的安全威胁,比如分布式拒绝服务(DDoS)攻击。

代码演示

以下是一个使用Python中的 sklearn 库进行 K-means 聚类来识别异常点的示例:

在这个例子中,我们模拟了五个数据点,其中有两个点明显偏离其他数据点,可以被认为是异常点。我们使用 K-means 算法将数据分为两个簇,并假设不属于任何簇的点是异常点。

5.2 异常检测算法的集成与优化

5.2.1 算法集成的策略与方法

算法集成是提高异常检测准确度的一种有效方式,通过结合多个模型的预测结果来提升整体性能。

概念与方法

在集成方法中,多个模型(弱分类器)的预测结果会被结合起来产生一个综合的预测。这种方法能够减少过拟合的风险,并提高对新数据的泛化能力。常见的集成策略包括:

- Bagging,通过自助采样训练多个模型,并通过投票或平均方式集成结果。

- Boosting,逐步训练模型,每次迭代关注于之前模型预测错误的样本。

- Stacking,使用不同的模型进行预测,并将这些预测作为输入训练一个元模型。

应用案例

在信用卡欺诈检测中,可以通过集成随机森林、支持向量机和自编码器的预测结果来降低误报和漏报率。

代码演示

下面展示一个简单的随机森林和SVM集成示例:

在这个例子中,我们使用了随机森林和SVM模型的集成,通过投票的方式,我们对两个模型的预测结果进行综合判断。

5.2.2 算法优化与参数调优技巧

算法优化是一个持续的过程,它包括算法的调整和参数的调优,以便在特定任务上获得最佳性能。

概念与方法

参数调优通常涉及到确定最优的超参数配置。这个过程可以通过多种技术实现,包括:

- 网格搜索(Grid Search)

- 随机搜索(Random Search)

- 贝叶斯优化

- 梯度下降优化

应用案例

在机器学习模型中,决策树的深度、随机森林的树的数量等都是需要优化的参数。通过调整这些参数,我们能够提高模型在特定数据集上的预测性能。

代码演示

以下是一个使用网格搜索进行参数调优的 Python 代码示例:

在这个例子中,我们对一个 SVM 模型进行了网格搜索,以找到最佳的核函数和惩罚参数 C 的组合。通过这种方式,我们可以系统地评估多个参数组合,从而找到最优解。

6. 未来趋势与挑战

随着信息技术的不断进步和数据量的爆炸式增长,异常检测领域的技术和应用也在不断地发展。本章节将探讨目前在这一领域中的新发展以及所面临的挑战,并且提供可能的解决方案。

6.1 人工智能在异常检测中的新发展

6.1.1 无监督学习的新算法

在异常检测任务中,无监督学习算法通常用得最多,因为异常数据往往是稀疏的,很难获得大量的异常样本。近年来,深度学习技术推动了无监督学习算法的发展,例如自编码器的变体、生成对抗网络(GANs)、以及基于图的算法。

**生成对抗网络(GANs)**在异常检测中的应用是一种较新的研究方向。GAN由一个生成器和一个判别器组成,它们在训练过程中相互竞争。生成器的目标是创建尽可能接近真实数据分布的假数据,而判别器的目标是区分真实数据和生成器产生的假数据。在异常检测中,我们可以训练GAN识别正常数据的分布,然后用判别器来识别异常数据。那些判别器难以分类的数据点很可能是异常。

6.1.2 增强学习与异常检测的结合前景

增强学习是一种通过与环境互动来学习策略的方法,它在决策过程中具有很大的潜力。近年来,研究者开始探索增强学习在异常检测中的应用。在一些场景下,如网络安全监控,系统可能需要实时地对潜在威胁做出反应,增强学习可以在这种动态变化的环境中提供一种适应性策略。

增强学习算法,如Q学习和深度Q网络(DQN),可以用于异常检测场景中,其中检测器(代理)通过与环境(数据流)的交互来学习如何区分正常行为与异常行为。代理根据其动作获得的奖励(或惩罚)来调整其行为策略。

6.2 面临的挑战与解决方案

6.2.1 数据不平衡问题的应对措施

异常检测中一个常见的问题是数据不平衡,即异常样本相对于正常样本来说数量较少。这会导致模型偏向于预测更多的正常样本,而忽视异常情况。解决数据不平衡问题的方法有很多,比如过采样、欠采样和合成少数类过采样技术(SMOTE)。

SMOTE是一种常用的技术,它通过对少数类样本进行插值来生成新的、合成的异常样本。SMOTE算法通过考虑少数类样本的K近邻来合成新样本,以此来增加少数类的多样性。

- # 使用imbalanced-learn库中的SMOTE方法进行过采样

- from imblearn.over_sampling import SMOTE

- # 假设X和y是数据集和标签

- X_resampled, y_resampled = SMOTE().fit_resample(X, y)

6.2.2 实时异常检测的系统架构设计

在实时系统中,异常检测要求模型能够在极短的时间内做出预测,并且系统的响应时间也要非常快。这需要一个精心设计的系统架构来处理数据流,以及优化模型的运行速度。

系统设计可以采用数据流处理框架,比如Apache Kafka和Apache Flink,这些框架可以并行处理数据流,并支持复杂的事件处理逻辑。对于模型的实时部署,可以使用TensorFlow Serving或ONNX等模型服务器,它们支持高效的模型加载和预测。

以下是使用Apache Flink进行实时数据处理的一个简单例子:

这些高级分析技术和应对策略都证明了异常检测领域的持续活跃性,也彰显了领域内不断求新的挑战。随着技术的不断进步,我们将会看到更多的创新方法被应用到异常检测中,以应对日益复杂的数据环境。