CRSF在多语言中的实现差异:揭秘不同编程范式下的挑战

发布时间: 2024-11-29 22:09:52 阅读量: 12 订阅数: 23

betaflight-crsf-tx-scripts:脚本集,通过CRSF从TX配置Betaflight

参考资源链接:[CRSF数据协议详解:遥控器与ELRS通信的核心技术](https://wenku.csdn.net/doc/3zeya6e17v?spm=1055.2635.3001.10343)

# 1. CSRF攻击的原理与多语言实现的基础

## 1.1 CSRF攻击的原理简析

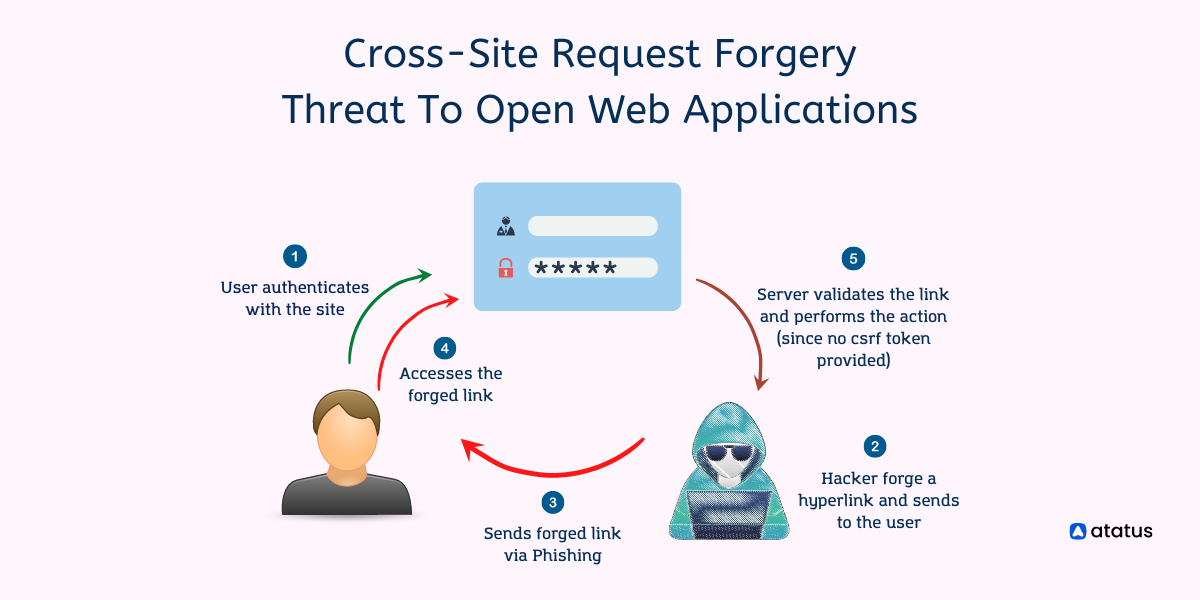

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种常见的网络攻击方式,它利用用户身份的持续性,在用户不知情的情况下诱使用户向服务器发起非预期的请求。攻击者往往通过诱导用户点击链接或打开图片等手段,触发用户的浏览器自动发送请求到目标网站。由于浏览器会携带用户在该网站的认证信息(如Cookies),因此攻击可以成功执行。

## 1.2 CSRF攻击的影响与危害

CSRF攻击对网站的安全性构成严重威胁。它可以被用来修改用户的数据、冒充用户进行交易、转账甚至更改账户设置等。一旦攻击得逞,用户隐私和资金安全将面临巨大风险。因此,了解并实施有效的防护措施对于任何需要用户认证的Web应用来说都是至关重要的。

## 1.3 CSRF攻击的防御基础

CSRF攻击的防御基础涉及多个方面,从HTTP请求头的验证到令牌(token)的生成和校验,都是防御机制的关键组成部分。为了有效抵御CSRF攻击,需要开发者采取一系列安全措施,包括但不限于:确保重要的状态改变请求必须携带验证信息、使用同步令牌模式、添加Referer头验证、CSRF Token验证等。

通过后续章节的详细分析和实践案例,我们将深入探讨在不同编程语言中实现CSRF防护的具体方法和策略。

# 2. CSRF防御在命令式编程语言中的应用

## 2.1 Java与CSRF防范机制

### 2.1.1 Java中的CSRF解决方案

在Java社区中,防范CSRF攻击的一种常见做法是使用CSRF令牌。CSRF令牌是一个随机生成的值,与用户的会话状态绑定,并且在一个请求中被发送到服务器。服务器端会检查这个令牌,确保每个非幂等操作(如表单提交或API请求)都是由合法用户发起的。

具体实现步骤如下:

1. 在用户登录时,服务器生成一个CSRF令牌,并将其存储在用户的会话(session)中。

2. 在生成HTML表单时,将CSRF令牌以隐藏字段的形式嵌入到表单中。

3. 用户提交表单时,将CSRF令牌作为请求的一部分发送到服务器。

4. 服务器接收到请求后,从会话中获取CSRF令牌,并与提交的令牌进行比较。

5. 如果令牌匹配,服务器处理请求;如果不匹配,服务器拒绝请求并返回错误。

在Java中,可以利用Spring Security框架来实现上述机制。Spring Security提供了内置的CSRF保护机制,自动处理CSRF令牌的生成、校验和管理。

### 2.1.2 实践案例分析

让我们通过一个具体的实践案例来了解如何在Spring Boot应用中实现CSRF防护。

#### Java代码示例

```java

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.context.annotation.Bean;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.web.csrf.CsrfFilter;

import org.springframework.web.filter.CharacterEncodingFilter;

@SpringBootApplication

@EnableWebSecurity

public class CsrfApplication extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.addFilterBefore(csrfFilter(), CsrfFilter.class);

}

@Bean

public CharacterEncodingFilter characterEncodingFilter() {

CharacterEncodingFilter filter = new CharacterEncodingFilter();

filter.setEncoding("UTF-8");

filter.setForceEncoding(true);

return filter;

}

private CsrfFilter csrfFilter() {

return new CsrfFilter();

}

public static void main(String[] args) {

SpringApplication.run(CsrfApplication.class, args);

}

}

```

#### 逻辑分析与参数说明

上述代码中,`@EnableWebSecurity`注解启用Spring Security的web安全支持,并且通过继承`WebSecurityConfigurerAdapter`类来配置安全策略。通过`configure`方法,我们定义了允许访问首页和登录页面的路径,并为其他所有请求设置了认证要求。此外,我们还配置了表单登录,并添加了一个`CharacterEncodingFilter`来确保请求以UTF-8编码处理。

该案例中,我们没有直接在代码中看到CSRF令牌的生成和校验逻辑,这是因为Spring Security框架已经为我们提供了这些功能。当用户访问需要认证的URL时,Spring Security会在渲染表单时自动添加CSRF令牌。在用户提交表单时,Spring Security会自动验证CSRF令牌。

### 2.2 C#与CSRF防护策略

#### 2.2.1 C#中的CSRF防护实践

在C#中,防范CSRF攻击的一个有效方式是利用ASP.NET Core提供的中间件功能。ASP.NET Core已经内置了对CSRF的防护,开发者可以通过配置来启用和定制这一功能。

具体步骤如下:

1. 确保已经启用了身份验证中间件。

2. 在`Startup.cs`中配置CSRF保护策略。

3. 在

0

0