CRSF合规性深度分析:确保数据传输合法合规

发布时间: 2024-11-29 23:02:21 阅读量: 26 订阅数: 28

betaflight-crsf-tx-scripts:脚本集,通过CRSF从TX配置Betaflight

参考资源链接:[CRSF数据协议详解:遥控器与ELRS通信的核心技术](https://wenku.csdn.net/doc/3zeya6e17v?spm=1055.2635.3001.10343)

# 1. CRSF合规性基础概念解析

在当今信息化时代,合规性风险管理变得愈发重要,尤其是针对跨站请求伪造(CRSF)攻击的防范。CRSF攻击是网络攻击的一种,攻击者通过诱骗用户在已认证的会话中执行非预期的操作,以此达到非法目的。本章将深入解析CRSF合规性的基础概念,为读者建立起对这一安全领域初步而全面的认识。

## 1.1 CSRF攻击的定义与危害

CRSF(Cross-Site Request Forgery)攻击,又被称为“一键攻击”,攻击者利用用户已认证的身份,无需获取用户信息的情况下,发送请求至受信任的网站,从而引发恶意操作。例如,在用户的浏览器中执行购物、转账或修改设置等行为,严重危害用户的数据安全和财产安全。

## 1.2 合规性的核心原则

合规性意味着遵循相关法律法规、标准和最佳实践,以保护用户数据安全和隐私。CRSF合规性涉及到网络安全、应用开发、用户教育等多个方面,其核心原则包括最小权限原则、数据保护原则、风险评估原则等,目的是在全面识别和评估CRSF攻击风险的基础上,制定有效的防范措施。

## 1.3 实现CRSF合规性的基本方法

实现CRSF合规性的基本方法主要包含技术防护和管理措施。技术上,可以通过令牌系统(例如CSRF token)确保每个请求都是用户意图的直接结果。管理上,需要对开发流程进行规范,确保所有应用都遵循相同的安全标准,并定期对CRSF合规性进行审核和更新,以应对不断变化的安全威胁。

通过这些基础概念的解析,读者将对CRSF合规性的必要性有一个初步了解,并能够理解后续章节中更深层次的讨论和实践案例。

# 2. CRSF合规性理论框架

合规性是企业或组织在内部管理和对外业务中必须遵守的一系列法律法规和行业标准。对于网络安全而言,合规性特指保证信息技术系统的操作和数据处理过程满足相关法律、行业规定和内部政策要求。其中,CRSF(Cross-Site Request Forgery,跨站请求伪造)是网络安全中需要特别关注的一种攻击形式。为了防止CRSF攻击,企业不仅需要应用各种安全技术,更要建立一个完整的合规性理论框架。

## 2.1 合规性标准与法规要求

### 2.1.1 国内外合规性标准概述

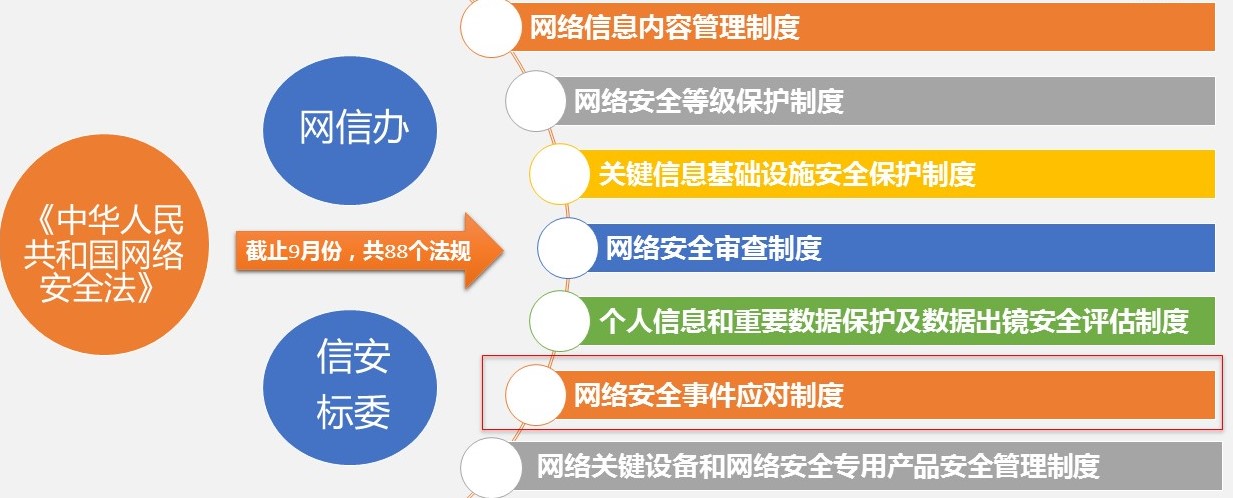

合规性标准是确保企业信息技术应用合法合规的基本要求。国内合规性标准通常由国家相关部门制定,例如《信息安全技术 网络安全等级保护基本要求》等,这些标准为企业提供了具体的技术要求和实施指南。国际上,ISO/IEC 27001提供了信息安全管理的国际标准框架,而PCI DSS(Payment Card Industry Data Security Standard)则是专门针对支付行业的一项重要合规性标准。

在制定与实施合规性标准时,企业需要考虑不同的法规要求,如GDPR(General Data Protection Regulation)对个人信息保护的要求,以及不同国家对数据处理和隐私保护的特定规定。

### 2.1.2 合规性法规的发展趋势与挑战

合规性法规随着技术的发展和风险环境的变化而持续进化。例如,在全球范围内,越来越多的隐私保护法规出现,企业需要适应不断变化的法律环境。这不仅要求企业了解法规的更新,还需要在技术上和操作流程上做出相应的调整。

企业在遵循合规性法规过程中面临的挑战包括:

- **技术更新的速度**:技术日新月异,企业需要不断更新系统,以防止新的安全漏洞出现。

- **合规性标准的国际化**:跨国企业的运营涉及多个国家的法律,合规性标准的国际兼容性成为一大挑战。

- **隐私保护的要求提升**:随着用户对隐私保护意识的增强,企业需要对个人信息采取更加严格的保护措施。

## 2.2 合规性原则与数据传输机制

### 2.2.1 数据传输的合规性原则

数据传输是信息交换过程中最敏感的环节之一,合规性原则旨在确保数据在传输过程中的安全和隐私。这些原则通常包括数据最小化、数据保密性、数据完整性和数据可用性。

为了遵守这些原则,企业需要采用加密技术来保护数据传输的安全,利用访问控制机制来限制对敏感数据的访问。同时,企业还应定期进行数据安全影响评估,以识别潜在的风险并及时采取防范措施。

### 2.2.2 数据加密与身份验证机制

数据加密是防止数据在传输过程中被非法访问和篡改的重要技术手段。当前,常见的加密技术包括SSL/TLS、AES、RSA等。身份验证机制,如多因素认证(MFA),也越来越多地被集成到安全传输流程中以提高安全级别。

企业实施数据加密和身份验证机制时,需要考虑到:

- **加密算法的选择**:根据传输数据的敏感程度选择合适的加密强度和算法。

- **合规性与性能的平衡**:加密操作可能会增加系统负担和降低性能,需要在保证合规性的同时,平衡系统的性能需求。

- **用户体验**:在不牺牲用户体验的前提下,实现严格的数据安全措施。

## 2.3 风险管理与合规性策略

### 2.3.1 合规性风险的识别与评估

合规性风险管理是一个循环过程,首先需要识别出企业可能面临的合规性风险,然后进行评估和定级,最终制定相应的缓解策略。识别风险通常包括对现有业务流程和技术系统的审查,以确定可能违反合规性要求的点。

评估风险时,企业可以采用定量和定性相结合的方法。定量评估关注风险发生的概率和可能造成的经济损失,而定性评估则关注风险对公司声誉、客户关系等方面的影响。

### 2.3.2 制定有效的合规性策略与流程

合规性策略是企业合规性管理的核心,包括预防、检测和响应三个主要组成部分。企业需要建立一套全面的合规性策略,涵

0

0