CRSF数据包详细剖析:掌握结构与传输流程

发布时间: 2024-11-29 22:26:12 阅读量: 17 订阅数: 28

CRSF数据包格式.pdf

参考资源链接:[CRSF数据协议详解:遥控器与ELRS通信的核心技术](https://wenku.csdn.net/doc/3zeya6e17v?spm=1055.2635.3001.10343)

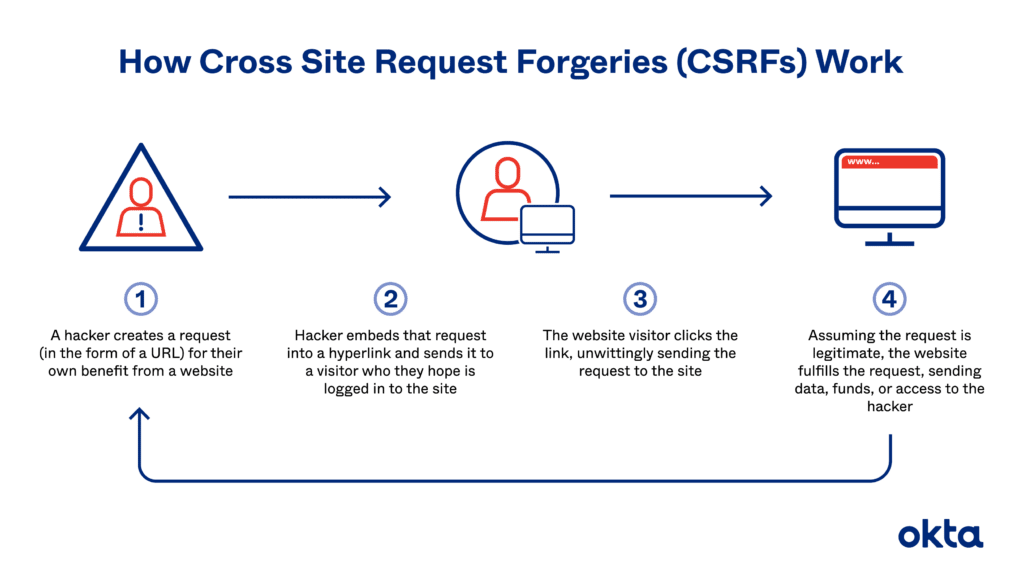

# 1. CSRF攻击基础

在信息安全领域,跨站请求伪造(CSRF)是一种常见的攻击方式,它利用了Web应用中的信任关系,使得攻击者能够迫使已认证用户执行非预期的操作。理解CSRF攻击的基础概念是构建有效防御的第一步。本章节将简要介绍CSRF攻击的工作原理、攻击者的目标以及它对现代Web应用构成的威胁。

## 什么是CSRF攻击?

CSRF攻击是指攻击者借助用户的浏览器,向目标网站发送恶意请求的行为。与跨站脚本攻击(XSS)不同,CSRF侧重于利用合法用户的权限,而不是篡改页面内容或窃取信息。为了成功实施CSRF攻击,攻击者需要诱使用户执行一个预先设计好的操作,例如提交表单、更改密码或进行金钱转账。

## CSRF攻击的目标

CSRF攻击通常目标是那些涉及改变用户状态的操作,如转账、数据修改或任何需要认证的交互。由于这种攻击依赖于用户与目标网站之间的信任关系,因此攻击的成功率相对较高,尤其是当目标网站未能正确实施防御措施时。

## CSRF攻击的风险

CSRF攻击对组织和用户都构成了显著风险。攻击可能导致财产损失、敏感数据泄露、信誉损坏,甚至可能违反法律法规。因此,理解和预防CSRF攻击是维护Web应用安全的重要组成部分。接下来的章节将详细介绍CSRF数据包结构、攻击流程、防御实践和高级攻击技术。

# 2. CSRF数据包结构解析

### 2.1 CSRF数据包的组成元素

CSRF(Cross-Site Request Forgery)攻击是一种常见的网络安全威胁,攻击者利用受害者已认证的会话来执行非预期的操作。CSRF数据包是实现这一攻击的关键载体,它的结构分析对于防御CSRF攻击至关重要。

#### 2.1.1 请求方法和URL

在HTTP协议中,请求方法(如GET、POST)和请求的URL共同定义了请求的目标资源和请求的类型。在CSRF攻击中,攻击者精心构造恶意请求,使得请求看起来对服务器来说是合法的。

```http

POST /api/profile/update HTTP/1.1

Host: example.com

Content-Type: application/x-www-form-urlencoded

```

上述示例中,POST请求方法和`/api/profile/update` URL指明了请求的目标是更新用户资料的API接口。

#### 2.1.2 请求头部字段

请求头部字段提供了关于请求以及客户端的额外信息。例如,`Content-Type`头部字段指明了请求体中数据的格式,而`Authorization`头部字段则可能包含用于认证的令牌或凭证。

```http

Accept: application/json

Cookie: sessionid=123456789

```

在这个例子中,`Accept`头部字段表明客户端接受JSON格式的响应,而`Cookie`头部字段包含了会话标识符,该标识符可能被CSRF攻击利用。

#### 2.1.3 请求体中的数据

请求体包含了发送给服务器的有效负载数据。在CSRF攻击中,请求体可能包含恶意构造的数据,用于在用户不知情的情况下修改数据或执行操作。

```json

{

"username": "attackerVictim",

"email": "hacker@example.com"

}

```

上述JSON数据包可能用于更新受害者的用户名和电子邮件地址,而无需受害者知情或干预。

### 2.2 CSRF数据包中的隐藏字段和令牌

#### 2.2.1 自动填充隐藏字段的机制

现代浏览器可以自动填充表单中的隐藏字段,这可能会被CSRF攻击利用。攻击者可以预测隐藏字段的名称和值,并构造恶意表单,使浏览器自动填充这些隐藏字段,从而发送带有有效负载的请求。

#### 2.2.2 令牌机制的工作原理

为了防御CSRF攻击,许多网站使用了令牌机制。这个令牌是一个秘密值,通常与用户的会话关联,并在每次请求时发送到服务器。如果请求是合法的,服务器能够验证令牌的有效性;如果请求是恶意的,令牌通常会缺失或者不正确。

```html

<input type="hidden" name="csrf_token" value="randomSecretValue">

```

在上例中,隐藏的输入字段`csrf_token`包含了一个随机生成的令牌值`randomSecretValue`,用于验证请求的合法性。

### 2.3 CSRF数据包加密与安全传输

#### 2.3.1 对称加密和非对称加密在CSRF中的应用

为了保护传输中的数据不被窃听或篡改,CSRF数据包有时会使用加密技术。对称加密使用同一个密钥进行加密和解密,而非对称加密使用一对密钥,一个用于加密(公钥),另一个用于解密(私钥)。

```mermaid

graph LR

A[CSRF 数据包] -->|对称加密| B[加密后的数据包]

A -->|非对称加密| C[加密后的数据包]

B -->|传输| D[服务器端]

C -->|传输| D

```

#### 2.3.2 安全套接字层(SSL)和传输层安全(TLS)的作用

SSL(Secure Sockets Layer)和TLS(Transport Layer Security)是用于加密网络通信的协议,它们在CSRF防御中起着关键作用。通过SSL/TLS,可以确保数据在客户端和服务器之间传输过程中的保密性和完整性,防止数据被篡改。

```mermaid

graph LR

A[客户端] -->|SSL

```

0

0