【Python SSL加密基础教程】:10分钟开启你的加密之旅

发布时间: 2024-10-09 16:06:10 阅读量: 137 订阅数: 40

# 1. SSL加密技术简介

在当今数字世界中,数据的安全性成为了人们关注的焦点。SSL(Secure Sockets Layer,安全套接层)加密技术是确保网络通信安全的核心技术之一。SSL通过在客户端和服务器之间建立加密的会话连接,保障传输数据的机密性和完整性,防止数据在互联网上被截取或篡改。

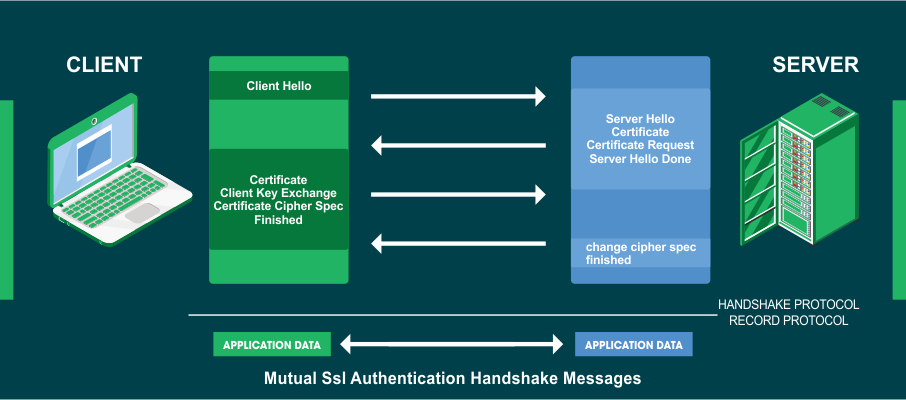

## 1.1 SSL加密技术的工作原理

SSL协议工作在应用层和传输层之间,通过使用公钥基础设施(Public Key Infrastructure,PKI),为网络通信提供了身份验证、数据加密和数据完整性校验的功能。在建立安全连接时,SSL使用非对称加密算法来交换对称加密的密钥,之后的通信则使用对称加密算法以提高效率。

## 1.2 SSL的发展与现状

最初由Netscape公司开发的SSL协议,历经数次升级与改进,形成了SSL 3.0、TLS 1.0、TLS 1.1、TLS 1.2等版本,最终演变为现在广泛使用的TLS(Transport Layer Security,传输层安全)协议。现在人们通常指的是TLS协议,但习惯上仍然称之为SSL。

## 1.3 SSL加密技术的重要性

在数字化转型浪潮下,无论是企业应用还是个人服务,都需要确保数据安全以避免潜在的经济损失和信誉风险。SSL加密技术的运用,不仅保护了用户的隐私,也增强了用户对服务提供商的信任度,是现代互联网不可或缺的安全保障。

在接下来的章节中,我们将详细探讨如何在Python中使用SSL技术,并实现安全的网络通信。

# 2. Python中的SSL模块和库

SSL(Secure Sockets Layer)是一种广泛使用的安全协议,用于在客户端和服务器之间提供加密通信。Python作为一种功能强大的编程语言,提供了丰富的库和模块来支持SSL协议,让开发者可以轻松地在应用程序中实现安全的通信。

## 2.1 Python内置SSL模块使用

Python的内置`ssl`模块提供了一个低级接口,用于将SSL功能集成到网络和套接字应用程序中。它支持客户端和服务器套接字,为TCP/IP连接提供安全性。

### 2.1.1 模块概述和初始化

首先,了解`ssl`模块的基本结构和如何初始化一个SSL上下文是关键的第一步。

```python

import ssl

# 创建一个SSL上下文

context = ssl.create_default_context()

# 创建一个非阻塞的SSL套接字

ssl_sock = context.wrap_socket(socket.socket(socket.AF_INET), server_side=False)

```

这里的`ssl.create_default_context()`函数返回一个新的SSL上下文,它使用Python的默认安全设置。`wrap_socket`方法用于将SSL层包装在普通的套接字上,从而创建一个SSL套接字。

### 2.1.2 使用SSL上下文

通过SSL上下文,可以更灵活地配置SSL套接字的许多参数。

```python

context.verify_mode = ssl.CERT_REQUIRED

context.check_hostname = True

context.load_cert_chain(certfile, keyfile)

```

上面的代码中,`verify_mode`设置为`CERT_REQUIRED`表示验证对端证书是必需的。`check_hostname`可以启用或禁用主机名检查。`load_cert_chain`用于加载服务器证书和密钥文件。

## 2.2 第三方SSL库介绍

虽然Python的内置`ssl`模块已经很强大,但在某些高级用例中,可能需要更多功能或更简单的API。这时,可以借助第三方库如`PyOpenSSL`和`cryptography`。

### 2.2.1 PyOpenSSL库

`PyOpenSSL`是一个完整的OpenSSL封装库,提供了更为丰富的接口来操作SSL对象。

```python

from OpenSSL import SSL

# 创建SSL上下文

ctx = SSL.Context(SSL.SSLv23_METHOD)

# 设置证书和密钥

ctx.use_privatekey_file(keyfile)

ctx.use_certificate_file(certfile)

# 创建并启用SSL层的套接字

ssl_sock = SSL.Connection(ctx, socket.socket(socket.AF_INET))

ssl_sock.setblocking(False)

```

这段代码展示了如何使用`PyOpenSSL`创建一个SSL上下文,并加载证书和密钥。

### 2.2.2 cryptography库

`cryptography`库是一个用于加密和解密的库,提供了许多常用的加密功能。

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

from cryptography.hazmat.primitives.asymmetric import padding

from cryptography.hazmat.primitives import hashes

# 生成密钥对

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

# 保存私钥和公钥

with open('private_key.pem', 'wb') as f:

f.write(private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()

))

with open('public_key.pem', 'wb') as f:

f.write(private_key.public_key().public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

))

```

在这段代码中,我们使用`cryptography`生成了一个RSA私钥和相应的公钥,并将它们保存为PEM格式的文件。

## 2.3 Python中SSL的实用函数

Python的`ssl`模块也提供了许多实用的函数,用于处理SSL连接中的常见任务。

### 2.3.1 创建SSL连接

创建一个SSL连接涉及到客户端和服务器端的建立。这里展示如何使用内置模块创建客户端SSL连接。

```python

import socket

import ssl

# 创建一个TCP/IP套接字

sock = socket.socket(socket.AF_INET)

# 创建SSL上下文

context = ssl.create_default_context()

# 将套接字包装为SSL套接字

ssl_sock = context.wrap_socket(sock, server_hostname='***')

# 连接到服务器

ssl_sock.connect(('***', 443))

# 发送和接收数据

ssl_sock.sendall(b'GET / HTTP/1.1\r\nHost: ***\r\n\r\n')

response = ssl_sock.recv(4096)

```

在这段代码中,我们创建了一个SSL连接到`***`。通过`wrap_socket`方法,我们为普通的TCP套接字添加了SSL层。

### 2.3.2 验证SSL证书

SSL证书验证是确保通信安全的重要环节。以下是如何在Python中进行SSL证书验证的示例。

```python

import ssl

context = ssl.create_default_context()

context.check_hostname = True

context.load_verify_locations('trusted_ca_cert.pem')

try:

with context.wrap_socket(socket.socket(socket.AF_INET), server_hostname='***') as s:

# 连接和通信

pass

except ssl.CertificateError as e:

print(e) # 处理证书错误

```

这段代码展示了如何使用可信CA证书来验证服务器的SSL证书。

### 2.3.3 管理SSL会话

在某些情况下,管理SSL会话可以减少握手的开销,提高通信效率。以下是管理SSL会话的一个简单示例。

```python

import socket

import ssl

import os

# 创建TCP/IP套接字

sock = socket.socket(socket.AF_INET)

sock.bind(('', 0))

# 生成会话标识符

session_id = os.urandom(32)

# 创建SSL上下文

context = ssl.create_default_context()

context.set_session(session_id)

# 包装套接字为SSL套接字

ssl_sock = context.wrap_socket(sock, server_side=True)

# 监听连接

ssl_sock.listen(5)

```

在这段代码中,我们使用`set_session`方法来设置一个会话标识符,这有助于在后续的连接中重用该会话以减少SSL握手的时间。

在下一章节,我们将继续深入探讨如何使用Python实现SSL加密通信,包括如何通过TCP和WebSocket实现安全的数据传输,以及如何进行HTTPS请求处理。

# 3. Python实现SSL加密通信

随着网络安全意识的增强,数据传输加密变得愈发重要。在Python中实现SSL加密通信,可以保证数据在客户端和服务器之间传输的安全性。本章将详细介绍如何使用Python通过SSL进行TCP通信、HTTPS请求以及WebSocket连接。

## 3.1 使用SSL进行TCP通信

传输控制协议(TCP)是一种面向连接的、可靠的、基于字节流的传输层通信协议。在需要确保数据传输安全的场景中,使用SSL加密TCP连接是一种常见做法。

### 3.1.1 SSL客户端的实现

为了实现一个SSL客户端,我们可以使用Python的`ssl`模块来包装底层的socket连接。以下是实现SSL客户端的基础代码:

```python

import socket

import ssl

def create_ssl_context():

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

# 如果服务器需要验证客户端证书,取消下面这行的注释。

# context.load_cert_chain(certfile='path_to_client_cert', keyfile='path_to_client_key')

return context

def ssl_connect_to_server(host, port):

context = create_ssl_context()

with socket.create_connection((host, port)) as sock:

with context.wrap_socket(sock, server_hostname=host) as ssock:

ssock.sendall(b"Hello, Server!")

data = ssock.recv(1024)

print("Received from server:", data)

if __name__ == "__main__":

ssl_connect_to_server('***', 443)

```

这段代码创建了一个SSL上下文,并用其包装了客户端socket连接。`ssl_connect_to_server`函数尝试连接到指定的主机和端口,并发送一条消息。服务器响应后,将打印出接收到的数据。

### 3.1.2 SSL服务器的实现

SSL服务器的实现稍微复杂一些,因为它需要处理客户端证书验证和会话管理。以下是一个简单的SSL服务器实现示例:

```python

import socket

import ssl

def create_ssl_context():

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile='path_to_server_cert', keyfile='path_to_server_key')

return context

def ssl_server():

context = create_ssl_context()

with socket.socket(socket.AF_INET, socket.SOCK_STREAM) as sock:

sock.bind(('localhost', 8443))

sock.listen(5)

with context.wrap_socket(sock, server_side=True) as ssock:

conn, addr = ssock.accept()

with conn:

print('Connected by', addr)

while True:

data = conn.recv(1024)

if not data:

break

conn.sendall(data)

if __name__ == "__main__":

ssl_server()

```

此代码段创建了一个SSL上下文,并用它包装了服务器socket。服务器绑定到`localhost`的8443端口,并等待连接。当连接建立后,它接收来自客户端的数据,并将其原样发送回去。

## 3.2 使用SSL进行HTTPS请求

超文本传输协议安全版(HTTPS)是HTTP协议的安全版本,它通过SSL/TLS协议提供加密传输。在Python中,可以使用`requests`和`urllib`这样的库来发送HTTPS请求。

### 3.2.1 通过requests库使用HTTPS

`requests`库是Python中最流行的HTTP客户端之一。使用`requests`库发送HTTPS请求非常简单。以下是代码示例:

```python

import requests

def send_https_request(url):

response = requests.get(url, verify=True)

print(response.text)

if __name__ == "__main__":

send_https_request('***')

```

在这段代码中,`requests.get()`方法用于发送GET请求到指定的URL。参数`verify=True`表示请求会验证SSL证书的有效性。

### 3.2.2 使用urllib库进行HTTPS请求

`urllib`是Python的标准库,它包含一组用于操作URL的功能。以下是使用`urllib`库进行HTTPS请求的代码示例:

```python

import urllib.request

def send_https_request_with_urllib(url):

response = urllib.request.urlopen(url)

data = response.read()

print(data.decode())

if __name__ == "__main__":

send_https_request_with_urllib('***')

```

这段代码使用`urlopen`方法发送一个HTTPS请求,并打印出返回的数据。默认情况下,`urlopen`会验证SSL证书。

## 3.3 使用SSL进行WebSocket连接

WebSocket是一种网络通信协议,它提供全双工通信渠道。当需要加密WebSocket通信时,可以使用SSL来确保连接安全。

### 3.3.1 使用SSL的WebSocket客户端

要使用SSL进行WebSocket连接,可以使用`websocket-client`库。以下是示例代码:

```python

from websocket import create_connection

def ssl_websocket_client(url):

ws = create_connection(url, sslopt={'cert_reqs': ssl.CERT_NONE})

ws.send('Hello, Server!')

result = ws.recv()

print("Received:", result)

ws.close()

if __name__ == "__main__":

ssl_websocket_client('wss://***/websocket')

```

在此代码中,`create_connection`函数创建了一个SSL WebSocket连接。`sslopt`参数配置了SSL选项,这里设置`cert_reqs`为`ssl.CERT_NONE`表示不验证服务器证书,这在测试环境中可以使用,但在生产环境中应始终验证证书。

### 3.3.2 使用SSL的WebSocket服务器端

创建一个SSL WebSocket服务器端要使用一个支持WebSocket的网络库,比如`autobahn`,并结合`Twisted`网络框架。以下是示例代码:

```***

***isted.websocket import WebSocketServerProtocol, WebSocketServerFactory

class MyServerProtocol(WebSocketServerProtocol):

def onOpen(self):

print("Client connected")

def onMessage(self, payload, isBinary):

self.sendMessage(payload, isBinary)

def onClose(self, wasClean, code, reason):

print("WebSocket connection closed")

def main():

factory = WebSocketServerFactory()

factory.protocol = MyServerProtocol

factory.setProtocolOptions(ssl=True, sslCert="path_to_server_cert", sslKey="path_to_server_key")

factory.listen(8080)

from twisted.internet import reactor

reactor.run()

if __name__ == "__main__":

main()

```

这个简单的WebSocket服务器使用`autobahn`和`Twisted`来监听端口8080上的连接请求,并对客户端发送的消息进行回显。

通过这些示例,可以看出在Python中实现SSL加密通信涉及到的各种技术和策略。无论是基于TCP还是HTTPS、WebSocket,使用SSL确保数据传输的安全性都是一个重要的考虑点。在接下来的章节中,我们将讨论如何在Python中对SSL进行调试,以及如何解决在SSL通信中可能遇到的常见问题。

# 4. SSL在Python中的调试和常见问题解决

## 4.1 SSL调试技巧

### 4.1.1 日志记录与分析

调试SSL相关问题时,合理地利用日志记录可以极大地帮助开发者快速定位问题所在。在Python中,可以借助`logging`模块来记录SSL通信的详细信息。通过设置适当的日志级别,可以捕获到SSL握手过程中的关键信息,包括加密套件的选择、证书的验证以及密钥交换的细节等。

```python

import logging

import ssl

logging.basicConfig(level=logging.DEBUG)

context = ssl.create_default_context()

with context.wrap_socket(sock, server_hostname='***') as ssock:

logging.debug("SSL handshake completed")

# 进行通信

```

在上述代码中,我们通过设置日志级别为`DEBUG`,并记录了SSL握手完成的信息。这样的日志可以帮助开发者理解SSL连接建立的整个过程,并在出现问题时提供有用的线索。

### 4.1.2 使用工具检测SSL连接

除了利用Python内置的日志功能外,还可以使用专业的网络工具来检测SSL连接的状态。常用的工具包括`openssl`命令行工具、Wireshark以及在线的SSL检查服务(如`SSL Labs`)等。这些工具可以帮助开发者从外部视角观察和分析SSL连接,检查加密套件的兼容性、证书链的完整性和过期情况等。

在使用`openssl`进行调试时,可以执行如下命令来检查证书信息:

```shell

openssl s_***:443

```

## 4.2 SSL常见错误及其解决方法

### 4.2.1 错误代码和异常处理

在进行SSL通信时,可能会遇到各种异常,这些异常通常会以错误代码的形式呈现。在Python中,可以通过捕获异常并分析其错误代码来定位问题。例如,`ssl.SSLError`是一个常见的异常,其内部包含了特定的错误代码和消息。

```python

try:

context = ssl.create_default_context()

with context.wrap_socket(sock, server_hostname='***') as ssock:

# 进行通信

except ssl.SSLError as e:

print(f"SSL Error: {e.errno}")

print(f"Error message: {e.reason}")

```

### 4.2.2 证书错误和过期处理

证书错误是SSL调试过程中常见的问题之一。这可能是由于不信任的CA签发、证书链不完整或证书过期等原因导致的。在遇到证书错误时,应该首先确认CA的可信性,检查证书链是否完整,以及证书是否在有效期内。

在Python中,可以通过设置`verify_mode`和`cert_reqs`参数来控制证书的验证方式。如果是在测试环境中,可以暂时关闭证书验证(不推荐在生产环境中使用):

```python

context = ssl.create_default_context()

context.check_hostname = False

context.verify_mode = ssl.CERT_NONE

```

但在生产环境中,关闭证书验证会引入严重的安全风险,应确保所有的证书都是有效的,并且由受信任的CA签发。

## 4.3 提升SSL通信安全性

### 4.3.1 选择合适的加密套件

加密套件的选择对SSL通信的安全性至关重要。在Python中,可以使用`ssl`模块的`PROTOCOL_TLS`等参数来控制客户端和服务器支持的加密套件。推荐选择具有强加密能力和良好前向保密特性的加密套件。

```python

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.options |= ssl.OP_NO_SSLv2

context.options |= ssl.OP_NO_SSLv3

context.options |= ssl.OP_NO_TLSv1

context.options |= ssl.OP_NO_TLSv1_1

context.set_ciphers("ECDHE+AESGCM:ECDHE+CHACHA20:DHE+AESGCM:DHE+CHACHA20")

```

在上述代码中,我们通过`set_ciphers`方法限制了只使用具有强加密算法的套件,并且禁用了所有旧版本的TLS协议。

### 4.3.2 安全配置最佳实践

除了选择合适的加密套件外,还需要遵循安全配置的最佳实践。这包括禁用不安全的密码套件、使用HSTS(HTTP严格传输安全)等。在Python应用中,应该确保服务器不接受NULL加密、弱密钥交换算法以及MAC算法。

```python

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile='path/to/certificate.pem', keyfile='path/to/private.key')

context.set_ciphers('ECDHE:!COMPLEMENTOFDEFAULT:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!PSK:!SRP:!DSS')

context.options &= ~ssl.OP_NO_TLSv1_2 # 允许TLSv1.2

```

在上述代码中,通过`load_cert_chain`加载了证书和私钥,并使用`set_ciphers`方法设置了只使用强加密套件的白名单。这样配置有助于确保SSL通信的安全性,防止诸如POODLE、BEAST等已知的攻击方法。

通过上述章节的内容,读者应该能够掌握在Python中调试SSL通信的基本技巧,了解常见的SSL错误及其解决方法,并能够根据安全最佳实践来提升SSL通信的安全性。在实践中,开发者应当结合具体的应用场景和业务需求,不断地调整和优化SSL配置,以达到既安全又高效的通信效果。

# 5. Python SSL加密项目的实战案例

## 5.1 构建一个安全的Web服务器

### 5.1.1 使用Flask和SSL构建HTTPS服务

在互联网日益增长的今天,构建一个安全的Web服务器已成为保护数据传输和用户隐私的基本要求。HTTPS服务是通过在HTTP基础上增加SSL/TLS加密层实现的,确保数据传输的安全性。Python中的Flask微框架结合SSL可以迅速搭建起安全的Web服务。

首先,确保你已经有了SSL证书,通常这是一个由证书颁发机构(CA)签名的 `.crt` 文件。如果没有,可以使用自签名证书或通过免费的CA,如Let's Encrypt获得。

以下是一个简单的Flask应用程序,使用SSL证书运行HTTPS服务的示例代码:

```python

from flask import Flask

import ssl

app = Flask(__name__)

@app.route('/')

def hello_world():

return 'Hello, World!'

if __name__ == '__main__':

# 使用SSL证书运行应用

app.run(

host='*.*.*.*',

port=443,

ssl_context=('path/to/your/certificate.crt', 'path/to/your/private.key')

)

```

这段代码会在443端口(默认的HTTPS端口)启动Flask应用,并加载指定路径的SSL证书和私钥。确保证书和私钥文件路径正确,否则会引发错误。

### 5.1.2 配置SSL和证书自动化

在生产环境中,证书的管理和自动化更新是关键。手动更新证书既繁琐也可能引入安全漏洞。幸运的是,可以通过Let's Encrypt提供的免费证书来实现自动化更新。

首先,安装Certbot,这是一个用于自动获取和配置Let's Encrypt证书的工具:

```bash

pip install certbot

```

然后,使用Certbot自动配置Nginx或Apache等Web服务器。如果你使用的是Flask和Gunicorn,可以运行如下命令来生成证书并配置SSL:

```***

certbot --nginx

```

在Flask项目中集成Certbot生成的证书需要指定路径,并且定期使用Certbot更新证书。可以设置一个cron作业定期运行`certbot renew`命令。

自动化更新证书可以极大简化运维工作,并减少因证书过期而导致的中断风险。

## 5.2 实现客户端SSL认证和授权

### 5.2.1 创建SSL客户端证书

客户端SSL认证是一种双向认证方法,既验证服务器也验证客户端。要创建客户端证书,可以使用OpenSSL工具。

以下是创建客户端密钥和证书请求(CSR)的命令:

```bash

openssl genrsa -out client.key 2048

openssl req -new -key client.key -out client.csr -subj "/CN=ClientName"

```

生成CSR后,需要将它发送给CA以获取签名的客户端证书。这一步骤涉及到与CA的交互,他们将验证你的CSR,并签发证书。

一旦获得CA签发的证书,结合密钥和证书,你就可以使用Python应用中的客户端SSL认证了。

### 5.2.2 在Python应用中使用客户端证书

在Python应用中使用客户端证书,比如在进行API请求时,你可以使用`requests`库来实现:

```python

import requests

response = requests.get(

'***',

cert=('/path/to/client.crt', '/path/to/client.key')

)

```

在这段代码中,我们通过`cert`参数传递了客户端证书和密钥的路径。这告诉`requests`库使用这些证书与服务器进行安全通信。

## 5.3 使用Python进行SSL性能优化

### 5.3.1 分析SSL对性能的影响

SSL的加密和解密过程会对服务器性能产生一定影响。在高流量的Web服务器上,这一影响可能尤为显著。为了分析SSL对性能的影响,我们可以使用如ApacheBench(ab)这样的工具来测试服务器的响应时间和吞吐量。

以下是使用ab测试HTTPS性能的一个示例命令:

```bash

ab -n 1000 -c 10 ***

```

这个命令会向服务器发起1000次请求,每次10个并发连接,并显示包括请求/秒和平均请求时间在内的统计信息。这有助于我们了解SSL是否成为服务器性能的瓶颈。

### 5.3.2 优化SSL设置以提高效率

优化SSL性能可以从多个角度入手,比如使用更快的加密算法、提高SSL会话缓存和调整TLS版本。

- **选择合适的加密套件**:可以通过限制使用速度更快的加密套件来提高效率。

- **SSL会话缓存**:SSL会话缓存可以避免为每个连接重新进行密钥交换。在服务器配置中设置`SSLSessionCache`和`SSLSessionCacheTimeout`。

- **TLS版本控制**:确保服务器只支持当前最新的TLS版本,如TLS 1.3,以利用其改进的安全特性和性能优势。

在Python中,可以使用`ssl`模块来配置SSL上下文,优化连接的性能:

```python

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.options |= ssl.OP_NO_SSLv2

context.options |= ssl.OP_NO_SSLv3

context.options |= ssl.OP_NO_TLSv1

context.options |= ssl.OP_NO_TLSv1_1

context.load_cert_chain(certfile='path/to/server.crt', keyfile='path/to/server.key')

```

通过以上配置,可以确保Python应用使用了最优的SSL/TLS设置。

通过以上分析和优化,可以显著提高Python SSL加密项目的性能和安全性。

0

0