Python与OpenSSL深入合作:打造高性能SSL应用全攻略

发布时间: 2024-10-09 16:38:14 阅读量: 151 订阅数: 43

# 1. Python与OpenSSL基础介绍

在当今信息安全日益重要的时代,Python作为一门流行且功能强大的编程语言,其与OpenSSL库的结合为实现各种安全通信提供了极大的便利。OpenSSL是一个开放源代码的软件库,用于加密通信协议,广泛应用于各种网络服务。而在Python中集成OpenSSL,让开发者能够轻松实现SSL/TLS协议,保障数据传输的安全性。本章节将从Python与OpenSSL的基础开始,为读者逐步揭开其神秘面纱,带您进入一个安全编程的新世界。首先,我们会了解Python和OpenSSL的联系,然后讲解OpenSSL库的基本使用,最后展示如何在Python项目中引入OpenSSL,为后续章节中深入SSL协议和性能优化打下坚实的基础。

# 2. 深入理解SSL协议

### 2.1 SSL协议的工作原理

#### 2.1.1 SSL握手过程详解

SSL(Secure Sockets Layer)协议是建立在传输层与应用层之间的一层安全通信协议,用于加密传输数据,确保通信双方身份的验证,以及数据的完整性和保密性。SSL握手是整个SSL协议中最关键的过程,它确立了客户端和服务器之间的加密通信参数。

SSL握手过程可以概括为以下步骤:

1. **客户端Hello**:客户端发起连接请求,发送客户端支持的SSL版本和加密算法列表给服务器。

2. **服务器Hello**:服务器选择一个双方都支持的SSL版本和加密算法,然后向客户端发送服务器证书,以证明服务器的身份。

3. **密钥交换**:客户端验证服务器证书的有效性,然后利用证书中提供的公钥加密一个随机生成的对称密钥,并发送给服务器。

4. **服务器验证**:服务器用自己的私钥解密得到对称密钥,并向客户端发送一个握手完成消息。

5. **客户端确认**:客户端确认服务器身份无误,并且握手过程没有被篡改后,向服务器发送另一个握手完成消息。

握手完成后,客户端和服务器进入加密通信状态,使用之前交换的对称密钥进行数据的加密和解密。

以下是一个简化的代码示例,展示了在Python中使用`ssl`模块创建SSL上下文的基本步骤:

```python

import ssl

import socket

# 创建一个SSL上下文

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

# 创建socket连接

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# 将socket包装在SSL上下文中,创建安全连接

ssock = context.wrap_socket(sock, server_hostname='***')

# 进行SSL握手,开始加密通信

ssock.connect(('***', 443))

```

在这个过程中,`ssl.create_default_context()`方法会根据当前最佳的安全实践创建一个SSL上下文。这个上下文中包含了用于握手的默认参数,如加密算法和SSL/TLS版本等。当使用`wrap_socket()`方法包装套接字时,SSL握手便会自动开始。

#### 2.1.2 数据加密和解密机制

在SSL握手完成后,客户端和服务器开始传输加密后的数据。加密机制通常采用对称加密,即使用同一个密钥进行数据的加密和解密。由于密钥在握手过程中已经被安全地交换给双方,因此接下来的数据传输可以利用这个密钥进行加密处理。

数据加密和解密过程大致如下:

- **加密**:当应用程序(客户端或服务器)准备发送数据时,数据会先被分割成合适大小的数据块,然后使用对称密钥和选定的加密算法进行加密。加密后的数据块将通过SSL连接发送给对方。

- **解密**:接收方收到加密数据后,使用相同的对称密钥和算法对数据进行解密,恢复原始数据内容,然后传递给上层应用程序。

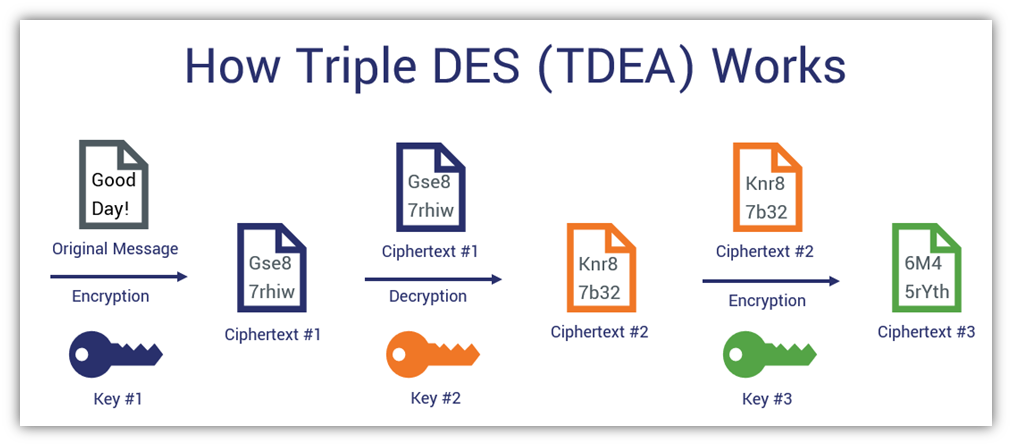

在对称加密过程中,选择合适的加密算法非常关键,因为不同的算法提供了不同级别的安全性。常见的对称加密算法有AES(高级加密标准)、DES(数据加密标准)和3DES(三重数据加密算法)等。

对称加密的一个挑战是如何安全地交换密钥。SSL协议中密钥交换机制的引入,如前文提到的使用非对称加密算法(如RSA)交换对称密钥,确保了密钥的安全传递。

在实际应用中,对称加密和非对称加密通常结合使用:通过非对称加密安全地交换对称密钥,然后使用对称密钥进行高效的数据传输加密。

### 2.2 SSL证书和密钥管理

#### 2.2.1 证书的生成和安装

SSL证书是数字证书的一种,用于在网络上验证身份,并建立加密连接。证书通常由证书颁发机构(Certificate Authority, CA)签发。一个典型的证书包含了公钥、证书主体信息(如域名)、有效期等数据,并通过CA的私钥签名以证明其有效性。

生成SSL证书涉及到一系列步骤,这通常包括:

1. **生成密钥对**:首先需要生成一对密钥,一个私钥和一个公钥。私钥需要保密,而公钥则会被包含在证书中。

2. **创建证书签名请求(CSR)**:使用私钥生成CSR,并提交给CA。CSR中包含公钥和一些证书主体信息。

3. **CA签发证书**:CA验证CSR中的信息,并利用其私钥对证书签名,然后将签名的证书返回给请求者。

4. **安装证书**:将CA签发的证书安装到需要使用SSL的服务器上。

以下是一个生成自签名证书的示例:

```bash

# 生成RSA密钥对

openssl genpkey -algorithm RSA -out private.key -pkeyopt rsa_keygen_bits:2048

# 创建证书签名请求(CSR)

openssl req -new -key private.key -out server.csr \

-subj "/C=US/ST=California/L=San Francisco/O=Example Company/OU=IT Department/CN=***"

# 使用私钥和CSR生成自签名证书

openssl x509 -req -days 365 -in server.csr -signkey private.key -out server.crt

```

在此过程中,`openssl genpkey`用于生成密钥对;`openssl req`命令用于创建CSR;最后,`openssl x509`用于生成自签名证书。这个过程也可以通过自动化脚本或使用证书管理工具完成。

安装证书通常意味着将证书文件放置在服务器的配置目录中,以及在服务器软件(如Apache、Nginx)中配置SSL相关参数。

#### 2.2.2 密钥的存储和管理策略

密钥的安全存储是确保整个SSL证书系统安全的关键一环。不当的密钥存储可能带来严重的安全风险,比如密钥泄露。因此,需要有完善的密钥管理策略和实践:

1. **安全存储**:私钥应存储在安全的地方,如硬件安全模块(HSM)或使用加密的文件系统。它们应被赋予严格的访问权限,只有授权的系统组件才能访问私钥。

2. **访问控制**:实施最小权限原则,确保只有必要的服务或用户能够访问密钥。例如,在Linux系统中,可以使用`chmod`命令调整密钥文件的权限。

3. **密钥轮换**:定期更换密钥是一种良好的安全实践。密钥轮换可以减少密钥被破解的风险,减少由于密钥泄露带来的潜在损害。

4. **备份与恢复**:对密钥进行定期备份,并确保在需要时可以安全地恢复。备份应该同样遵循安全存储的原则。

5. **自动化管理**:使用密钥管理系统(KMS)或证书管理系统来自动化密钥的生命周期管理,包括密钥的生成、分发、轮换、撤销和销毁。

以下是一个示例代码,展示了如何在Python中安全地加载和使用SSL证书:

```python

import ssl

import socket

# 加载私钥和证书

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile='server.crt', keyfile='private.key')

# 创建socket连接并包装为SSL套接字

ssock = context.wrap_socket(socket.socket(socket.AF_INET), server_hostname='***')

# 开始SSL握手和通信

ssock.connect(('***', 443))

```

在这个例子中,`load_cert_chain()`方法用于加载证书链和私钥。服务器会使用这些证书进行SSL握手,以此证明服务器的身份,并安全地与客户端进行加密通信。

### 2.3 SSL协议的常见问题及解决方案

#### 2.3.1 SSL/TLS版本兼容性问题

SSL协议经过多年的演变,产生了多个版本,包括SSLv2、SSLv3、TLSv1.0、TLSv1.1、TLSv1.2、TLSv1.3等。随着新版本的出现,一些旧版本由于设计上的缺陷和安全漏洞逐渐被淘汰。例如,SSLv2和SSLv3由于严重的安全问题已经不再使用。TLSv1.0和TLSv1.1也因为被发现的安全缺陷而逐渐被弃用。

为了保证最佳的安全性,建议禁用旧版本的SSL/TLS协议,并只启用最新的安全版本,如TLSv1.2或TLSv1.3。这可以通过服务器配置来实现,限制客户端只能使用安全的协议版本进行通信。

在服务器配置中,可以明确指定允许的SSL/TLS版本,例如,在Apache中可以使用如下配置:

```apache

SSLProtocol all -SSLv2 -SSLv3 -TLSv1 -TLSv1.1

SSLHonorCipherOrder

```

0

0