Python SSL客户端认证:提升服务安全的5大步骤

发布时间: 2024-10-09 17:18:27 阅读量: 27 订阅数: 43

# 1. SSL客户端认证基础和重要性

SSL客户端认证是一种网络安全机制,它通过使用数字证书来验证客户端的身份。这种认证方式不仅确保了服务器的安全性,也增加了通信双方的信任度。在当今多变的网络环境中,客户端认证变得越来越重要,它能够有效防止未授权访问,保护数据在传输过程中不被篡改。

## 1.1 安全通信的必要条件

网络安全是构建现代信息系统的基石之一。SSL客户端认证为客户端与服务器之间的安全通信提供了一个必要条件。当一个客户端试图通过SSL协议访问服务器时,服务器会要求客户端出示一个证书,这个证书包含了客户端的身份信息,经过权威证书颁发机构(CA)签名。这个过程不仅验证了证书的有效性,也验证了客户端的实际身份。

## 1.2 客户端认证的作用

客户端认证的作用主要体现在以下几个方面:

- **身份验证**:客户端证书提供了一种方式,可以唯一地识别用户或系统。

- **访问控制**:服务器可以根据客户端证书的信息来决定是否允许访问特定资源。

- **数据完整性和机密性**:客户端证书与SSL/TLS协议结合使用可以确保数据传输的完整性和机密性。

在下一章节中,我们将深入探讨在Python中实现SSL客户端认证的理论基础和具体的实践步骤。

# 2. Python中的SSL客户端认证实现

## 2.1 SSL客户端认证的理论基础

### 2.1.1 SSL协议的工作原理

安全套接层(SSL)协议是为网络通信提供安全及数据完整性的一种安全协议。SSL在应用层与传输层之间提供了一个独立的加密层,确保了传输数据的保密性和完整性。SSL协议主要使用公钥和私钥技术来加密数据,并在客户端和服务器之间交换密钥。当SSL客户端认证被启用时,它确保服务器可以验证客户端的身份,这是双向认证的一部分,增加了通信双方的安全性。

SSL协议的握手过程涉及以下几个关键步骤:

- 客户端发送“hello”消息给服务器,包含客户端支持的加密算法列表和随机数。

- 服务器响应“hello”消息,并选择一个加密算法,发送服务器证书和另一个随机数。

- 客户端验证服务器证书的有效性,提取服务器公钥,并生成第三个随机数(pre-master secret)。

- 客户端使用服务器的公钥加密pre-master secret,并发送给服务器。

- 客户端和服务器各自使用三个随机数和密钥派生函数生成主密钥(master secret)。

- 客户端和服务器用主密钥加密通信数据,确保后续通信的保密性。

客户端认证在SSL握手的后续阶段进行。在成功完成服务器认证后,服务器可以要求客户端发送其证书,以便验证客户端的身份。客户端证书通常由受信任的证书颁发机构(CA)签发,包含了公钥和客户端的身份信息。

### 2.1.2 客户端认证的作用和必要性

客户端认证在需要额外身份验证的场景中极为关键。例如,在金融服务、企业内网、远程办公和政府机构中,确保只有授权用户可以访问敏感信息和资源是非常重要的。客户端证书作为身份凭证,比传统的用户名和密码方式提供了更强的安全保证。即使密码被破解,没有合法的客户端证书,攻击者也无法成功进行身份验证。

客户端证书的必要性体现在以下几个方面:

- **防止未授权访问**:只有持有有效客户端证书的用户才能被服务器接受。

- **审计和记录**:客户端证书的使用可以被服务器记录在案,用于后续的审计和监控。

- **增强安全层次**:结合其他安全措施,客户端认证可以大幅提升系统整体的安全性。

- **防止中间人攻击**:在双向认证的场景中,客户端证书可以帮助防御中间人攻击,因为攻击者无法提供有效的客户端证书。

## 2.2 Python SSL客户端认证的实践步骤

### 2.2.1 配置SSL上下文

SSL上下文配置是实现SSL客户端认证的关键步骤之一。在Python中,SSL上下文通过`ssl`模块的`SSLContext`类来创建和配置。该类负责加载证书、设置密码、配置各种SSL选项和行为。下面是如何创建和配置SSL上下文的步骤:

```python

import ssl

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile="server.pem", keyfile="server.key") # 加载服务器证书和密钥

context.load_verify_locations(cafile="ca.pem") # 加载受信任的CA证书

context.verify_mode = ssl.CERT_REQUIRED # 设置验证模式为必需

context.check_hostname = True # 如果服务器证书中包含主机名,则启用主机名检查

```

### 2.2.2 创建SSL连接和握手

创建SSL连接涉及到在TCP套接字上应用SSL上下文,并进行SSL握手。在此过程中,客户端证书将被发送给服务器,以便服务器进行验证。以下是如何在Python中创建SSL连接的示例代码:

```python

import socket

# 创建一个TCP/IP套接字

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# 应用SSL上下文

ssl_sock = context.wrap_socket(sock, server_side=False)

# 连接到服务器

ssl_sock.connect(('***', 443))

# 与服务器完成SSL握手

ssl_sock.do_handshake()

```

### 2.2.3 验证客户端证书

服务器端需要检查客户端证书的有效性。这通常通过SSL上下文的`verify_callback`函数实现,该函数会在服务器验证客户端证书时被调用。以下是一个简单的客户端证书验证回调函数示例:

```python

def verify_callback(conn, cert, errnum, errdepth, ok):

if not ok:

print("证书验证失败: ", errnum, errdepth)

return False

print("证书验证成功")

return True

context.verify_mode = ssl.CERT_OPTIONAL

context.load_verify_locations('ca.pem')

context.verify_flags = ssl.VERIFY_CRL_CHECK_LEAF

context.check_hostname = True

context.getpeercert = getpeercert

context.verify_callback = verify_callback

```

## 2.3 Python SSL客户端认证高级配置与管理

### 2.3.1 配置CA证书和客户端证书

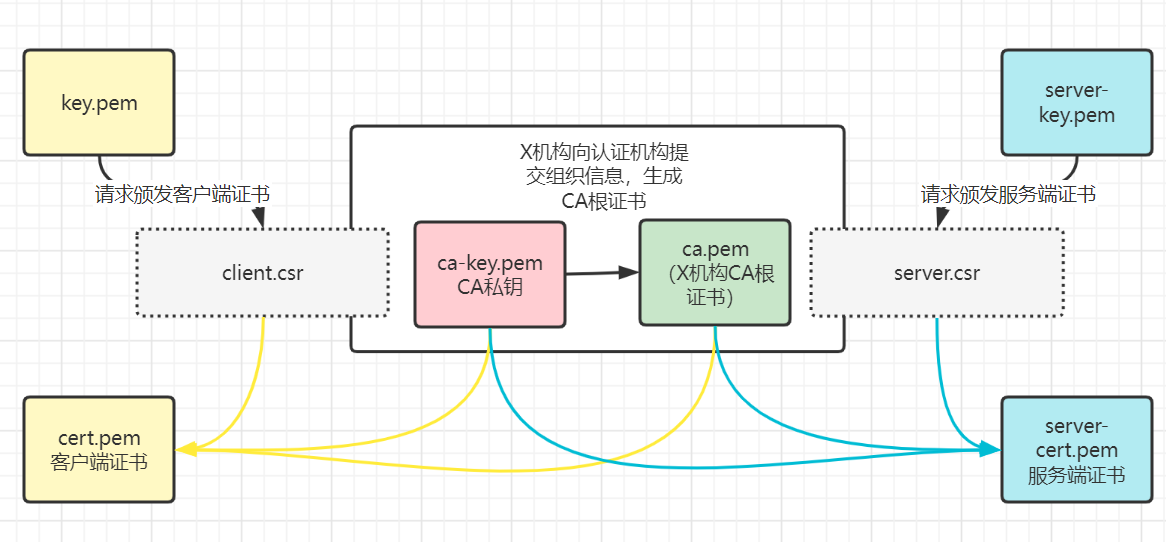

#### *.*.*.* 生成自签名CA证书

自签名CA证书是自建证书体系的起点,用于签名服务器和客户端证书。使用OpenSSL可以方便地生成CA证书,以下是生成CA证书的步骤:

```bash

openssl req -new -x509 -keyout ca.key -out ca.pem -days 365

```

#### *.*.*.* 为客户端创建证书请求

客户端证书请求是客户端证书颁发的前提,证书请求中包含了客户端的身份信息:

```bash

openssl req -new -key client.key -out client.csr

```

### 2.3.2 使用OpenSSL工具管理证书

#### *.*.*.* OpenSSL的基本使用

OpenSSL是一个强大的密码库,提供了命令行工具来创建和管理证书,下面是使用OpenSSL生成自签名证书的命令示例:

```bash

openssl x509 -req -days 365 -in client.csr -CA ca.pem -CAkey ca.key -set_serial 01 -out client.crt

```

#### *.*.*.* 证书的验证和吊销

证书的有效性需要定期验证,OpenSSL提供了证书吊销列表(CRL)和在线证书状态协议(OCSP)等机制来管理证书的吊销。以下是创建CRL的步骤:

```***

***f

```

### 2.3.3 处理证书验证失败的情况

#### *.*.*.* 常见证书错误和解决方法

常见的证书错误包括证书过期、证书吊销、证书名称不匹配等。解决这些问题通常涉及更新证书、更新CRL或检查证书配置。例如,当遇到证书名称不匹配的错误时,可以检查服务器证书中的Subject Alternative Name字段是否包含了正确的主机名。

#### *.*.*.* 编写自定义的证书验证回调

自定义证书验证回调可以在证书验证过程中加入更

0

0