Vue项目的安全性与防护策略

发布时间: 2024-05-01 14:40:38 阅读量: 113 订阅数: 50

# 1.1 Vue项目安全概述

Vue.js是一个流行的前端框架,用于构建交互式和动态的Web应用程序。然而,与任何软件一样,Vue项目也容易受到各种安全威胁。因此,了解Vue项目的安全风险并采取适当的措施来保护它们至关重要。

本文档旨在提供Vue项目安全概述,涵盖常见威胁、防护策略和最佳实践。通过遵循本文档中的指南,开发人员可以提高Vue应用程序的安全性,保护用户数据并维护应用程序的完整性。

# 2. Vue项目安全威胁与防护策略

### 2.1 跨站脚本攻击(XSS)

#### 2.1.1 XSS的原理和危害

跨站脚本攻击(XSS)是一种网络攻击,攻击者通过在Web应用程序中注入恶意脚本,从而控制受害者的浏览器并执行任意代码。XSS攻击可用于窃取敏感信息(如cookie、会话ID)、重定向用户到恶意网站或传播恶意软件。

#### 2.1.2 XSS的防护策略

* **输入验证和过滤:**对用户输入进行严格验证和过滤,防止恶意脚本注入。

* **输出编码和转义:**对输出数据进行编码或转义,防止浏览器将其解释为脚本。

* **使用HTTP安全头:**设置HTTP安全头,如X-XSS-Protection和Content-Security-Policy,限制浏览器执行恶意脚本。

* **使用内容安全策略(CSP):**CSP允许管理员指定哪些来源的脚本可以加载和执行,从而限制恶意脚本的执行。

### 2.2 注入攻击

#### 2.2.1 注入攻击的原理和危害

注入攻击是一种网络攻击,攻击者通过在输入字段中注入恶意查询,从而绕过应用程序的验证和授权机制,执行任意SQL或命令。注入攻击可用于窃取敏感数据、修改数据库内容或执行任意系统命令。

#### 2.2.2 注入攻击的防护策略

* **使用参数化查询或预编译语句:**使用参数化查询或预编译语句,防止恶意查询注入。

* **对用户输入进行验证和过滤:**对用户输入进行严格验证和过滤,防止恶意查询注入。

* **使用数据库防火墙:**使用数据库防火墙,监控和阻止可疑的数据库查询。

* **限制数据库访问权限:**仅授予应用程序必要的数据库访问权限,限制攻击者可访问的数据。

### 2.3 身份验证和授权漏洞

#### 2.3.1 身份验证和授权的原理

* **身份验证:**验证用户身份,确保用户是其声称的身份。

* **授权:**授予经过身份验证的用户访问特定资源或执行特定操作的权限。

#### 2.3.2 身份验证和授权漏洞的防护策略

* **使用强密码策略:**强制用户使用强密码,并定期强制更改密码。

* **实施多因素身份验证:**除了密码外,还要求用户提供额外的身份验证因素,如一次性密码或生物识别。

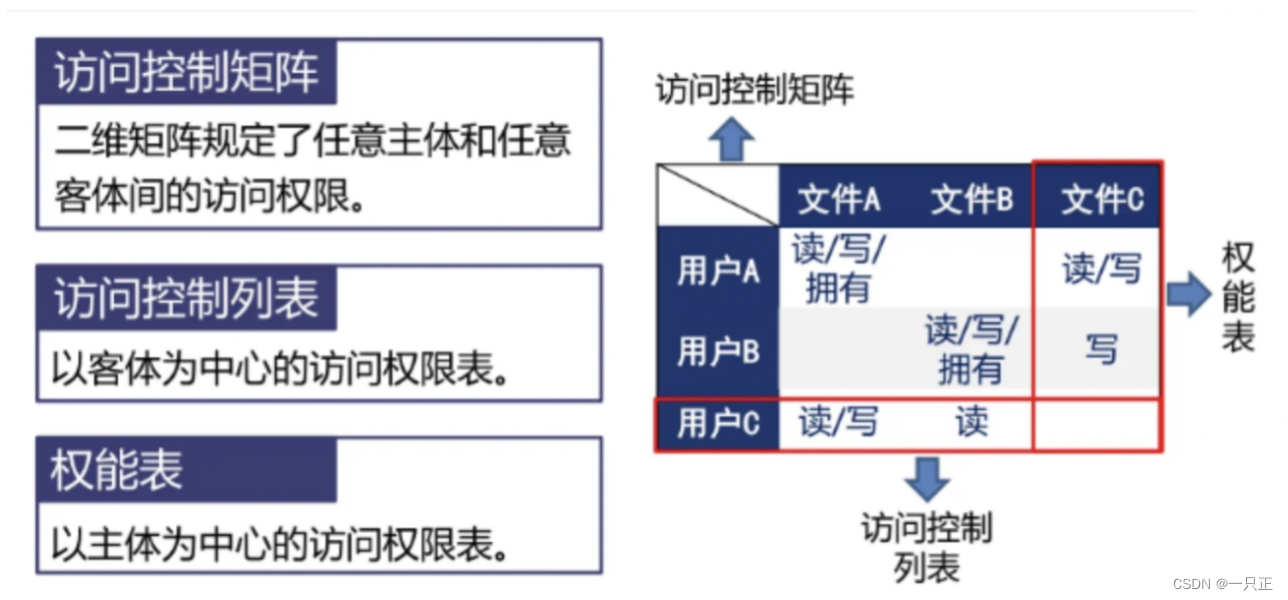

* **使用基于角色的访问控制(RBAC):**根据用户的角色和权限授予访问权限,限制用户只能访问他们有权访问的资源。

* **定期审查用户权限:**定期审查用户权限,确保权限分配仍然有效且必要。

# 3. Vue项目安全实践

### 3.1 安全编码规范

安全编码规范是确保Vue项目安全性的基础。它提供了一系列规则和最佳实践,指导开发人员编写安全的代码。

#### 3.1.1 输入验证和过滤

输入验证和过滤是防止注入攻击的关键。它涉及检查和清理用户输入,以防止恶意代码或数据被注入到应用程序中。

**代码

0

0