xml.dom.minidom安全防护术:保护XML数据的专家策略

发布时间: 2024-10-01 03:04:30 阅读量: 31 订阅数: 21

# 1. XML与DOM的简介

## 1.1 XML的定义与用途

可扩展标记语言(XML)是一种标记语言,用于存储和传输数据。它不是用来显示数据的,而是用来组织和描述数据的。XML具有自我描述性,便于人阅读和编写,同时也易于计算机处理。它广泛应用于数据交换、配置文件、网络传输等领域。

## 1.2 DOM的基本概念

文档对象模型(DOM)是一种以树形结构表示XML或HTML文档的编程接口。它将整个文档表示为节点的集合,通过节点间的层次关系,允许开发者对文档进行创建、浏览、修改和保存等操作。

## 1.3 XML与DOM的关系

XML文档通过DOM可以被浏览器或其他XML解析器转换成树状结构,使得开发者能够以编程方式访问和修改文档中的信息。理解XML与DOM的关系对于掌握如何使用MiniDOM解析器至关重要。

# 2. MiniDOM解析器的工作机制

## 2.1 MiniDOM解析器的特点与优势

### 2.1.1 轻量级的DOM解析器

MiniDOM解析器,顾名思义,是一个针对XML文档进行操作的轻量级DOM解析器。它的设计初衷是为了解决传统DOM解析器在处理大型或复杂的XML文档时,内存使用过高和解析性能低下的问题。MiniDOM采用了更优化的内存管理和事件驱动的处理机制,可以在解析XML文档时保持较低的内存占用。

在使用MiniDOM时,开发者可以明显感受到其处理速度的提升和资源消耗的减少。轻量级的特点不仅意味着对系统资源要求低,也意味着它更易于集成到现有的应用程序中,特别是那些对性能和资源敏感的环境中。

### 2.1.2 解析效率与内存使用

解析效率是衡量DOM解析器性能的关键指标之一。MiniDOM通过一系列优化措施,比如懒加载和事件驱动的解析策略,显著提高了文档的解析效率。懒加载意味着节点只有在真正需要时才被加载到内存中,而不是一次性将整个文档加载到内存。

从内存使用的角度来看,MiniDOM的优势在于其采用的是一种基于流的处理模型,这种模型保证了解析器在处理XML文档时只占用必要的内存空间,大大减少了内存溢出的风险。对于开发者来说,这意味着他们可以使用MiniDOM来处理大型XML文件,而无需担心应用程序的稳定性。

## 2.2 MiniDOM的结构组成

### 2.2.1 Document类的构成

在MiniDOM解析器中,Document类是整个XML文档的根节点。Document类包含了访问和管理XML文档结构的方法,它是所有节点的顶级父节点,相当于树形结构中的根节点。

Document类负责管理节点的创建、删除、遍历等操作。在MiniDOM的实现中,Document类被设计得尽可能的轻量和高效。例如,它不直接持有所有节点的列表,而是提供必要的接口来动态获取需要的节点信息,这样的设计减少了不必要的内存占用。

### 2.2.2 Node与Element的互动

在MiniDOM解析器中,Node是所有节点的抽象基类,它定义了XML文档节点的基本属性和操作。而Element则继承自Node,专门用于处理XML中的元素节点。Element类在Node类的基础上增加了对标签名、属性等的管理能力。

Node与Element的互动主要体现在节点的操作过程中。开发者在遍历XML文档时,可以通过Node类的接口来访问节点的各种属性,如节点名称、节点类型和节点值。当开发者需要操作特定的XML元素时,则会使用Element类提供的方法,比如获取或设置元素的属性,增加或删除子元素等。

## 2.3 MiniDOM的事件处理模型

### 2.3.1 事件监听与触发机制

MiniDOM解析器的事件处理模型是基于事件监听与触发机制构建的。该模型允许开发者在XML解析过程中对特定的事件进行监听,并在事件发生时执行相应的回调函数。

事件监听机制的引入,使得MiniDOM可以更加灵活地处理XML文档解析过程中的各种情况。例如,开发者可以在节点开始解析时监听事件,并在事件触发时执行验证逻辑,确保XML文档的结构或内容符合预期。

### 2.3.2 事件驱动的DOM操作

事件驱动的DOM操作是MiniDOM解析器的核心特性之一。这种模式下,解析器在遇到XML文档中的节点时,会生成相应的事件,比如开始标签、结束标签和文本节点事件。开发者可以绑定这些事件,并在事件触发时对节点进行操作。

这种模式与传统的读取XML文档并手动构建DOM树的同步处理方式相比,可以极大地提升性能。通过事件驱动的方式,开发者仅需关注自己感兴趣的节点,而无需遍历整个文档树,从而达到优化内存使用和提升解析速度的目的。

为了更好地理解事件驱动的DOM操作,下面是一个简单的代码示例:

```java

import org.minidom.*;

public class MiniDOMExample {

public static void main(String[] args) throws Exception {

Document document = new DocumentBuilder().parse(new File("example.xml"));

Element root = document.getRootElement();

// 事件监听和处理

NodeVisitor visitor = new NodeVisitor() {

public void visit(Node node) {

if (node instanceof Element) {

Element element = (Element) node;

if ("exampleElement".equals(element.getTagName())) {

System.out.println("Found an element: " + element.getTagName());

}

}

}

};

root.accept(visitor);

}

}

```

在这个示例中,我们创建了一个简单的XML文档解析过程,并使用了NodeVisitor接口来实现对特定元素的查找。这种模式体现了事件驱动的思想,即只有当我们关心的事件发生时,才会执行相应的逻辑处理。

# 3. 安全防护的基础理论

## 3.1 XML安全威胁概述

### 3.1.1 数据泄露的风险

可扩展标记语言(XML)在数据交换中被广泛应用,但与此同时,它也带来了数据泄露的风险。XML文档包含了丰富的信息结构,使得它在传输和存储过程中容易成为黑客攻击的目标。数据泄露的原因多样,包括但不限于未授权访问、网络监听以及内部人员的失误或恶意行为。

由于XML文档通常存储着敏感信息,如用户身份验证数据、交易详情等,因此一个安全漏洞可能导致严重的隐私侵犯和经济损失。例如,未加密的XML数据在互联网上明文传输时,很容易被中间人攻击者截获,并解读出关键信息。

**防范措施建议**:

- 使用传输层安全(TLS)或安全套接层(SSL)等加密技术保护XML数据在传输过程中的安全。

- 对于存储在服务器上的XML文件,应实施严格的访问控制和权限管理策略。

- 定期进行安全审计,检查系统的安全漏洞,并及时进行修补。

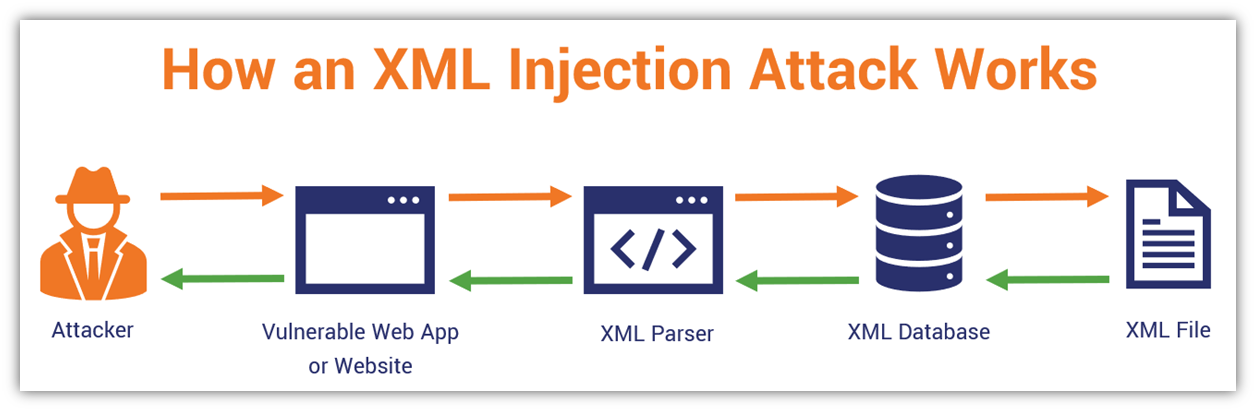

### 3.1.2 XML注入与XSS攻击

XML注入与跨站脚本(XSS)攻击是针对XML应用的两种常见安全威胁。在XML注入攻击中,攻击者通过注入恶意的XML片段到数据输入点中,可能导致未授权的数据访问或对系统的拒绝服务攻击。与SQL注入类似,攻击者可以利用系统对XML的解析逻辑来实现恶意目的。

XSS攻击则是利用了Web应用对用户输入处理不当,导致恶意脚本被嵌入到用户浏览的页面中。在使用XML作为数据交换格式的Web应用中,如果对用户提供的XML内容未进行适当清洗和转义,攻击者可注入恶意脚本代码,从而对浏览该页面的用户发起攻击。

**防范措施建议**:

- 对所有输入数据进行严格的验证,确保不包含恶意构造的XML代码。

- 使用XML解析器提供的安全解析功能,防止恶意代码的执行。

- 在Web应用中,采用内容安全策略(CSP)等技术,限制执行不信任的脚本。

## 3.2 安全防护的原则与策略

### 3.2.1 安全防护的三个基本原理

在实施XML安全防护策略时,以下是三个基本原则:

1. **最小权限原则**:系统的用户和应用程序应该仅获得完成其任务所必需的最小权限。这意味着限制访问控制,防止用户执行超出其职责范围的操作。

2. **纵深防御原则**:通过多层次的安全控制来保护系统,确保一个防护层被突破时,还有其他的防护措施能够发挥作用。例如,除了网络防火墙外,还需要服务器级别的安全策略,以及应用程序内部的安全检查。

3. **安全默认设置**:任何系统在配置时都应使用安全的默认设置,不依赖于用户手动更改配置来实现安全性。这一原则要求开发者在设计时就要考虑到安全性,而非作为事后补救措施。

**深入分析**:

遵循这些原则,可以构建一个更加坚固的防御体系。最小权限原则有助于减少内部威胁和错误操作导致的风险;纵深防御原则可以在不同层面阻止攻击,即使在某些层面攻击者取得突破,仍然可以保持系统的整体安全;安全默认设置则减少了配置错误的可能性,为系统的稳固性打下基础。

### 3.2.2 防护策略的选择与实施

在选择了合适的安全防护原则后,如何具体实施这些策略至关重要。以下是几个关键步骤:

1. **风险评估**:首先对系统进行彻底的风险评估,明确保护的重点区域和潜在的薄弱环节。

2. **制定策略**:根据风险评估的结果,制定详尽的安全策略。策略应包括用户权限管理、数据加密、网络访问控制等多个方面。

3. **培训与教育**:确保所有相关人员了解安全策略,并通过培训教育提高他们的安全意识。

4. **技术实施**:利用各种技术手段实现安全策略,如部署防火墙、入侵检测系统、安全信息和事件管理(SIEM)系统等。

5. **监控与维护**:持续监控安全措施的执行效果,并定期进行安全维护,更新安全策略以应对新出现的威胁。

**技术实施扩展讨论**:

以XML数据处理为例,技术实施的措施可能包括:

- 使用安全的XML解析器,具备防止XML炸弹和拒绝服务攻击的能力。

- 对所有外部来源的XML数据进行严格的验证和清理,确保数据格式的合法性。

- 对敏感XML数据进行加密存储,使用对称加密或非对称加密等技术。

## 3.3 安全编码实践

### 3.3.1 输入验证与转义处理

编写安全代码是防止安全漏洞的关键环节。输入验证和转义处理是确保XML数据处理安全的重要措施。

**输入验证**:

在处理外部输入的XML数据之前,应首先进行验证。验证的目的是确保输入符合预定义的格式,并且不包含任何恶意构造的XML片段。这可以通过模式匹配来实现,例如使用文档类型定义(DTD)或XML架构(XSD)来验证输入数据的合法性。

**代码示例**:

```java

SchemaFactory factory = SchemaFactory.newInstance(XMLConstants.W3C_XML_SCHEMA_NS_URI);

Schema schema = factory.newSchema(new File("mySchema.xsd"));

Validator validator = schema.newValidator();

validator.validate(new StreamSource(new File("myInput.xml")));

```

**逻辑分析**:

上述Java代码使用了JAXP(Java API for Processing XML)中的Schema API来验证XML文档。`SchemaFactory`和`Schema`对象用于加载XML架构,而`Validator`用于执行验证过程。如果XML数据不符合架构定义,将抛出异常。

**转义处理**:

在将XML数据输出到浏览器或其他客户端前,应对其进行适当的转义处理,以防止XSS攻击。转义处理意味着将特定的字符转换为它们的HTML实体形式,如将"<"转换为"<",">"转换为">"。

0

0