Kali Linux Rootless模式日志管理:审计与合规性检查

发布时间: 2024-09-28 21:46:11 阅读量: 82 订阅数: 26

# 1. Kali Linux Rootless模式概述

随着网络安全行业的日益重要性,Kali Linux作为一款专为数字取证和渗透测试设计的操作系统,越来越受到专业安全人员的青睐。特别是Kali Linux的Rootless模式,即无root权限模式,为系统提供了额外的安全层,使操作更加安全,风险更小。

Rootless模式主要通过限制对系统的完全访问权限来增强安全性。在该模式下,即使应用程序或服务被渗透,攻击者也难以获得系统的最高权限。这种模式通过运行在受限的容器中或使用特定的沙箱技术来实现,因此,即使在系统受到攻击的情况下,攻击者也难以进行破坏性操作。

本章将首先概述Rootless模式的定义、工作机制及与常规Linux模式相比的优势,并介绍如何在Kali Linux中设置和使用Rootless模式,为后续章节中对日志系统的架构分析、安全审计以及合规性检查等高级话题奠定基础。

# 2. Rootless模式下的日志系统架构

## 2.1 Rootless模式的定义与特点

### 2.1.1 Rootless模式的工作机制

Rootless模式,也被称为无特权模式,是一种操作系统运行方式,其核心思想在于将系统操作限制在最小权限范围内,减少潜在的安全风险。它通常与传统的Linux操作系统形成对比,后者依赖于具有广泛权限的root用户来执行日常管理任务。

在Rootless模式下,应用程序和某些系统进程以非特权用户身份运行,无法直接访问关键系统资源或执行需要root权限的操作。这种模式依赖于更细粒度的访问控制和内核提供的功能,如用户命名空间(user namespaces)、控制组(cgroups)等。

Rootless模式的工作机制可以通过以下几个方面来理解:

- **用户命名空间隔离**:通过命名空间技术,每个进程都被限制在自己独特的用户ID范围内,从而实现对系统资源的隔离访问。

- **能力限制(Capabilities)**:传统的root用户拥有全部能力(如root,CAP_SYS_ADMIN等),而Rootless模式下,进程只有执行特定操作所需的能力。

- **安全增强特性**:利用如AppArmor、SELinux等安全增强模块来限制进程行为,防止未授权操作。

### 2.1.2 Rootless模式与常规Linux模式的比较

在与常规Linux模式对比时,Rootless模式的优点主要体现在安全性提升和潜在的运维成本降低:

- **安全性增强**:通过限制进程的权限,Rootless模式减少了潜在的攻击面。例如,即使应用程序被入侵,攻击者能获取的权限也会受到限制,难以对系统造成严重影响。

- **系统稳定性**:由于进程以非特权用户身份运行,一个进程的失败不太可能导致整个系统崩溃。

- **服务隔离**:各个服务在用户命名空间中运行,相互之间的干扰被限制在最小,提高了系统的整体稳定性。

然而,Rootless模式也存在一些缺点,例如资源限制可能会影响性能,且某些传统的系统管理任务可能需要额外的工作来适应这种模式。但总体而言,随着技术的发展,Rootless模式正成为Linux系统中的一个越来越普遍和受欢迎的选择。

## 2.2 Rootless模式的日志管理组件

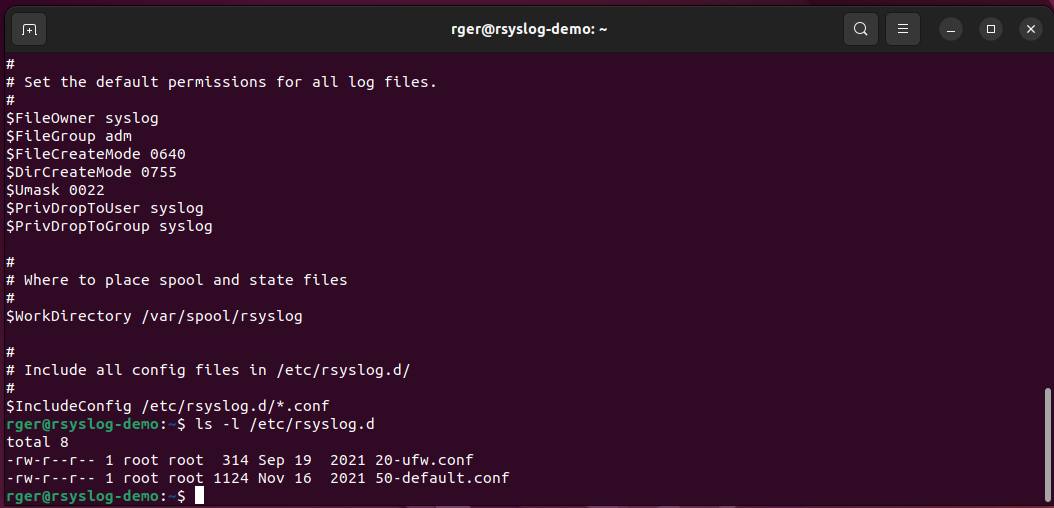

### 2.2.1 journald与syslog的配置与区别

日志管理系统是操作系统核心组成部分,负责记录各种系统活动、应用程序事件以及安全相关的警告和错误。在Rootless模式下,journald和syslog是两个常用且重要的日志管理组件,它们分别承载着不同的职责和特点。

**journald** 是systemd系统中默认的日志服务,它提供了更为先进的日志管理功能,包括按需存储、二进制日志文件格式和可扩展的查询语言。journald的日志默认保存在`/run/log/journal/`目录下,且具有如下特点:

- **二进制日志文件**:相较于传统的文本日志,二进制文件更难以解析和审查,但存储效率更高,查询速度更快。

- **自动日志轮转**:journald会根据配置自动对日志文件进行轮转,无需人工干预。

**syslog** 是一个广泛使用的日志协议,许多系统和应用程序使用syslog来记录事件。syslog可以将日志信息发送到指定的日志服务器上,或者保存在本地的`/var/log/`目录下。syslog的特点包括:

- **灵活的配置选项**:syslog允许管理员对哪些类型的消息应该被记录、记录在哪个文件或设备以及日志文件如何轮转进行详细配置。

- **历史悠久,广泛兼容**:syslog协议已被集成在多种操作系统和应用程序中,具有良好的跨平台兼容性。

### 2.2.2 审计日志(auditd)的作用与集成

**auditd** 是Linux系统中的审计子系统,它负责记录系统中的安全相关事件,这些事件可以用于事后分析,以发现潜在的安全问题或进行故障排除。auditd不是日志管理的主要组件,但它提供了一套不同于journald和syslog的功能。

Auditd的关键功能包括:

- **记录系统调用**:auditd可以记录系统调用的详细信息,包括时间戳、进程ID、执行的系统调用和传递给系统调用的参数。

- **配置灵活**:管理员可以根据需要配置auditd来监控特定事件或资源,比如文件访问、权限更改等。

在Rootless模式中,auditd的集成尤为重要,因为它可以为系统提供额外的安全层。即便应用程序以非特权用户身份运行,auditd仍然可以跟踪和记录关键操作,这对于系统的整体审计和合规性是非常关键的。

## 2.3 Rootless模式日志的安全性考量

### 2.3.1 日志文件的加密与访问控制

在Rootless模式中,日志文件的安全性是一个重要的考虑点。由于进程运行权限较低,攻击者可能尝试直接访问日志文件来获取系统信息。因此,实施加密和访问控制是确保日志文件安全的关键措施。

- **日志文件加密**:可以使用如LUKS、GPG等工具对日志文件进行加密,以防止未经授权的访问。这样,即使攻击者能够访问日志文件,没有正确的密钥也无法读取内容。

- **访问控制列表(ACLs)**:Linux系统允许使用ACLs来定义特定用户或用户组对文件的访问权限,从而可以精确控制哪些用户可以读取、写入或执行日志文件。

### 2.3.2 防御日志篡改的策略

除了保护日志文件不被未授权访问外,防御日志篡改也是重要的安全措施之一。日志文件一旦被篡改,其作为审计和故障分析工具的价值将大打折扣。

- **完整性检查工具**:使用工具如`sha256sum`或`Tripwire`来计算日志文件的哈希值,并与存档的哈希值进行比对,以此检测日志文件是否被修改。

- **写时复制(COW)技术**:利用像Btrfs这样的文件系统,可以利用COW技术来保存日志文件的快照,即使原日志文件被修改,也可以从快照中恢复原始数据。

通过实施上述策略,Rootless模式下的日志系统可以在确保日志文件安全性和完整性的同时,为系统管理员提供可靠的信息来源用于监控和分析。

```mermaid

graph TD

A[Rootless模式启动] --> B[用户命名空间隔离]

B --> C[能力限制]

C --> D[安全增强特性]

D --> E[安全性提升]

A --> F[传统Linux模式]

F --> G[单一root用户权限]

G --> H[更广泛的访问权限]

H --> I[潜在的安全风险]

```

# 3. Kali Linux Rootless模式日志审计策略

在当今的安全环境中,日志审计是监控、分析和保护系统不受威胁的关键组成部分。Rootless模式下的Kali Linux提供了另一层面的安全性,但同时也对日志审计提出了新的挑战。本章将详细探讨Rootless模式下的日志审计策略,包括日志审计的目标与标准,审计工具与技术,以及审计案例研究。

## 3.1 日志审计的目标与标准

### 3.1.1 定义审计目标

日志审计的主要目的是确保系统的完整性、安全性和合规性。审计目标应根据组织的具体需求和安全政策来定义。在Rootless模式下,审计目标可能包括但不限于以下几点:

- 检测未授权的系统访问或操作。

- 监控对敏感数据的访问尝试。

- 确保只有授权的进程和服务在运行。

- 追踪系统和

0

0