Django.http CSRF防御详解:Web应用安全防护的5个关键步骤

发布时间: 2024-10-08 09:28:11 阅读量: 15 订阅数: 23

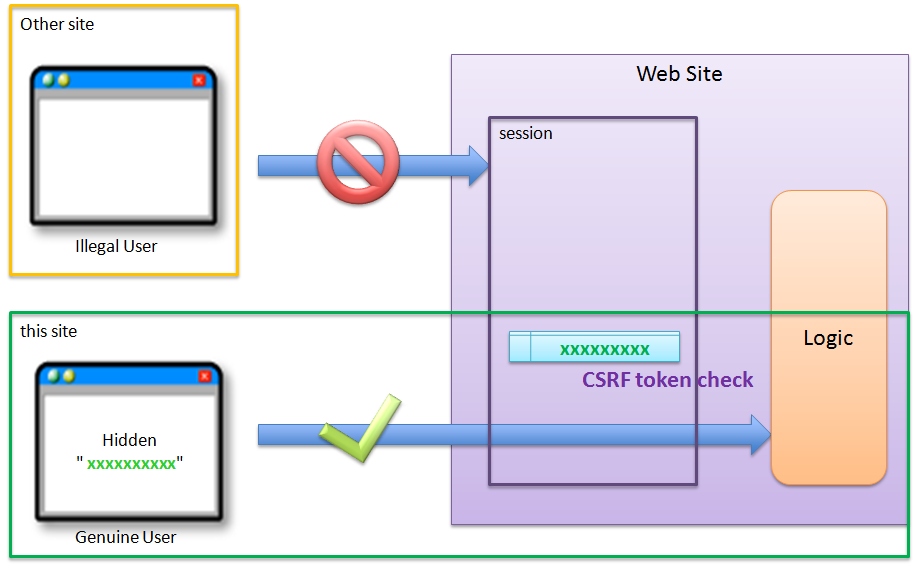

# 1. Django CSRF防御概述

CSRF(跨站请求伪造)是一种攻击者利用用户身份向网站发送非预期请求的网络攻击方式。在Python的Django Web框架中,CSRF防御是保障应用安全的重要组成部分。开发者通过内置的机制来防范CSRF攻击,从而保护网站和用户数据不受损害。本章将概括介绍Django中CSRF攻击的潜在风险以及为应对这些风险所采取的基础防御措施。理解这些基础知识将帮助开发者在进行Web应用开发时,更好地部署和维护CSRF防御策略。

# 2. CSRF攻击的原理与危害

### 2.1 CSRF攻击机制

#### 2.1.1 攻击流程详解

CSRF(跨站请求伪造)攻击是一种安全漏洞,攻击者利用网站对于用户浏览器的信任来实施攻击。CSRF攻击通常包含以下步骤:

1. 用户登录了目标网站,并在浏览器中保持了登录状态。

2. 用户在同一个浏览器窗口中点击了攻击者创建的链接或者打开含有恶意脚本的页面。

3. 用户的浏览器在保持登录会话的状态下,自动地向目标网站发送了请求。

4. 攻击者设计的请求包含了攻击者的意图,例如,修改用户的个人信息,转账,发送恶意数据等。

5. 由于请求是从用户的浏览器发出,并且包含了有效的CSRF Token(如果目标网站实施了CSRF防御措施),因此目标网站通常会接受并执行这个请求。

6. 用户不知情地执行了攻击者的操作。

CSRF攻击利用了网站对用户浏览器的信任,并且用户无需直接参与到攻击中。攻击者往往利用用户对某些社交网站的信任,诱导用户点击链接,从而执行攻击。

#### 2.1.2 CSRF与其它Web攻击的比较

CSRF与其它常见的Web攻击,如XSS(跨站脚本攻击)和SSRF(服务器端请求伪造),存在明显的区别:

- XSS攻击侧重于在受害者的浏览器上执行恶意脚本,而CSRF攻击侧重于欺骗用户浏览器向受信任网站发起非预期的请求。

- XSS攻击通常需要在用户的浏览器上注入脚本,而CSRF攻击可能不需要注入脚本,只需要在用户的会话中发出请求即可。

- SSRF攻击主要是指从受信任的服务器发起对恶意服务器的请求,CSRF更侧重于利用用户会话的漏洞。

CSRF攻击需要用户的会话处于活跃状态,而XSS和SSRF攻击不一定需要用户交互。

### 2.2 CSRF攻击的影响范围

#### 2.2.1 对用户数据的危害

CSRF攻击可以对用户的数据安全造成严重威胁,以下是攻击可能对用户数据造成的损害:

- 用户的个人资料可能被恶意修改,比如更改密码、地址等。

- 如果网站具有支付功能,用户的支付信息可能被窃取或恶意使用。

- 用户的邮箱、社交账号等可能被攻击者控制,用于发送垃圾邮件、传播恶意软件。

- 更严重的,用户可能被攻击者利用,进行数据泄露或其它恶意行为,给用户带来法律和声誉风险。

CSRF攻击不仅侵犯用户隐私,还可能导致经济损失和信任损失。

#### 2.2.2 对Web应用的长期影响

CSRF攻击对Web应用的长期影响主要表现在:

- 破坏网站的信誉:用户因为攻击而遭受的损失会直接影响到对网站的信任度。

- 法律和合规风险:遭受CSRF攻击的网站可能面临法律责任,特别是在涉及金融、个人信息保护等领域。

- 维护成本上升:网站可能需要投入更多资源来修补安全漏洞、处理用户投诉、提供法律支持等。

- 竞争力下降:长期的安全问题会影响网站的市场竞争力,用户可能因为安全问题而流失到竞争对手那里。

由此可见,CSRF攻击不仅会对用户数据造成损害,还会对Web应用的长期发展带来不利影响。因此,理解和防范CSRF攻击是非常必要的。

# 3. Django框架中的CSRF防御机制

在Web开发中,Django作为一种流行的Python框架,提供了全面的安全特性以保护Web应用免受CSRF攻击的侵害。了解Django框架中CSRF防御机制的工作原理,以及如何配置和使用这些机制,是保障Web应用安全的重要一环。

## 3.1 Django的CSRF保护机制原理

### 3.1.1 Django的CSRF策略

Django默认启用了CSRF保护,使用了一种被称为"同步令牌"(synchronizer token)的机制来防御CSRF攻击。在这个策略下,服务器在用户第一次访问一个需要POST、PUT、PATCH或DELETE请求的页面时,会在服务器上生成一个一次性的令牌值,并将其保存在会话(session)中。随后,每次提交请求时,Django都会验证请求中携带的令牌值是否与会话中保存的令牌值一致,以此来确认请求是来自一个合法的用户会话。

这个机制的实现基于以下几个关键点:

- **令牌值的唯一性**:每个请求都会有唯一的令牌值,这保证了攻击者无法通过猜测令牌来发起CSRF攻击。

- **令牌值与会话的关联**:令牌值存储在用户的会话中,这限制了令牌只对特定会话有效。

- **令牌值的验证**:每次请求都需要通过CSRF验证,这确保了只有拥有正确令牌的请求才会被处理。

### 3.1.2 Django中间件的角色和作用

Django的CSRF保护实现依赖于一个重要的中间件:`CsrfViewMiddleware`。这个中间件在Django的请求处理流程中扮演着关键角色,负责在处理请求前后进行CSRF验证和设置。

当一个请求到达时,`CsrfViewMiddleware`会检查该请求是否需要进行CSRF验证(基于`CsrfViewMiddleware`的`process_view()`方法)。如果需要,它会从会话中获取CSRF令牌,并从请求中提取出表单令牌(如果表单中有隐藏的`csrfmiddlewaretoken`字段),并比较这两个令牌值。

若令牌值匹配,请求会继续正常处理;如果不匹配,中间件会抛出一个`PermissionDenied`异常,导致HTTP 403 Forbidden错误响应,请求被拒绝。

### 3.2 Django内置CSRF保护的配置与使用

#### 3.2.1 默认CSRF配置详解

Django的默认CSRF配置对于大多数应用来说已经足够安全,但了解其配置详情是进一步优化CSRF防御策略的基础。默认配置包括:

- 使用`CsrfViewMiddleware`中间件,它会自动处理CSRF验证。

- 每个模板中都包含了一个`{% csrf_token %}`模板标签,用于在表单中插入CSRF令牌。

- 对于Ajax请求,Django默认要求请求中包含`HTTP_X-CSRFToken`头,该头必须携带与会话中相同的令牌值。

#### 3.2.2 自定义CSRF配置方法

在某些情况下,开发者可能需要根据特定需求调整CSRF保护策略。以下是一些自定义配置的常用方法:

- **禁用CSRF保护**:在特定视图上禁用CSRF保护(使用`@csrf_exempt`装饰器)或全局禁用(在`settings.py`文件中将`CSRF_USEMiddleware`设置为`False`)。这种做法可能会增加CSRF攻击的风险,因此不建议轻易使用。

- **使用会话独立的CSRF令牌**:如果应用支持无状态会话或分布式部署,可以使用`SessionAuthentication`配合会话独立的CSRF令牌策略(通过`CSRF_TRUSTED_ORIGINS`配置),这允许CSRF令牌在不同的会话间共享。

- **修

0

0