【Django CSRF Decorator终极指南】:专家分享,避免常见错误,提升应用安全

发布时间: 2024-10-09 08:44:10 阅读量: 198 订阅数: 61

# 1. Django CSRF Decorator概念解读

在当今的Web开发中,CSRF(Cross-Site Request Forgery)攻击是一种常见的安全威胁。Django作为Python中最流行的Web框架之一,它提供的CSRF Decorator(装饰器)是用来防范CSRF攻击的重要工具。装饰器是一种设计模式,允许开发者向现有的对象添加新功能,而无需修改它们的结构。在Django中,CSRF Decorator通过在服务器端验证请求,确保只有通过认证的用户才能执行特定操作。

本章将为读者详细介绍CSRF Decorator的概念及其重要性。首先,我们会对CSRF攻击原理进行深入分析,帮助读者理解CSRF Decorator为何存在。接着,我们将介绍装饰器的概念和在Django框架中的应用。通过本章的学习,读者不仅能够理解CSRF Decorator是什么,还能认识到它在Web应用安全中的重要角色。

理解CSRF Decorator是提升Web应用安全性的第一步,接下来的章节会更深入地探讨其工作原理、配置方法、最佳实践以及性能优化。无论你是Web开发新手还是有经验的开发者,本章都将为你打下坚实的基础。

# 2. ```

# 第二章:CSRF Decorator的理论基础与工作机制

CSRF Decorator(跨站请求伪造防护装饰器)是Web开发中确保用户请求安全的重要工具。理解其理论基础和工作机制对于开发人员来说至关重要,因为它直接影响到Web应用的安全性能。

## 2.1 CSRF攻击原理详解

### 2.1.1 CSRF攻击的定义与危害

CSRF(Cross-Site Request Forgery)攻击,也称为“跨站请求伪造”,是指攻击者通过诱导用户点击恶意链接或访问恶意网站,在用户不知情的情况下,利用用户的身份和已经认证过的会话信息发起非预期的请求。这类攻击的危害巨大,因为它可以模拟正常用户的行为,执行对用户来说可能有害的操作,如修改个人信息、转账资金等。

### 2.1.2 CSRF攻击的工作流程

CSRF攻击的工作流程通常包括以下几个步骤:

1. 用户登录一个Web应用并获取会话cookie。

2. 用户访问攻击者构造的恶意网页或链接。

3. 恶意网页自动向已经登录的Web应用发起请求,利用用户的会话信息。

4. Web应用信任该请求并执行操作,因为它看起来是一个合法的、来自授权用户的请求。

## 2.2 CSRF Decorator的作用与原理

### 2.2.1 CSRF Decorator的定义与用途

CSRF Decorator是一种在Web框架中实现的防护机制,通常用于在Django等Python Web框架中保护视图免受CSRF攻击。它通过验证每个HTTP请求中的特定令牌(例如Django中的CSRF token)来确保请求是来自经过授权的用户。只有当验证通过时,请求才会被Web应用处理,从而防止了CSRF攻击的发生。

### 2.2.2 CSRF Decorator的内部机制

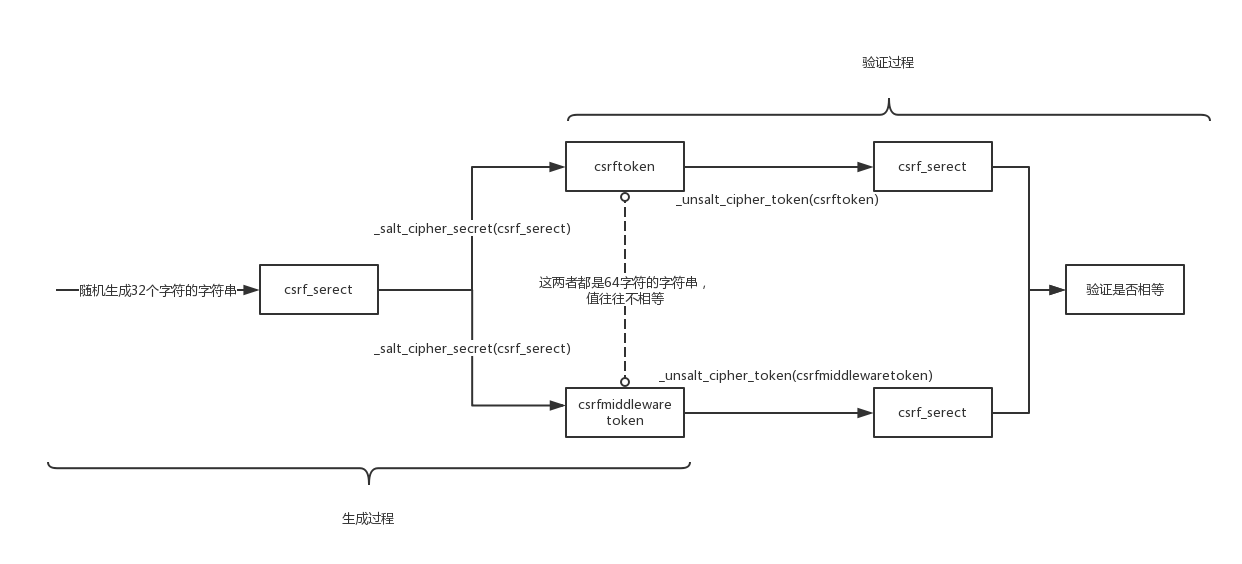

CSRF Decorator工作的内部机制涉及到几个核心组件:

1. 令牌(Token):Django会为每个用户会话生成一个唯一的CSRF令牌,通常包含在HTML表单中或作为HTTP头信息传递。

2. 验证过程:CSRF Decorator在每个POST请求到达视图函数之前进行拦截,验证请求中包含的令牌是否与用户会话中存储的令牌匹配。

3. 安全上下文:CSRF Decorator还确保了只有在特定的安全上下文中(比如用户已经登录)才会触发令牌验证。

## 2.3 Django中的CSRF保护机制

### 2.3.1 Django默认的CSRF防护策略

Django通过CSRF Decorator提供默认的CSRF保护策略。默认情况下,Django要求所有POST请求都必须包含一个CSRF token。这个token是通过在每个表单中添加一个隐藏字段实现的,或者通过设置一个特定的HTTP头(X-CSRFToken)。

### 2.3.2 Django与其他安全措施的协同工作

CSRF Decorator不是孤立工作的,它需要与Django框架内的其他安全措施协同工作。例如,Django的会话系统使用安全cookie来存储会话ID,而CSRF token则与会话ID一起提供双重认证。此外,还可以使用HTTPS来加密传输数据,减少中间人攻击的风险。

在下一章中,我们将深入实践,介绍如何在Django项目中安装和配置CSRF Decorator,以及如何在实际开发中应用它。

```

以上章节内容详细阐述了CSRF Decorator的理论基础与工作机制,包含了定义、用途、内部机制以及如何与Django框架协同工作,为读者提供了一个全面的理解。在下一章节中,我们将展开实践应用,深入到具体的配置和代码示例中。

# 3. CSRF Decorator的实践应用

在第三章中,我们将深入了解CSRF Decorator如何在实际的Django项目中被应用。通过具体的示例和步骤,我们将展示如何安装和配置CSRF Decorator,如何在Django视图中应用它,以及如何进行异常处理和调试。

## 3.1 CSRF Decorator的安装与配置

CSRF Decorator通常包含在Django的`django.middleware.csrf`模块中,且无需额外安装。我们这里重点讲解如何进行配置和调整,以便在Django应用中启用和优化CSRF防护。

### 3.1.1 环境准备与安装步骤

在开始之前,确保你的Django环境已经搭建好。CSRF Decorator是Django框架的一部分,因此不需要单独的安装步骤。如果你使用的是Django 1.6或更高版本,CSRF保护已经默认启用。

若需要检查是否安装了正确的Django版本:

```bash

django-admin --version

```

### 3.1.2 配置文件的设置与调整

要在你的Django项目中启用CSRF保护,需要在`settings.py`文件中进行几项配置。

```python

# settings.py

# 确保已经加载了CSRF中间件

MIDDLEWARE = [

...

'django.middleware.csrf.CsrfViewMiddleware',

...

]

# 设置CSRF cookie的安全属性

CSRF_COOKIE_SECURE = True

# 设置CSRF cookie的域属性,这将使其跨子域可用

CSRF_COOKIE_DOMAIN = '.***'

```

### 代码逻辑解读

1. **CSRF Middleware启用**:通过将`CsrfViewMiddleware`包含在`MIDDLEWARE`设置中,确保请求在到达视图之前被CSRF保护中间件处理。

2. **CSRF Cookie安全属性**:设置`CSRF_COOKIE_SECURE`为`True`可以启用cookie的Secure标志,确保cookie只能通过HTTPS传输,增加了安全性。

3. **CSRF Cookie域属性**:`CSRF_COOKIE_DOMAIN`设置允许CSRF cookie跨多个子域使用,但要注意仅在信任的子域上启用此功能,以避免潜在的安全风险。

## 3.2 在Django视图中应用CSRF Decorator

在这一节中,我们将看到如何在Django视图中应用CSRF Decorator,来保护视图函数和类视图免受CSRF攻击。

### 3.2.1 基础示例:视图函数的CSRF防护

在视图函数中使用CSRF Decorator来要求一个POST请求包含CSRF token。

```python

# views.py

from django.http import HttpResponse

from django.views.decorators.csrf import csrf_exempt, csrf_protect

@csrf_protect

def my_view(request):

if request.method == 'POST':

# 处理POST数据

pass

return HttpResponse()

```

### 代码逻辑解读

1. **装饰器`csrf_protect`**:这是一个强制CSRF保护的装饰器。它会在处理POST请求前检查CSRF token。

2. **忽略CSRF保护**:如果需要对特定的视图函数忽略CSRF保护,可以使用`csrf_exempt`装饰器。但请注意,这会使视图容易受到CSRF攻击,应该谨慎使用。

### 3.2.2 进阶示例:类视图的CSRF防护

对于类视图,我们需要使用`method_decorator`来应用CSRF Decorator。

```python

# views.py

from django.utils.decorators import method_decorator

from django.views import View

from django.http import HttpResponse

from django.views.decorators.csrf import csrf_protect

class MyView(View):

@method_decorator(csrf_protect)

def dispatch(self, *args, **kwargs):

return super(MyView, self).dispatch(*args, **kwargs)

def post(self, request, *args, **kwargs):

# 处理POST数据

return HttpResponse()

```

### 代码逻辑解读

1. **`method_decorator`**:由于`csrf_protect`是一个针对函数的装饰器,所以当用于类视图时需要`method_decorator`。它允许在方法级别上应用装饰器。

2. **`dispatch`方法**:我们通常在`dispatch`方法上应用装饰器,这样对于任何继承自`View`的类,它都会在处理请求之前检查CSRF token。

## 3.3 CSRF Decorator的异常处理与调试

在应用CSRF Decorator时可能会遇到配置错误或需要调试CSRF相关问题。在本节中,我们将讨论如何处理常见的配置错误和调试CSRF问题。

### 3.3.1 常见的配置错误及解决方案

常见的配置错误包括忘记在`settings.py`中启用CSRF中间件,或者在视图函数上不正确地使用CSRF装饰器。

### 表格展示

下面的表格总结了常见的错误和解决方案:

| 错误描述 | 解决方案 |

| --- | --- |

| CSRF中间件未启用 | 在`settings.py`的`MIDDLEWARE`列表中确保`'django.middleware.csrf.CsrfViewMiddleware'`存在且位于正确的位置 |

| 错误使用装饰器 | 确保对于需要保护的视图函数使用`@csrf_protect`,不需保护的视图使用`@csrf_exempt` |

| cookie属性不正确 | 检查`CSRF_COOKIE_DOMAIN`和`CSRF_COOKIE_SECURE`设置是否正确配置 |

### 3.3.2 如何在开发中调试CSRF问题

调试CSRF问题通常需要查看Django的错误日志和浏览器的控制台信息。

```python

import logging

logger = logging.getLogger(__name__)

def my_view(request):

if request.POST and not request.is_ajax():

try:

# Django默认会在这里抛出CsrfVerificationError异常

request.META['CSRF_COOKIE']

except Exception as e:

logger.exception('CSRF Verification failed: %s', str(e))

return HttpResponse()

```

### 代码逻辑解读

1. **日志记录**:在视图函数中增加错误日志记录,可以帮助开发者跟踪和解决CSRF验证失败的问题。

2. **异常处理**:在尝试访问CSRF cookie时,如果CSRF验证失败,Django会抛出`CsrfVerificationError`异常。通过捕获这个异常并记录错误,可以辅助调试。

在本章中,我们详细地介绍了如何安装和配置CSRF Decorator,如何在Django视图中应用它,并讨论了异常处理和调试的相关策略。以上内容提供了坚实的基础,帮助开发者在实际项目中有效地利用CSRF Decorator,确保Web应用的安全性。

# 4. 避免CSRF Decorator常见错误

## 4.1 常见错误案例分析

### 4.1.1 忽略CSRF防护的后果

跨站请求伪造(CSRF)攻击是一种常见的网络攻击手段,它利用了网站对于用户请求的信任。当开发者忽略CSRF防护时,攻击者可以诱导已认证的用户执行非预期的命令,如更改密码、删除账户或执行其他敏感操作。这不仅会损害用户的个人数据安全,还可能给企业带来重大的经济损失和品牌信誉的损害。

举一个CSRF攻击的实际案例可以帮助理解这种攻击的严重性。例如,一个论坛用户在登录状态下点击了一个含有CSRF攻击向量的链接。该链接利用用户的身份发送了一个请求,删除了该用户在论坛上的所有帖子。如果开发者没有在服务器端进行CSRF校验,这个请求将被成功执行。

### 4.1.2 配置不当导致的问题

CSRF Decorator是Django中用于防止CSRF攻击的一个装饰器,正确配置和使用它可以显著提升网站的安全性。然而,配置不当往往会导致防护功能无法正常工作,从而留下安全漏洞。

常见的配置错误包括:

- **未能正确使用装饰器**:开发者可能会忘记在需要防护的视图上应用`@csrf_exempt`或`@csrf_protect`装饰器。

- **错误的CSRF令牌管理**:在某些情况下,开发者可能会使用过期或错误的CSRF令牌。

- **忽略移动应用的CSRF防护**:随着移动应用的普及,针对移动应用的CSRF攻击也日益增多,而有些开发者可能忽视了对这些应用的防护。

避免这些错误的关键在于熟悉和遵循Django的安全最佳实践,以及定期对代码和配置进行审查和测试。

## 4.2 避免错误的策略与技巧

### 4.2.1 配置CSRF Decorator的最佳实践

为了有效避免CSRF Decorator配置不当的问题,可以遵循以下最佳实践:

- **应用`@csrf_protect`装饰器到视图**:确保每一个修改数据的视图都使用了`@csrf_protect`,它会生成并验证CSRF令牌。

- **确保CSRF令牌在表单中**:在用户提交数据的表单中必须包含CSRF令牌字段`{% csrf_token %}`。

- **使用`CsrfViewMiddleware`中间件**:在Django的设置文件中启用该中间件,它将自动为需要保护的视图添加CSRF令牌。

- **针对跨域请求的特殊处理**:如果网站需要处理跨域请求,需要确保正确配置了CSRF的跨域策略。

- **定期更新和审查代码**:开发过程中应定期检查CSRF防护措施的有效性,修复可能存在的安全漏洞。

### 4.2.2 防止CSRF攻击的代码审查要点

在代码审查过程中,特别关注以下几个要点,可以帮助团队发现和修正常见的CSRF漏洞:

- **确保所有视图都符合CSRF保护策略**:审核所有视图函数和类视图,确认是否已经应用了适当的CSRF装饰器。

- **验证CSRF令牌是否在所有表单中正确使用**:查看模板文件,确保所有需要安全验证的表单都包含`{% csrf_token %}`。

- **检查API端点的CSRF防护**:对于任何提供API端点的服务,确保已经实施了适当的CSRF防护措施,例如在HTTP头中传递令牌。

- **审查第三方库和插件的CSRF防护**:确保所使用的第三方库和插件也遵循了CSRF防护的最佳实践。

- **关注CSRF Decorator的更新和变更**:随着Django版本的更新,CSRF Decorator的行为可能发生变化,应关注这些变更并及时调整代码。

## 4.3 高级安全措施与CSRF Decorator的结合

### 4.3.1 结合HTTP头部安全增强CSRF防护

除了使用CSRF Decorator外,结合HTTP安全头部也能显著增强网站的安全性。例如,使用`Content-Security-Policy`(CSP)头部可以限制资源加载的来源,从而减少XSS等攻击向量。在CSRF的上下文中,可以结合使用`X-Frame-Options`头部来防止点击劫持攻击,这是一种经常与CSRF结合使用的攻击技术。

### 4.3.2 结合内容安全策略(CSP)提升整体安全

内容安全策略(CSP)是一个额外的安全层,用于帮助检测和缓解某些类型的攻击,比如XSS和数据注入攻击。通过声明可信赖的来源,开发者可以限制网页上资源加载的来源,减少恶意执行代码的机会。

例如,可以设置`Content-Security-Policy: default-src 'self'; object-src 'none';`来阻止网页加载来自其他域的脚本和插件,从而降低XSS的风险。同时,这也有助于预防CSRF攻击,因为攻击者很难注入恶意的表单或脚本来执行非预期的操作。

通过这些高级安全措施的结合使用,可以构建一个多层次的防御体系,有效抵御多种网络攻击手段,保护网站的安全性和用户的隐私数据。

# 5. CSRF Decorator的性能考量与优化

## 5.1 CSRF Decorator的性能影响评估

### 5.1.1 性能测试方法与评估标准

在Web开发中,性能是一个不可忽视的考量点。对于CSRF Decorator来说,它在保护应用免受CSRF攻击的同时,也可能会引入额外的性能开销。因此,开发者需要了解这种开销,并进行必要的性能评估。

性能测试通常涉及以下几个关键步骤:

- **定义性能基准**:首先确定应用在没有CSRF保护时的性能基准,包括响应时间和吞吐量等指标。

- **使用工具进行压力测试**:利用性能测试工具(如Apache JMeter、Locust等)模拟高并发请求,记录启用了CSRF Decorator后的应用表现。

- **分析测试结果**:比较有无CSRF Decorator保护时的性能数据,评估其对性能的影响程度。

性能测试的评估标准可能包括:

- **响应时间**:用户发起请求到得到服务器响应的时间,单位通常是毫秒(ms)。较长的响应时间会对用户体验造成负面影响。

- **吞吐量**:单位时间内服务器处理的请求数量,通常以请求/秒(req/s)来衡量。

- **CPU和内存使用率**:CSRF Decorator可能会占用额外的CPU和内存资源,监控这些指标可以确保应用的稳定性。

- **错误率**:在压力下,错误请求的比率不应过高,这通常表明系统的性能瓶颈或不稳定。

### 5.1.2 性能影响的案例研究

考虑一个在线购物平台,其服务器需要处理大量的并发请求,包括用户登录、商品浏览、下单、支付等。在部署了CSRF Decorator后,通过压力测试发现,在高并发场景下,服务器的响应时间略有增加。通过分析,发现性能瓶颈主要在于每次请求都需要验证CSRF token的有效性,尤其是当用户在短时间内发起大量请求时。

为了评估这种影响,我们可以对比实施前后的性能指标:

- **响应时间**:启用CSRF Decorator之前平均响应时间为250ms,之后平均响应时间增加到300ms。

- **吞吐量**:之前的最大吞吐量为1000 req/s,之后下降到800 req/s。

- **资源使用**:CPU使用率在高负载下从95%上升到97%,内存使用增加10%。

为了更准确地评估影响,进行了进一步的测试,测试结果表明,增加缓存CSRF token的机制可以将响应时间降低到270ms,并且吞吐量提升到950 req/s。

## 5.2 CSRF Decorator的优化策略

### 5.2.1 提高CSRF Decorator性能的方法

在确定了CSRF Decorator对性能的具体影响之后,下一步是探讨和实施优化策略。以下是一些提高性能的有效方法:

- **减少CSRF token的验证频率**:对于不需要实时更新的页面,可以减少CSRF token的验证频率,或者只在用户进行有状态操作(如登录、提交表单)时进行验证。

- **使用缓存**:将用户会话的CSRF token缓存到内存中(如使用Redis),可以减少对数据库的查询次数,提高验证速度。

- **调整CSRF token的过期时间**:适当增加CSRF token的过期时间可以减少生成新token的次数,但这需要在安全性和性能之间做出平衡。

- **并发处理优化**:对于高并发的请求,服务器端可以采用异步处理机制,以避免阻塞。

### 5.2.2 在高流量应用中的优化案例

一个典型的高流量应用可能是新闻媒体网站,该网站需要在新闻发布时处理大量的并发访问和评论提交。在启用CSRF Decorator后,初期的性能测试显示响应时间增加和吞吐量下降。

以下是针对该媒体网站进行的一些优化措施:

- **会话中缓存CSRF token**:为所有会话在服务器端缓存CSRF token,这样可以在每次请求时直接从缓存中获取,避免了数据库查询。

- **实现异步任务队列**:通过Celery等异步任务队列,将需要CSRF验证的操作放入后台处理,减少对主请求响应时间的影响。

- **使用更高效的缓存系统**:将Redis用作主缓存服务器,提高了数据读取的速度。

在实施了上述优化后,网站的性能有了显著的提升:

- **响应时间**:从350ms降低到200ms。

- **吞吐量**:增加到1200 req/s。

- **资源使用**:CPU使用率保持在85%以下,内存使用量相对稳定。

## 5.3 性能优化的代码示例

```python

# 引入所需的库

from django.views.decorators.csrf import csrf_exempt, csrf_protect

from django.http import HttpResponse

from functools import wraps

import redis

# 连接到Redis服务器

r = redis.Redis(host='localhost', port=6379, db=0)

# 缓存CSRF token的装饰器

def cache_csrf_token(view_func):

@wraps(view_func)

def _wrapped_view(request, *args, **kwargs):

# 从缓存中获取token,或者在不存在时从数据库获取并保存到缓存

token = r.get('csrf_token')

if token is None:

# 获取新的token并保存到缓存

token = '新生成的CSRF token'

r.set('csrf_token', token, ex=3600) # token有效期设置为1小时

# 将token添加到响应中

response = view_func(request, *args, **kwargs)

response.set_cookie(key='csrftoken', value=token, secure=True, httponly=True)

return response

return _wrapped_view

# 应用到视图

@cache_csrf_token

@csrf_protect

def home(request):

# 模板渲染或业务逻辑处理...

return HttpResponse("Home page")

@cache_csrf_token

@csrf_exempt

def api_endpoint(request):

# API处理逻辑...

return HttpResponse("API response")

```

在上述代码示例中,首先创建了一个装饰器`cache_csrf_token`,它负责从Redis缓存中获取或更新CSRF token,并将其设置为cookie。然后,我们为视图函数`home`和API端点`api_endpoint`分别应用了`@csrf_protect`和`@csrf_exempt`装饰器。其中`@csrf_protect`确保了对于非API视图的CSRF保护,而`@csrf_exempt`对于API端点则允许不受CSRF限制。

通过对CSRF token进行缓存处理和合理使用装饰器,可以减少服务器的负载,提升响应速度,并且确保了在高流量应用中的性能表现。

# 6. Django CSRF Decorator的未来展望

在当今网络安全领域,CSRF攻击仍然是开发者需要面对的一大挑战。随着技术的进步和互联网应用的普及,CSRF Decorator作为一种保护机制,也在不断地演进和优化。本章将探讨未来CSRF Decorator的发展趋势,以及Django社区可能采取的改进措施。

## 安全标准的发展与行业趋势

### 6.1.1 Web安全的新威胁与CSRF的演变

随着互联网技术的迅速发展,新的Web安全威胁层出不穷,CSRF攻击的形式和手段也在不断演变。例如,随着单页应用(SPA)和API服务的兴起,CSRF攻击可能以不同形式出现,比如通过恶意的iframe、图片加载或其他第三方请求发起攻击。安全研究人员和开发者需要持续关注安全标准的更新,确保CSRF Decorator能够应对新的威胁。

### 6.1.2 CSRF Decorator在新标准中的地位

在未来,随着网络安全标准的不断完善,CSRF Decorator在其中扮演的角色可能会有所变化。目前,CSRF Decorator作为Django安全机制的一部分,其重要性不仅在于它提供了一个防护层,还在于它代表了安全开发的最佳实践。随着安全社区对CSRF威胁的理解加深,CSRF Decorator可能会被集成更多的智能功能,比如自动适应不同类型的CSRF攻击策略。

## Django CSRF Decorator的未来改进方向

### 6.2.1 Django社区对CSRF Decorator的改进计划

Django社区对于CSRF Decorator的改进计划可能包括对内部机制的优化、与最新安全标准的同步更新,以及用户友好性提升。社区可能会考虑引入更多的自动化安全检查机制,减少开发者配置CSRF Decorator的工作量。此外,社区也可能增强CSRF Decorator在不同类型的Django项目中的灵活性和可扩展性。

### 6.2.2 预测CSRF Decorator的未来变化与挑战

随着Web应用变得更加复杂,CSRF Decorator未来可能面临不少挑战。例如,如何在保持高安全标准的同时,减少对用户体验的影响,就是一个需要解决的问题。未来CSRF Decorator可能需要引入更先进的身份验证和授权机制,如基于令牌的验证或行为分析技术,以便更准确地识别和防御CSRF攻击。

在考虑到未来可能的技术变革和安全威胁,CSRF Decorator仍需持续的评估和升级。它不仅需要适应当前的安全环境,更需要预见未来可能的挑战,为开发者提供更加健壮和智能的安全工具。Django社区对CSRF Decorator的持续改进,将是确保整个Web生态系统安全的关键。

0

0