【Django CSRF保护实战全攻略】:20个案例深度解析,安全提升技巧

发布时间: 2024-10-09 08:40:40 阅读量: 117 订阅数: 50

# 1. Django CSRF保护概述

在互联网日益增长的网络攻击中,跨站请求伪造(CSRF)攻击是Web应用开发者经常面临的安全威胁之一。Django作为一个强大的Python Web框架,内置了CSRF保护机制来增强应用的安全性。本章将概述CSRF攻击的基本概念以及Django如何通过内置机制帮助开发者防御此类攻击,从而为后续章节中深入探讨CSRF的工作原理、实战案例以及配置与优化策略奠定基础。

# 2. Django CSRF机制的工作原理

CSRF(Cross-Site Request Forgery)跨站请求伪造攻击是一种常见的网络安全威胁,其使得恶意网站能够利用用户在另一个网站上的合法身份执行非预期的操作。Django,作为一个强大的Python Web框架,内置了CSRF保护机制来防御此类攻击,确保网站的安全性。

## CSRF攻击的原理和危害

### CSRF攻击的定义

CSRF攻击,也称为单击攻击、会话劫持或迷魂药攻击,是一种利用用户已经通过认证的身份进行非法操作的攻击。攻击者诱使用户在已认证的会话中点击恶意链接或访问恶意页面,从而让用户的浏览器自动发送请求到一个有漏洞的网站。这些请求通常包括对数据的修改或数据的泄露。

### CSRF攻击的工作流程

1. **攻击准备阶段**:攻击者准备好用于欺骗的恶意网站,并计划如何构造CSRF攻击。

2. **用户登录阶段**:用户使用自己的凭据登录到目标网站(例如银行账户)。

3. **攻击发起阶段**:用户在不知情的情况下访问攻击者的恶意网站或页面。

4. **自动请求阶段**:在用户浏览器中,由于攻击者构造的页面包含了对目标网站的请求代码,用户的浏览器会自动将这些请求发送到目标网站。

5. **请求执行阶段**:目标网站接收到这些请求,并因为浏览器中带有用户的有效会话信息(Cookies等),错误地认为这些请求是用户真实意愿的体现,从而执行相应的操作。

## Django中的CSRF防御机制

### CSRF令牌的生成与验证

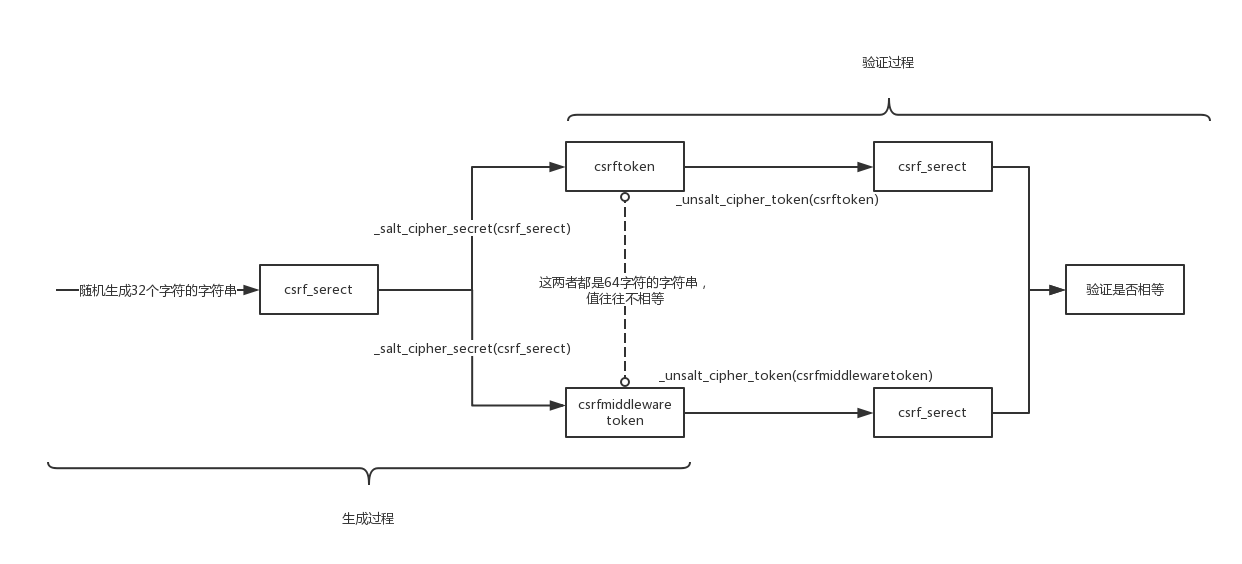

Django在CSRF攻击的防御中采用了一种令牌(Token)机制。这个令牌是难以预测的随机值,用于验证请求是否来自合法用户。

1. **生成令牌**:当用户访问需要认证的页面时,Django会在用户的会话中存储一个独一无二的CSRF令牌。同时,这个令牌也会被写入到用户页面的隐藏表单字段中。

```python

# Token generation example

from django.utils.crypto import get_random_string

def generate_token():

return get_random_string(length=40, allowed_chars='abcdefghijklmnopqrstuvwxyz***')

```

上面的代码片段展示了如何生成一个随机的CSRF令牌。

2. **验证令牌**:在用户提交表单或进行AJAX请求时,Django会检查提交的CSRF令牌是否与会话中存储的令牌匹配。只有在匹配的情况下,请求才会被接受。如果不匹配,Django会返回错误,从而阻止CSRF攻击。

### CSRF中间件的作用与配置

Django内置的CSRF中间件负责自动处理CSRF令牌的生成、存储和验证过程。当配置了中间件,并启用CSRF保护时,Django会自动在每个POST请求中检查CSRF令牌。

1. **启用CSRF保护**:在Django项目的`settings.py`文件中,`CsrfViewMiddleware`中间件默认是启用的。确保它没有被添加到`MIDDLEWARE`设置的`SKIP_Middleware`列表中。

2. **配置CSRF令牌**:`CsrfViewMiddleware`中间件有多个配置选项,可以调整令牌的工作方式。例如,可以修改令牌的有效时间,或是在会话中存储令牌的方式等。

```python

# Example settings for CSRF configuration

CSRF_COOKIE_AGE = *** # CSRF cookie有效期为1年

CSRF_TRUSTED_ORIGINS = ['***'] # 可信任的跨站请求域名

```

在上述代码示例中,通过`settings.py`配置了CSRF cookie的有效期和信任的源地址。

3. **调试与测试**:在开发和测试阶段,Django提供了一些工具和方法来帮助开发者了解CSRF中间件的工作。开发者可以通过查看响应头来确认CSRF cookie是否被正确设置,或者使用中间件相关的日志输出来调试问题。

```python

# Log request's CSRF token for debugging

import logging

logger = logging.getLogger(__name__)

def log_csrf_token(request):

***(f"CSRF Token: {request.COOKIES.get('csrftoken', 'None')}")

```

此代码块在请求处理期间记录了CSRF Token的值,这对于调试非常有帮助。

通过上述方法,Django有效地减少了CSRF攻击的风险,并确保了Web应用的安全。在下一章节中,我们将详细探讨在实际应用中如何进行CSRF保护的实战案例分析。

# 3. CSRF保护实战案例分析

CSRF(Cross-Site Request Forgery)攻击是一种常见的网络安全威胁,它让攻击者可以模拟用户的行为来执行未授权的命令。在本章节中,我们深入分析三个不同场景下的CSRF保护实战案例,探讨如何在现实开发中有效应用Django框架提供的CSRF防护机制。

## 案例一:表单提交CSRF防护

### 案例背景与需求

在Web应用中,用户经常通过表单提交数据。传统的表单提交容易受到CSRF攻击。假设我们有一个用户反馈系统,用户通过表单提交反馈信息。为了防止CSRF攻击,我们需要实现CSRF防护。

### 案例实践与代码解析

Django默认启用了CSRF保护,开发者在处理表单提交时,需要遵循以下步骤来确保CSRF令牌被正确使用:

1. 在模板中渲染一个CSRF令牌隐藏字段:

```html

<form method="post" action=".">

{% csrf_token %}

<!-- 表单其他内容 -->

</form>

```

2. 在视图函数中,确保`@csrf_exempt`装饰器没有被应用到处理POST请求的视图上。Django框架会自动处理POST请求中的CSRF令牌验证。

```python

from django.views.decorators.csrf import csrf_exempt

from django.http import HttpResponse

@csrf_exempt

def my_view(request):

# 不推荐的做法,因为CSRF保护被禁用了

return HttpResponse("CSRF protection disabled.")

```

Django的中间件会在处理POST请求之前自动检查CSRF令牌的有效性。如果令牌无效,请求将被拒绝,并返回403 Forbidden响应。

3. 在开发中,如果需要测试不包含CSRF令牌的POST请求,可以使用`CsrfViewMiddleware`的测试工具来模拟CSRF令牌。

```python

from django.test.client import RequestFactory

factory = RequestFactory()

request = factory.post('/', {})

request.META['CSRF_COOKIE'] = 'fake-token' # 使用假的CSRF令牌进行测试

```

通过本案例,我们了解到,通过简单的模板标签`{% csrf_token %}`即可在用户提交表单时包含CSRF令牌。Django通过中间件自动处理验证,确保了表单提交的安全性。

## 案例二:AJAX请求的CSRF处理

### 案例背景与需求

现代Web应用常使用AJAX与服务器进行异步数据交互。对于包含AJAX请求的应用,开发者需要确保这些请求也受到CSRF保护。

### 案例实践与代码解析

Django提供了CSRF令牌的JSON序列化方法,可以将其嵌入到AJAX请求中。以下是如何在JavaScript中使用Django的CSRF令牌:

1. 在模板中加载`django-csrf-token`模块并传递CSRF令牌:

```html

<script src="***"></script>

<form id="ajax-form">

<!-- 表单内容 -->

</form>

<script>

function getCookie(name) {

let cookieValue = null;

if (document.cookie && document.cookie !== '') {

const cookies = document.cookie.split(';');

for (let i = 0; i < cookies.length; i++) {

const cookie = cookies[i].trim();

if (cookie.substring(0, name.length + 1) === (name + '=')) {

cookieValue = decodeURIComponent(cookie.substring(name.length + 1));

break;

}

}

}

return cookieValue;

}

const csrftoken = getCookie('csrftoken');

window.django = {csrftoken: csrftoken};

</script>

```

2. 在AJAX请求中附加CSRF令牌,以使用Django的`CsrfViewMiddleware`:

```javascript

function submitForm() {

const url = '/path/to/submit/';

const form = document.getElementById('ajax-form');

const data = new FormData(form);

data.append('csrfmiddlewaretoken', window.django.csrftoken);

fetch(url, {

method: 'POST',

credentials: 'same-origin', // 跨域请求中需要使用凭证

headers: {

'X-CSRFToken': window.django.csrftoken, // 可选,如果后端需要

},

body: data,

})

.then(response => response.json())

.then(data => {

// 处理响应数据

})

.catch(error => {

// 错误处理

});

}

```

本案例展示了如何在JavaScript中获取和使用CSRF令牌。它详细说明了通过AJAX请求发送CSRF令牌的方法,确保了异步请求的安全性。

## 案例三:第三方服务集成中的CSRF防护

### 案例背景与需求

在与第三方服务集成时,如何确保CSRF防护成为了一个挑战。第三方服务可能不会遵循Django的CSRF机制,或者要求使用不同的验证方式。

### 案例实践与代码解析

在集成第三方服务时,需要通过一系列的策略确保CSRF防护不受影响。以下是一个实现示例:

1. 使用第三方服务时,将请求发送到专门的视图,并手动验证CSRF令牌:

```python

from django.utils.decorators import method_decorator

from django.views.decorators.csrf import csrf_exempt, csrf_protect

from django.views.generic import View

@method_decorator(csrf_exempt, name='dispatch')

class ThirdPartyAPI(View):

def post(self, request, *args, **kwargs):

# 从请求中获取CSRF令牌

csrftoken = request.META.get('HTTP_X_CSRFTOKEN', None)

if csrftoken:

# 从其他来源验证CSRF令牌,如会话或者自定义存储

if verify_csrf_token(csrftoken):

# 处理第三方请求

return HttpResponse('Third-party request processed')

return HttpResponseForbidden('Invalid CSRF token')

```

2. 实现一个自定义的CSRF令牌验证函数`verify_csrf_token`:

```python

from django.contrib.sessions.backends.base import SessionBase

def verify_csrf_token(token):

# 这里需要实现CSRF令牌的具体验证逻辑

# 假设令牌存储在会话中

session_key = 'csrf_token'

session = SessionBase()

session_key = request.session.session_key

session_load = session.load()

stored_token = session_load.get(session_key, None)

return token == stored_token

```

通过手动验证CSRF令牌,即使在与第三方服务集成的情况下,我们也可以保证应用不会受到CSRF攻击的影响。此案例中自定义的验证逻辑提供了灵活性,允许开发者根据具体情况进行CSRF保护。

以上三个案例展示了如何在不同的场景中应用Django的CSRF防护机制。在实际开发中,开发者应该根据具体需求选择合适的方法,并确保CSRF防护的正确实施。

# 4. Django CSRF保护配置与优化

## 4.1 CSRF保护的配置细节

### 4.1.1 settings.py中的CSRF设置

在Django的配置文件`settings.py`中,CSRF保护主要通过以下几个设置项来完成配置:

- `CSRF_COOKIE_DOMAIN`:设置CSRF令牌的cookie域,可以是跨域也可以是子域。

- `CSRF_COOKIE_AGE`:设置CSRF令牌cookie的有效期,单位是秒,默认为2周。

- `CSRF_COOKIE_HTTPONLY`:设置是否只有HTTP协议可以访问cookie,设置为True可以防止跨站脚本攻击(XSS)。

- `CSRF_COOKIE_SECURE`:设置CSRF令牌cookie是否仅通过HTTPS协议传输。

了解这些设置项后,我们可以根据应用程序的安全要求进行调整,例如增加cookie的生命周期或设置为HttpOnly等。同时,确保`CSRF_COOKIE_SECURE`设置为`True`,特别是在生产环境中,以增加安全性。

### 4.1.2 中间件的配置与调试

Django框架中的CSRF中间件`CsrfViewMiddleware`默认已经加入到了`MIDDLEWARE`设置中。我们可以通过调整中间件的顺序来改变CSRF处理的流程。在多数情况下,默认配置已经足够好,但如有特殊需求,应谨慎进行调整。

```

MIDDLEWARE = [

# ...

'django.middleware.csrf.CsrfViewMiddleware',

# ...

]

```

如果需要调试CSRF保护,可以在视图中通过请求对象获取CSRF令牌的值,并打印查看是否正确:

```python

def test_view(request):

csrf_token = request.COOKIES.get('csrftoken')

print("CSRF token in cookie:", csrf_token)

return HttpResponse('CSRF token received!')

```

此外,为了方便调试,可以使用Django的`CsrfViewMiddleware.process_view`方法来查看CSRF保护中间件的处理过程:

```python

from django.middleware.csrf import CsrfViewMiddleware

def debug_csrf(request, callback, callback_args, callback_kwargs):

result = CsrfViewMiddleware().process_view(request, callback, callback_args, callback_kwargs)

# 打印相关信息用于调试

print(result)

return result

```

## 4.2 高级CSRF保护技巧

### 4.2.1 使用第三方CSRF库

虽然Django自带了强大的CSRF保护机制,但在某些特殊情况下,你可能需要使用第三方库来进一步增强CSRF防护能力。一个流行的第三方库是`django-crispy-forms`,它可以用来创建更安全的表单。它不仅处理表单的渲染,还能够帮助确保表单提交的CSRF令牌是有效的。

### 4.2.2 自定义CSRF解决方案

有时候,项目的特定需求可能需要我们自己编写CSRF保护逻辑。这可能涉及到定制HTTP头部、使用不同的CSRF令牌生成方式,或者在不支持cookie的客户端实现CSRF保护。下面是一个简单的自定义CSRF保护逻辑的示例:

```python

from django.http import HttpResponseForbidden

from django.views.decorators.csrf import csrf_exempt

@csrf_exempt

def custom_csrf_check(request):

# 这里添加自定义的CSRF验证逻辑,例如验证自定义的头部字段

if 'X-Custom-CSRF-Token' in request.headers:

if request.headers['X-Custom-CSRF-Token'] == 'expected_token_value':

return None

return HttpResponseForbidden('Invalid CSRF token.')

```

在上述代码中,我们装饰了一个视图函数`custom_csrf_check`,该函数会检查请求头中的自定义CSRF令牌。如果令牌值正确,则返回`None`,意味着CSRF验证通过;否则,返回`HttpResponseForbidden`,即禁止访问。这是一种自定义CSRF防护的策略,可以根据实际情况进行调整。

### 4.2.3 配置与调试自定义CSRF保护

自定义CSRF保护策略后,需要确保它能够在项目中正确执行。为了调试自定义逻辑,可以在视图中添加日志记录,以便于追踪CSRF令牌的验证过程:

```python

import logging

logger = logging.getLogger(__name__)

@csrf_exempt

def custom_csrf_check(request):

# 验证CSRF令牌

if 'X-Custom-CSRF-Token' in request.headers:

token = request.headers['X-Custom-CSRF-Token']

if token == 'expected_token_value':

***('Custom CSRF token validated successfully.')

return None

else:

logger.warning('Invalid CSRF token detected.')

return HttpResponseForbidden('Invalid CSRF token.')

else:

logger.error('CSRF token missing in request headers.')

return HttpResponseForbidden('CSRF token missing.')

```

通过在日志中添加适当的信息,你可以方便地调试自定义CSRF策略,并确定其是否正确执行。此外,确保在`settings.py`中配置好日志系统,以便捕获相关的日志信息。

# 5. CSRF安全策略最佳实践

## 5.1 安全编码实践

### 5.1.1 编写安全的视图函数和类

在Web开发中,视图层是处理HTTP请求和生成HTTP响应的核心部分。编写安全的视图函数和类能够极大地减少CSRF攻击的风险。以下是一些最佳实践:

- **使用装饰器限制访问:** 使用`@login_required`和`@staff_member_required`等装饰器限制对敏感视图的访问,从而降低未授权用户发起CSRF攻击的机会。

- **使用带CSRF令牌的表单:** 当创建处理POST请求的表单时,确保使用`CsrfTokenMiddleware`中间件,并且在模板中包含CSRF令牌。

- **避免在GET请求中执行重要操作:** GET请求应该只用于获取数据,而不应包含修改服务器状态的操作,例如创建、更新或删除数据。

- **对第三方应用进行访问控制:** 当集成了第三方应用时,应使用`CsrfViewMiddleware`来确保这些应用的请求通过CSRF验证。

**代码示例:**

```python

from django.views.decorators.csrf import csrf_exempt, ensure_csrf_cookie

from django.utils.decorators import method_decorator

from django.views import View

@method_decorator(csrf_exempt, name='dispatch')

class MySecureView(View):

# 此视图类不使用CSRF保护,适用于API等场景

pass

@method_decorator(ensure_csrf_cookie, name='dispatch')

class MyCsrfCookieView(View):

# 此视图类确保每个请求都会在客户端设置CSRF cookie

pass

from django.contrib.auth.decorators import login_required

@login_required

def my_view(request):

# 此视图函数仅对已登录用户可用,并将处理POST请求

pass

```

### 5.1.2 模板中的安全实践

在Django模板中,编写安全的代码同样重要。正确地处理CSRF令牌是减少CSRF攻击风险的关键。以下是在模板中提高安全性的建议:

- **确保在所有表单中包含CSRF令牌:** 使用`{% csrf_token %}`模板标签自动在表单中生成并包含CSRF令牌。

- **避免在客户端脚本中暴露敏感数据:** 不要将敏感信息(如API密钥)硬编码在JavaScript文件或模板中。

- **使用HTTPS传输数据:** 强制使用HTTPS协议确保数据传输过程中的加密。

**代码示例:**

```django

<form method="post" action="/submit-form/">

{% csrf_token %}

<!-- 表单的其他输入字段 -->

<input type="text" name="username">

<input type="submit" value="Submit">

</form>

```

## 5.2 安全策略的测试与监控

### 5.2.1 测试CSRF防护的有效性

确保CSRF防护措施有效性的最佳方式是进行安全测试。测试可以手动进行,也可以自动化,下面是一些测试的方法和工具:

- **使用Web应用防火墙(WAF):** WAF可以帮助检测和阻止CSRF攻击。例如,ModSecurity是一个流行的开源WAF。

- **渗透测试:** 通过专业的安全测试,模拟攻击者来检测系统的漏洞。

- **自动化测试工具:** 使用像 OWASP ZAP 这样的自动化安全扫描工具来检测网站的弱点。

- **进行CSRF专项测试:** 通过修改POST请求中CSRF令牌的值,检查后端是否拒绝处理带有无效令牌的请求。

### 5.2.2 部署后的监控与日志分析

部署应用后,持续监控和分析日志是确保CSRF防护策略持续有效的重要组成部分。以下是一些监控和日志分析的建议:

- **记录所有CSRF失败的尝试:** 在日志中记录任何CSRF验证失败的尝试,以便于后续分析和警报。

- **监控异常的访问模式:** 通过分析日志,识别出不寻常的访问模式,它们可能是CSRF攻击的前兆。

- **使用第三方监控服务:** 使用如Sentry这样的第三方监控服务,帮助实时监测安全事件。

通过这些实践,不仅能够更好地防御CSRF攻击,还能持续改进安全策略以应对日益变化的网络威胁。

# 6. Django CSRF保护的未来展望

随着网络攻击手段的不断进化,CSRF保护机制也在不断地更新和改进,以应对日益复杂的安全威胁。Django社区致力于提供更加安全、高效和易于使用的CSRF保护功能。

## 6.1 CSRF保护技术的发展趋势

在未来的Web开发中,CSRF保护技术的发展趋势将朝着以下几个方向演进:

### 6.1.1 智能化防御机制

随着人工智能和机器学习技术的发展,CSRF保护机制将越来越智能化。通过分析大量的Web请求数据,系统能够自主识别和学习新的CSRF攻击模式,并且能够自动调整防御策略来对抗这些攻击。

### 6.1.2 安全令牌多样化

传统的CSRF令牌是一种有效的保护手段,但是随着攻击技术的进步,未来的CSRF令牌可能会变得更加多样化,例如加入时间戳、浏览器指纹等信息,使得令牌更难以被预测和伪造。

### 6.1.3 跨域资源共享(CORS)与CSRF的结合

CORS策略在现代Web应用中越来越普遍,CSRF保护机制将与CORS策略更加紧密地结合,为跨域请求提供更安全的防护。

## 6.2 Django社区的CSRF保护策略更新

Django社区对安全问题持续关注,并且不断更新和改进CSRF保护策略,以满足日益增长的安全需求。

### 6.2.1 官方安全更新

Django官方会定期发布安全更新,这些更新包含了对CSRF保护机制的改进。社区成员通过PR(Pull Request)和议题讨论,共同推动Django的CSRF保护技术的演进。

### 6.2.2 安全响应小组

Django的安全响应小组(Security Response Team)专门负责处理安全问题,包括CSRF攻击。他们对CSRF攻击案例进行研究,并根据研究成果更新Django的官方文档和安全指南。

## 6.3 与其他Web安全技术的融合展望

CSRF保护并不是孤立存在的,它将与其他Web安全技术进行更加紧密的融合。

### 6.3.1 结合跨站脚本攻击(XSS)防御

XSS和CSRF攻击经常被同时利用来攻击Web应用。因此,将CSRF和XSS防御机制结合起来,可以创建一个更为全面的安全防护体系。

### 6.3.2 使用Web应用防火墙(WAF)

随着Web应用防火墙(WAF)技术的成熟,我们可以期待WAF与CSRF保护技术的进一步整合。WAF能够为Django应用提供额外的防护层,减少CSRF攻击的风险。

### 6.3.3 与身份验证机制的整合

身份验证机制是Web安全的基础,CSRF保护应当与各种身份验证机制(如OAuth、OpenID Connect等)进行更加深入的整合。这样可以在用户认证的同时加强CSRF防护,提供更安全的用户体验。

在本章中,我们探讨了CSRF保护技术的未来趋势,Django社区在CSRF保护方面的更新策略,以及与其它Web安全技术的融合展望。随着安全技术的不断进步,CSRF保护将继续演进,为Web应用提供更加坚固的安全防线。

0

0