【Django CSRF Decorator高级应用】:在复杂场景下保障用户安全

发布时间: 2024-10-09 08:56:59 阅读量: 492 订阅数: 62

# 1. Django CSRF Decorator概述

Django CSRF Decorator是Django框架中用于防护跨站请求伪造(Cross-Site Request Forgery,CSRF)攻击的一个重要组件。在开发Web应用时,CSRF攻击是一种常见的安全威胁,攻击者可能会利用用户的浏览器向网站发起非预期的请求。Django通过内置的CSRF Decorator,在服务器端为特定的视图函数提供CSRF令牌校验,以此来确保用户的请求是合法的,并且是从受信任的用户发起的。

Django CSRF Decorator的使用并不复杂,开发者只需要在视图函数上添加`@csrf_exempt`或`@csrf_protect`装饰器,就可以分别关闭或启用CSRF保护。这不仅提高了开发效率,也使得Web应用的安全防护变得更为直接和高效。

本章节将从Django CSRF Decorator的基本概念和使用方法入手,简单介绍其在Web安全中的作用,并为后续深入探讨CSRF机制与安全防护打下基础。接下来的章节中,我们将逐步揭示CSRF攻击的原理,探讨不同的防护策略,并结合实例演示如何在Django中配置和使用CSRF Decorator。

# 2. CSRF机制与安全防护

## 2.1 CSRF攻击原理与危害

### 2.1.1 CSRF攻击的定义与过程

CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种网络攻击技术,其目的是让攻击者能以受害者身份执行非法操作。不同于XSS(跨站脚本攻击)利用用户浏览器的漏洞执行恶意脚本,CSRF主要利用网站对用户浏览器的信任来执行非预期的操作。

CSRF攻击通常通过以下步骤实施:

1. 用户登录受信任的网站,并获取了授权的Cookie。

2. 用户收到带有攻击链接的电子邮件或在已感染的网站上无意中点击了链接。

3. 用户的浏览器在不知情的情况下,携带有效Cookie,向受信任网站发送请求。

4. 受信任的网站信任这些请求,因为它们似乎来自已授权的用户,因此执行了这些请求。

5. 攻击者借助用户的权限执行了某些操作,例如转账、修改个人信息等。

### 2.1.2 CSRF攻击的影响与案例

CSRF攻击的影响可大可小,取决于攻击者的目标和被攻击网站的权限控制。在一些情况下,CSRF攻击可以导致用户资产损失、隐私信息泄露甚至企业信誉受损。特别是那些权限控制不当或者对用户请求缺少验证的网站,更容易成为CSRF攻击的目标。

历史上有一些知名的CSRF攻击案例,比如:

- 某在线银行的转账功能,由于没有CSRF防护,攻击者通过诱导用户点击恶意链接,导致用户资金被转移。

- 社交媒体平台上的“点赞”功能,攻击者利用CSRF攻击导致受害者的账户自动点赞攻击者发布的特定内容。

CSRF攻击的案例说明了其危害性,也让网站运营者意识到需要采取措施防御这种攻击。

## 2.2 CSRF防护机制

### 2.2.1 同步令牌模式(Synchronizer Tokens)

同步令牌模式是CSRF防护中的一种常见方法。它的基本思路是在会话中存储一个一次性令牌,并要求每次请求都包含这个令牌。服务器在接收到请求后会验证令牌的合法性。

实现步骤大致如下:

1. 用户访问网站并开始一个操作流程(如表单填写),服务器生成一个随机令牌并存储在用户的会话中。

2. 网站将令牌嵌入到生成的表单中,通常隐藏在一个表单字段中。

3. 用户提交表单时,令牌作为表单数据的一部分发送给服务器。

4. 服务器接收到请求后,提取表单中的令牌并与会话中存储的令牌进行比对。

5. 如果两者匹配,则认为请求有效,否则拒绝请求。

这种方法的优点是安全性较高,因为令牌是随机生成且一次性的,很难被猜测或复制。

### 2.2.2 双重提交Cookie模式

双重提交Cookie模式是一种基于Cookie和HTTP头部信息来防止CSRF攻击的方法。其核心思想是在客户端请求中同时使用Cookie和请求头部信息进行验证。

工作原理如下:

1. 用户登录网站后,服务器会在响应中设置一个特定的Cookie值。

2. 对于每个需要CSRF防护的请求,服务器除了在表单中嵌入令牌值,还会要求浏览器在HTTP头部中发送这个特定的Cookie值。

3. 当用户发起请求时,请求同时携带了表单中嵌入的令牌值和HTTP头部中的Cookie值。

4. 服务器接收到请求后,比较表单中的令牌值和从HTTP头部中解析出的Cookie值。

5. 如果两者相同,服务器认为请求是合法的,否则请求被拒绝。

该方法的优点是无需在表单中存储额外信息,减轻了服务器的存储压力。而且,由于基于Cookie的特性,它也支持AJAX请求。

## 2.3 Django CSRF Decorator的作用

### 2.3.1 Django内置的CSRF保护机制

Django作为一个全功能的高级Web框架,自带了对CSRF攻击的防护措施。Django的CSRF保护机制默认是启用的,它采用了一种类似于双重提交Cookie模式的防护策略。

Django的CSRF机制通常包含以下几点:

1. 生成和验证CSRF令牌。

2. 在模板渲染时自动向表单添加CSRF令牌。

3. 在接收POST、PUT、PATCH、DELETE请求时验证CSRF令牌的有效性。

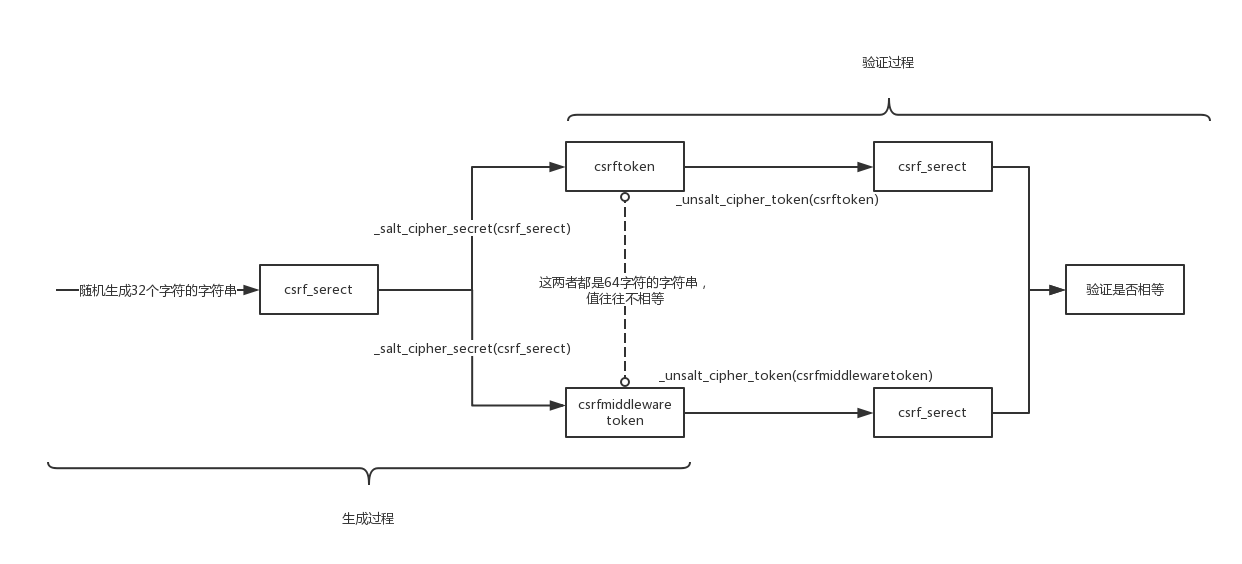

### 2.3.2 CSRF Decorator的工作原理

在Django中,CSRF保护主要是通过中间件和装饰器实现的。CSRF Decorator是一个特殊的装饰器,用于对特定视图函数进行CSRF防护。

工作原理可以概括为:

1. 当Django中间件处理请求时,会检查请求的类型和CSRF令牌是否一致。

2. 如果请求类型需要CSRF验证(如POST请求),中间件会检查请求中是否包含有效的CSRF令牌。

3. 如果令牌有效,请求继续被处理;如果令牌无效或缺失,中间件会阻止请求,并返回403 Forbidden错误。

4. 开发者可以通过@csrf_exempt装饰器来标记某些视图不需要CSRF验证。

```python

from django.views.decorators.csrf import csrf_exempt

from django.http import HttpResponse

@csrf_exempt

def my_view(request):

return HttpResponse("CSRF validation not requir

```

0

0