【Django CSRF Decorator故障排除】:快速解决CSRF问题的专家技巧

发布时间: 2024-10-09 09:17:06 阅读量: 597 订阅数: 64

解决Django提交表单报错:CSRF token missing or incorrect的问题

# 1. Django CSRF Decorator的概述

在现代Web开发中,安全性一直是一个不可忽视的话题。Django作为一款流行的Python Web框架,内置了多种安全特性来保护应用免受网络攻击。其中,CSRF Decorator是Django提供的一个用于防止跨站请求伪造(Cross-Site Request Forgery,CSRF)的机制。它要求用户在执行某些操作时,提交一个有效的CSRF令牌,从而确保请求是由授权用户发起的。本章将从基础概念入手,帮助读者了解CSRF Decorator的用途、重要性以及它在Web安全中的位置。随着章节的深入,我们将进一步探讨CSRF Decorator的工作原理和常见的问题诊断方法,为读者提供一个全面的视角来理解和使用这一安全特性。

# 2. CSRF Decorator的工作原理

## 2.1 CSRF机制的理论基础

### 2.1.1 CSRF攻击的类型与影响

跨站请求伪造(Cross-Site Request Forgery,简称CSRF)是一种常见的网络攻击方式,攻击者利用用户已经通过身份验证的信任关系,诱导用户在已认证的Web应用中执行非预期的操作。CSRF攻击主要分为三类:

- **非存储型CSRF(或简单CSRF)**:攻击者诱导用户访问一个链接,该链接执行了一个对Web应用的操作,如更改密码或转账。这种攻击不需要在用户浏览器上存储任何信息。

- **存储型CSRF**:攻击者将恶意请求植入到用户的网站上,如论坛帖子或博客评论中。当用户浏览这些内容时,隐藏的表单或图片等元素会自动提交数据。

- **基于cookie的CSRF**:这种攻击需要在用户浏览器上存储一些特定的cookie。攻击者通过诱使用户点击链接或访问特定网站来激活这些cookie,从而进行未授权的操作。

CSRF攻击的影响是严重的,它可以导致用户在不知情的情况下执行恶意操作,比如转账、泄露个人信息、甚至删除账户数据。在某些特定条件下,CSRF攻击也可能与跨站脚本(XSS)攻击相结合,形成更危险的攻击方式。

### 2.1.2 CSRF防御的基本原理

CSRF防御的基本原理是验证请求发起者的身份以及请求的合法性。通常有以下几种防御策略:

- **检查HTTP Referer头部**:服务器通过检查请求的HTTP Referer头部字段来确保请求是从信任的域发起的。然而,Referer头部可以被绕过,因此它不是一种完全可靠的防御手段。

- **使用自定义的请求头部**:在客户端请求中加入自定义的请求头,服务器端检查该头部的存在与否来验证请求的合法性。

- **双请求令牌机制(Double Submit Cookie)**:客户端在发送请求时,将一个令牌既保存在cookie中,也作为表单的一个隐藏字段发送。由于跨域限制,第三方网站无法读取cookie,从而增加了CSRF攻击的难度。

- **使用CSRF Token**:这是一种更为常用和可靠的方法。服务器端在用户首次访问页面时生成一个随机值(Token),并将其存储在cookie中。每次用户发起请求时,都会将cookie中的Token和表单中的Token进行对比,只有两个Token一致时,服务器才会处理请求。

## 2.2 Django中的CSRF保护机制

### 2.2.1 Django如何实现CSRF保护

Django框架中CSRF保护机制是通过Django安全中间件`CsrfViewMiddleware`来实现的。该中间件会自动检查所有带有状态改变的POST请求,确保每一个POST请求都携带了正确的CSRF Token。在用户登录或者执行某些会改变服务器状态的请求时,中间件会要求表单或者AJAX请求提供CSRF Token以进行校验。

Django默认为每个会话生成一个CSRF Token,并将这个Token存储在用户的cookie中。在渲染表单时,Django的模板系统会自动在表单中添加一个隐藏的输入字段,其值就是CSRF Token。用户提交表单时,浏览器会自动包含这个隐藏字段,从而允许中间件校验CSRF Token。

### 2.2.2 Django CSRF Decorator的作用和实现

在Django中,开发者可以通过`csrf_exempt`装饰器来标记一个视图函数不需要CSRF保护。虽然在某些特殊情况下需要这么做,但通常不推荐使用,因为它可能会使应用暴露在CSRF攻击的风险中。而`@csrf_protect`装饰器可以手动添加到视图上,以确保CSRF保护的覆盖。

```python

from django.views.decorators.csrf import csrf_protect, csrf_exempt

@csrf_protect

def my_view(request):

# 处理请求的代码

@csrf_exempt

def another_view(request):

# 处理请求的代码

```

在实际应用中,`CsrfViewMiddleware`中间件会自动将CSRF保护应用于所有视图,除非使用`csrf_exempt`装饰器。这种机制大大简化了Django应用中的CSRF防御工作。

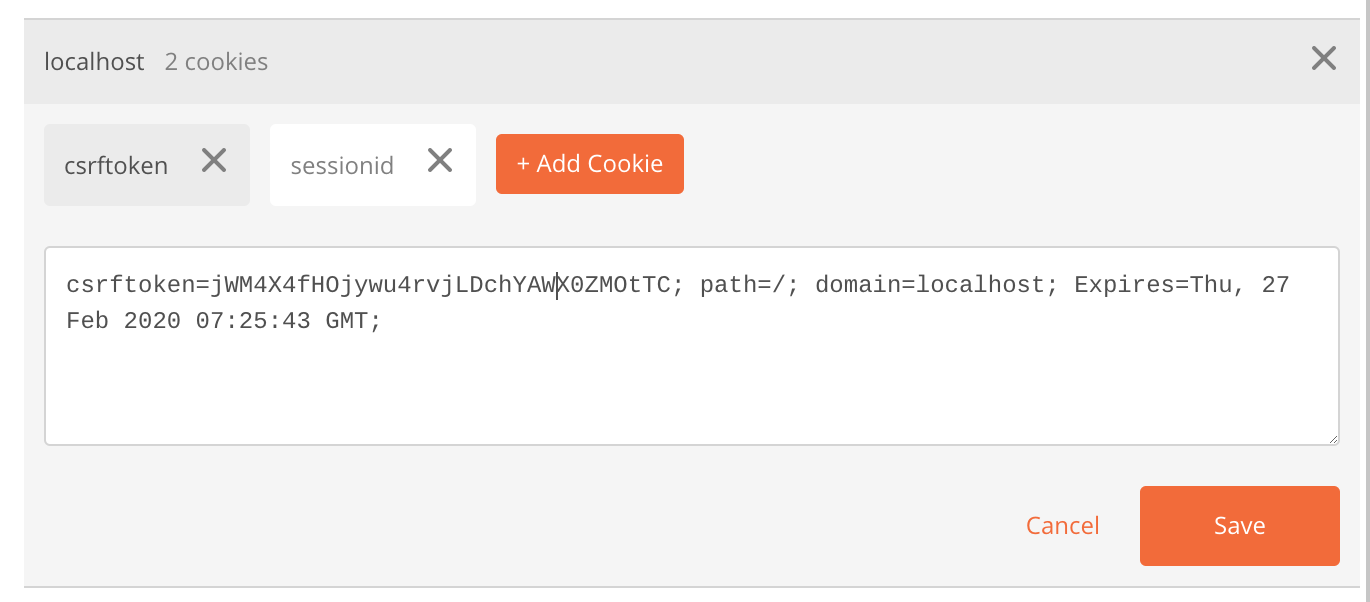

### 2.2.3 Django CSRF Token的生成与验证

Django中的CSRF Token是通过`django.middleware.csrf.CsrfViewMiddleware`类的`process_view`方法生成和验证的。当用户访问视图时,`process_view`方法会被调用,它检查请求是否需要CSRF Token。如果需要,它会生成一个新的Token,并将其保存在当前会话中。

当用户提交表单或进行Ajax请求时,`process_view`方法会再次被调用以验证CSRF Token的有效性。它会从cookie中提取Token,并与表单或Ajax请求中提供的Token进行比较。如果两者一致,则请求被认为是合法的,否则会返回403错误,表示禁止访问。

```python

def process_view(self, request, callback, callback_args, callback_kwargs):

# 生成或验证CSRF Token的代码

```

在模板中,CSRF Token是通过Django模板标签自动添加的。例如:

```django

{% csrf_token %}

```

这将在表单中插入一个隐藏的input元素,其值为当前会话的CSRF Token。由于CSRF攻击通常不会在用户浏览器中存储Token,因此这种方法可以有效预防CSRF攻击。

CSRF保护机制是Django安全系统中不可或缺的一部分。它确保了Web应用的用户在浏览网页时,可以安全地执行操作,防止了恶意网站通过CSRF攻击对用户数据进行篡改。

# 3. CSRF Decorator常见的问题与诊断

### 3.1 CSRF Decorator引发的问题分类

#### 3.1.1 403 Forbidden错误的原因分析

403 Forbidden 错误是 Web 开发者经常遇到的 HTTP 状态码,这个错误表明服务器已经理解了请求,但是拒绝执行。在 Django 应用中,CSRF Decorator 的不当使用往往是导致这一错误的常见原因之一。要准确地识别和解决问题,我们需要对 Django 的权限和CSRF保护机制有深入的理解。

首先,我们需要确认是否启用了 Django 的 CSRF 保护功能。在 Django 中,`CsrfViewMiddleware` 负责检查 POST 请求是否携带了有效的 CSRF Token。如果没有通过 `@csrf_exempt` 装饰器排除特定视图,而该视图接收 POST 请求但没有提供 CSRF Token,就可能收到 403 Forbidden 错误。

接下来,检查是否正确地在表单中加入了 CSRF Token。如果缺少 `{% csrf_token %}` 模板标签,或者在 AJAX 请求中没有正确设置 `X-CSRFToken` 请求头,同样会导致 403 Forbidden 错误。

#### 3.1.2 跨站请求伪造防护失败的案例

即使在部署了 CSRF 保护措施的情况下,依然可能遇到防护失败的情况。常见的案例之一是,当用户通过恶意链接或跨站脚本被引诱到一个合法的网站上执行操作时,如果后端没有对请求进行充分的验证,就可能发生 CSRF 攻击。

举例来说,如果开发者错误地认为所有的 POST 请求都来自于信任的用户,而忽略了检查请求头中的 `Referer` 字段,就可能被伪造的请求欺骗。防护失败的一个典型原因是 CSRF Token 可能被绕过或复制。如果 CSRF Token 生成机制不够安全,或在客户端没有得到妥善处理,就可能被恶意用户利用。

### 3.2 故障排除的实践技巧

#### 3.2.1 开启调试模式追踪CSRF问题

在 Django 中,调试模式能提供详尽的错误信息,帮助开发者快速定位问题。要开启调试模式,需要在 Django 项目的设置文件中设置 `DEBUG` 为 `True`。同时,确保 `ALLOWED_HOSTS` 包含了本机的

0

0