【破解CSRF漏洞】:Django开发者必看的防御策略

发布时间: 2024-10-09 08:46:56 阅读量: 90 订阅数: 62

基于C语言课程设计学生成绩管理系统、详细文档+全部资料+高分项目.zip

# 1. CSRF漏洞的概述和影响

## CSRF漏洞的概述

跨站请求伪造(CSRF)是一种常见的网络安全漏洞,它使得攻击者可以利用已经通过验证的用户身份,对一个信任的网站执行未授权的操作。CSRF攻击的实现不依赖于网站的内部代码或数据结构,而是通过在用户的浏览器中执行恶意代码来完成。

## CSRF漏洞的影响

CSRF漏洞的影响范围广泛,包括但不限于:

- 用户资金或敏感信息的非法转移

- 不当内容的发布或修改

- 服务的滥用,如垃圾邮件的发送

- 系统功能的破坏或服务的不可用

CSRF漏洞一旦被利用,不仅会直接影响用户的利益,还会破坏服务提供商的信誉。因此,深刻理解CSRF漏洞的原理、形式以及防御措施对保护用户和网站安全至关重要。

# 2. CSRF漏洞的理论基础

## 2.1 CSRF漏洞的工作原理

### 2.1.1 会话和身份验证机制

在Web应用程序中,会话管理和身份验证机制是用户与系统交互的关键。用户的登录操作生成一个会话,这个会话通常通过会话ID(Session ID)来识别。会话ID存储在用户的浏览器中,通过Cookie或其他方式传输到服务器,用于保持用户状态。

为了保证安全,会话ID需要是不可预测的,并且需要在一定时间内过期。在用户登出后,服务器会销毁会话。然而,在CSRF攻击中,攻击者会诱导受害用户在已经认证的会话中发起恶意请求,而用户无法意识到自己的会话被滥用。

### 2.1.2 CSRF的攻击过程

CSRF攻击过程主要包含以下几个步骤:

1. 用户登录Web应用,获得认证。

2. 攻击者构造一个恶意请求,并将其隐藏在一个用户会访问的页面中,例如通过链接、图片或其他表单。

3. 用户浏览到含有恶意请求的页面,此时用户的浏览器会自动携带其会话认证信息(如Cookie)。

4. 用户在不知情的情况下,浏览器发送了恶意请求到服务器。

5. 服务器根据恶意请求执行操作,如转账、密码更改等,因为它信任用户的会话认证信息。

攻击的关键在于,恶意请求不需要包含任何攻击者的认证信息,而是使用了受害者的会话,而受害者通常已经获得了足够的权限。

## 2.2 CSRF漏洞的常见形式

### 2.2.1 表单提交型

表单提交型CSRF攻击是较为传统的攻击方式。攻击者构造一个表单,包含特定的恶意操作代码,然后诱导用户提交这个表单。由于表单中包含用户会话信息,服务器会认为这个请求是合法用户的操作。

### 2.2.2 链接点击型

链接点击型CSRF攻击通过一个诱人的链接诱导用户点击。点击链接后,用户的浏览器会自动发送一个GET请求到服务器,而这个请求会导致不期望的服务器行为,如账户信息泄露、权限提升等。

### 2.2.3 API交互型

随着Web技术的发展,Web应用中的API接口越来越多地被使用。API交互型CSRF攻击利用了API接口,因为它们也依赖于会话信息来进行用户验证。攻击者设计特定的URL,当用户访问时,会触发API执行操作。

### 代码块展示和逻辑分析

下面的代码块展示了一个简单的HTML表单,用于演示表单提交型CSRF攻击:

```html

<form action="***" method="POST">

<input type="hidden" name="user_id" value="12345">

<input type="submit" value="删除账号">

</form>

```

这个表单在用户访问时看起来无害,但提交的action指向了一个删除用户信息的敏感操作。如果用户已经登录了***,并且***没有进行CSRF防护,那么点击提交按钮将导致用户账户被删除。

在这个攻击中,关键点在于用户无需任何额外的确认,仅通过点击操作即可执行。这就是为什么CSRF漏洞需要被认真对待和防范的原因。在接下来的章节中,我们将详细探讨如何防御这些类型的攻击。

# 3. CSRF防御技术的理论与实践

## 3.1 CSRF防御的基础策略

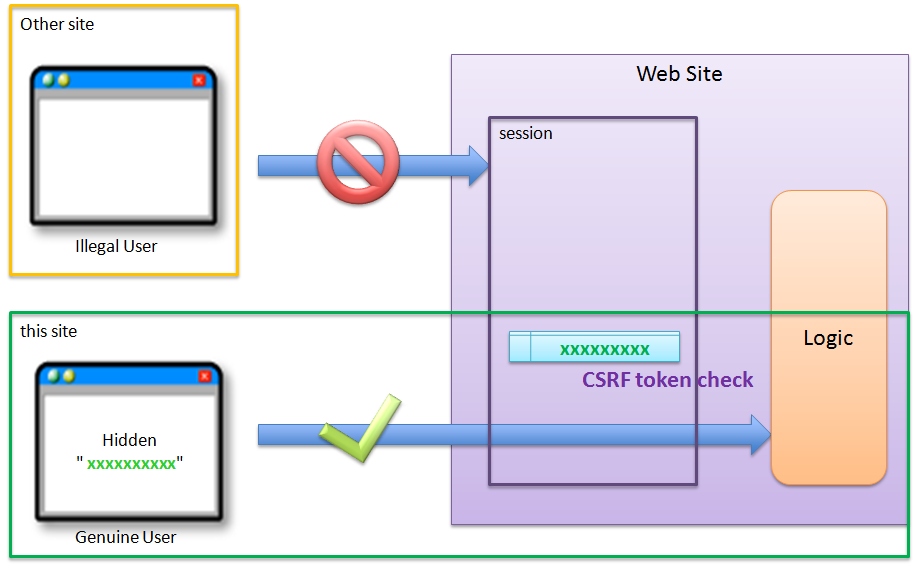

### 3.1.1 同步令牌(Token)机制

同步令牌机制是防御CSRF攻击的一种基础手段。Token通常是一串随机生成的字符串,它与用户的会话绑定,每个请求都需要携带这个Token来确保请求是由用户主动发起的,而非被恶意脚本驱动。

Token的生成需要遵循唯一性和随机性的原则,常用的Token生成算法包括UUID、SHA256哈希等。每次用户发起请求时,服务器端会生成一个新的Token,并将这个Token存储在用户会话中。同时,这个Token也会被嵌入到页面的表单中或者作为HTTP请求头的一部分发送给用户。

客户端在提交请求时,必须将这个Token作为请求的一部分发送给服务器。服务器端在接收到请求后,将对Token进行验证,确保这个Token是有效的,并且与用户当前会话绑定的Token相匹配。如果Token验证失败,服务器将拒绝处理该请求,从而防止CSRF攻击。

```python

# 示例:使用Flask生成Token并验证

from itsdangerous import URLSafeTimedSerializer

# 配置序列化器

serializer = URLSafeTimedSerializer('your_secret_key')

# 生成Token

def generate_token(user_id):

return serializer.dumps(user_id)

# 验证Token

def validate_token(token):

try:

user_id = serializer.loads(token)

return True, user_id

except:

return False, None

# 使用示例

token = generate_token(user.id)

valid, user_id = validate_token(token)

```

在上述代码中,我们首先配置了一个序列化器,然后使用它生成了一个Token,并将其发送给客户端。客户端将Token连同请求一起发送回来后,服务器端进行Token验证。如果Token验证失败(例如过期或不匹配),则返回错误响应,阻止CSRF攻击。

### 3.1.2 双重提交Cookie验证

双重提交Cookie(Double Submit Cookie)是一种简单而有效的防御CSRF攻击的技术。它的工作原理是基于一个事实:虽然攻击者可以劫持用户会话的Cookie,但他们无法获取到跨域的Cookie。

双重提交Cookie方法要求每次需要CSRF保护的请求中,浏览器都需要提交两个 Cookie:一个由服务器端生成并设置的Cookie,另一个是随着请求从客户端提交的Cookie。如果这两个Cookie匹配,则验证通过,服务器端可以继续处理请求。

这种方法的优点在于简单易实现,不需要客户端支持任何特定的JavaScript代码。但是,它的安全性依赖于对Cookie的保护,需要确保Cookie的Secure和HttpOnly属性被设置,避免跨站脚本攻击(XSS)的可能。

```javascript

// 客户端JavaScript示例

document.getElementById("myForm").addEventListener("submit", function(e){

var cookieValue = getCookie('csrf_token');

if (cookieValue) {

xhr.setRequestHeader('X-CSRF-Token', cookieValue);

}

});

// 服务器端示例(使用Flask)

from flask import request, make_response

@app.before_request

def set_csrf_cookie():

if '_csrf_token' not in session:

session['_csrf_token'] = generate_csrf_token()

if request.method == 'GET':

response.set_cookie('csrf_token', session['_csrf_token'], secure=True, httponly=True)

# 验证请求中的Token

def validate_csrf_token():

token = request.cookies.get('csrf_token')

if token and token == session.get('_csrf_token'):

return True

return False

# 生成Token函数

def generate_csrf_token():

return os.urandom(24).hex()

```

在这个示例中,服务器在首次响应请求时,会在会话中存储一个Token,并将其作为Cookie发送给客户端。之后,每次请求,客户端都会将这个Token作为自定义的HTTP头发送回服务器。服务器端在处理请求前,会验证这两个Token是否一致,从而确认请求的安全性。

## 3.2 Django内置的CSRF保护

### 3.2.1 Django的CSRF中间件和模板标签

Django框架内置了CSRF保护机制,主要通过中间件(Middleware)和模板标签(Template Tags)来实现。Django的CSRF中间件是`CsrfViewMiddleware`,它会在请求进入视图之前自动检查CSRF Token。

开发者不需要进行大量的配置工作,Django会在设置中默认启用CSRF保护,但开发者需要在模板中使用`{% csrf_token %}`标签来确保表单中包含一个隐藏的输入字段,这个字段包含了CSRF Token的值。Django的CSRF保护依赖于会话(Session)来存储Token,这意味着Django的CSRF保护默认只适用于基于会话的认证机制。

```django

<!-- Django模板中的CSRF Token -->

<form method="post">

{% csrf_token %}

{{ form.as_p }}

<button type="submit">Submit</button>

</form>

```

在上述模板代码中,`{% csrf_token %}`标签会被渲染成一个隐藏的输入字段,其值为当前会话中存储的Token。每次提交表单时,浏览器都会自动将这个Token发送到服务器端。

### 3.2.2 自定义CSRF保护机制

虽然Django默认提供的CSRF保护机制已经足够强大,但在特定情况下,开发者可能需要自定义CSRF保护逻辑。例如,某些API可能不使用会话或表单,因此需要其他方式来确保请求的安全。

自定义CSRF保护机制可以通过继承`CsrfViewMiddleware`并重写其`process_view`方法来实现。在这个方法中,开发者可以添加任何逻辑来验证请求,例如从HTTP头中读取Token,或者实现基于JSON Web Tokens(JWT)的CSRF验证等。

```python

# 自定义CSRF中间件示例

from django.middleware.csrf import CsrfViewMiddleware

from django.http import JsonResponse

class CustomCsrfMiddleware(CsrfViewMiddleware):

def process_view(self, request, callback, callback_args, callback_kwargs):

# 自定义CSRF验证逻辑

if not self._should拒绝处理请求(self, request, view):

return JsonResponse({'error': 'CSRF token mismatch'}, status=403)

return None

```

在上述代码中,我们创建了一个名为`CustomCsrfMiddleware`的中间件类,并重写了`process_view`方法。在这个方法中,我们可以添加任何自定义逻辑,例如从特定的HTTP头中读取Token,并验证其有效性。如果验证失败,则返回一个错误响应,并拒绝处理该请求。

自定义CSRF保护机制给了开发者更大的灵活性,允许他们根据自己的需求和应用的特点,设计出更加合适的CSRF防御策略。然而,自定义CSRF保护策略需要谨慎实现,以避免引入新的安全漏洞。

# 4. ```

# 第四章:Django项目中的CSRF防御实践

在深入探讨Django项目中的CSRF防御实践之前,让我们先了解一下CSRF漏洞和Django中的CSRF防护机制之间的关系。Django作为一个全栈的Web框架,提供了一系列内置工具和设置选项,帮助开发者轻松实现CSRF防护,防止跨站请求伪造攻击。接下来,我们将详细探讨如何在Django项目中进行CSRF配置和实现高级防御技巧。

## 4.1 Django项目的CSRF配置最佳实践

### 4.1.1 settings.py中的CSRF配置项

Django的CSRF防御机制在很大程度上依赖于框架的默认设置,但是我们仍然可以根据项目的特定需求调整一些关键的配置项。在`settings.py`文件中,有以下几个与CSRF保护相关的配置项值得开发者注意:

- `CSRF_COOKIE_DOMAIN`:定义CSRF Cookie的作用域。如果不设置,Django默认作用域是当前域名。

- `CSRF_COOKIE_HTTPONLY`:设置CSRF Cookie是否仅通过HTTP协议传输。设置为`True`可以防止JavaScript访问Cookie,提高安全性。

- `CSRF_COOKIE_SECURE`:设置CSRF Cookie是否仅通过安全的HTTPS连接传输。在生产环境中强烈推荐设置为`True`。

- `CSRF_TRUSTED_ORIGINS`:这个设置允许你指定哪些源可以向你的应用发送CSRF保护的请求。

### 4.1.2 视图层和表单层的CSRF处理

在Django中,几乎所有的视图默认都是CSRF保护的。这意味着你无需进行额外的设置,就可以享受到Django为你提供的CSRF防护。然而,在特定情况下,你可能需要手动控制CSRF的验证:

- 在类视图中,可以通过继承`CsrfViewMiddleware`并重写`process_view`方法来自定义CSRF的处理。

- 在表单提交时,确保表单包含`{% csrf_token %}`模板标签,这将确保每次提交表单时都会携带一个CSRF token。

## 4.2 高级CSRF防御技巧

### 4.2.1 使用第三方库加强CSRF保护

虽然Django提供的内置CSRF防御机制已经足够强大,但在面对更为复杂的安全需求时,我们可能需要使用第三方库来加强CSRF保护。例如:

- `django-crispy-forms`:它提供了一种方式来控制表单渲染的行为,并确保在使用`{% crispy %}`模板标签渲染表单时,CSRF token也会被正确渲染。

- `django-csp`:它允许你定义内容安全策略(CSP),其中包括限制脚本加载源,从而间接提升CSRF防护。

### 4.2.2 跨域资源共享(CORS)与CSRF

虽然CORS(Cross-Origin Resource Sharing)主要用于控制不同源之间的资源请求,但它和CSRF也有着不可忽视的联系。为了防止CSRF攻击,需要正确配置CORS策略:

- `CSRF_TRUSTED_ORIGINS` 和 `CORS_ORIGIN_WHITELIST` 应该密切配合,确保只有允许的源可以发起请求和访问特定视图。

- 使用`django-cors-headers`包来管理CORS头,可以更精细地控制哪些域名可以访问你的Django应用。

### 代码块示例

这里是一个关于如何在Django中使用`django-crispy-forms`库的示例代码:

```python

from django import forms

from crispy_forms.helper import FormHelper

from crispy_forms.layout import Submit

class MyForm(forms.Form):

# 表单字段定义

def __init__(self, *args, **kwargs):

super(MyForm, self).__init__(*args, **kwargs)

self.helper = FormHelper(self)

self.helper.form_action = 'form_submit'

self.helper.add_input(Submit('submit', 'Submit'))

# 视图中使用表单

from django.shortcuts import render

from .forms import MyForm

def my_view(request):

if request.method == 'POST':

form = MyForm(request.POST)

if form.is_valid():

# 处理表单数据

pass

else:

form = MyForm()

return render(request, 'my_template.html', {'form': form})

```

### 表格示例

下面是一个表格,展示了Django内置CSRF保护机制与第三方库集成时的对比:

| 保护机制 | 内置功能 | 第三方库 |

|---------|--------|--------|

| 会话管理 | X | |

| Cookie保护 | X | |

| CSRF Token | X | |

| 表单帮助 | | Crispy Forms |

| 内容安全策略 | | Django CSP |

| 跨域资源共享 | | Django CORS headers |

请注意,表格中的 "X" 标记表示Django内置了该功能。

### Mermaid格式流程图示例

下面是一个关于CSRF攻击防御流程的Mermaid流程图,展示了从用户提交表单到服务器验证CSRF token的过程:

```mermaid

graph TD;

A[用户访问网站] --> B{网站是否受到CSRF攻击?}

B -->|是| C[攻击者构造恶意请求]

B -->|否| D[正常用户发起请求]

C --> E[请求发送至服务器]

D --> E

E --> F{服务器是否验证CSRF Token?}

F -->|是| G[验证Token]

F -->|否| H[未验证Token]

G -->|成功| I[请求被处理]

G -->|失败| J[请求被拒绝]

H -->|请求被处理| K[攻击者成功发起未验证请求]

```

通过这些实例,我们可以看到如何在Django项目中实现CSRF防御的最佳实践。了解和掌握这些实践对于确保Web应用的安全至关重要。下一章,我们将深入探讨如何测试和监控CSRF防御策略,以确保它们的有效性并及时更新防御措施以应对新出现的威胁。

```

# 5. CSRF防御策略的测试与监控

在网络安全领域,防御措施的有效性至关重要。与CSRF漏洞的斗争是一个持续的过程,涉及测试、监控和定期更新策略。这一章节将深入探讨如何对CSRF防御策略进行测试和监控,确保你的应用程序能够抵御日益复杂的网络威胁。

## 5.1 CSRF防御的测试方法

测试是验证CSRF防御策略是否有效的关键步骤。测试可以分为手动测试和使用自动化测试工具两种。

### 5.1.1 手动测试

手动测试允许安全专家模拟CSRF攻击场景并观察结果。以下是一些手动测试CSRF防御的基本步骤:

1. **使用开发者工具**:启动浏览器的开发者工具,禁用JavaScript。这将帮助确定网站是否只依赖于客户端的JavaScript来防止CSRF攻击。

2. **分析表单行为**:检查表单是否有隐藏字段或自动生成的令牌。尝试修改这些令牌值,并提交表单,以验证应用是否拒绝了不符合预期的令牌。

3. **重放请求**:在有有效CSRF令牌的请求后,重放该请求来测试应用是否仅接受一次性令牌。

4. **会话凭证测试**:在不同的浏览器或无头浏览器中使用相同的会话凭证,看应用是否对每个请求要求独立的CSRF验证。

5. **API测试**:使用API测试工具(例如Postman)尝试对API进行无令牌或无效令牌的调用,检查服务器的响应。

### 5.1.2 自动化测试工具

自动化测试工具可以提高测试CSRF防御策略的效率。以下是两个流行的自动化测试工具:

**OWASP ZAP(Zed Attack Proxy)**

- **安装与配置**:下载并安装OWASP ZAP,配置浏览器以通过代理运行。

- **扫描网站**:在ZAP中输入目标网站地址,然后启动扫描。ZAP将尝试发现网站的CSRF漏洞。

- **分析报告**:完成扫描后,检查生成的安全报告以识别可能存在的CSRF漏洞。

**Burp Suite**

- **配置代理**:配置浏览器以通过Burp Suite运行,开始拦截和修改网站的请求。

- **爬虫分析**:使用Burp Suite的爬虫功能爬取网站内容,分析网站的表单和API,识别可能的CSRF漏洞。

- **手动测试辅助**:Burp Suite还提供了手动测试时修改请求和响应的功能,以及查看cookie和令牌等敏感信息。

## 5.2 防御策略的监控与更新

防御策略的监控和定期更新是确保长期安全的关键因素。不只在部署之后就万事大吉,而是要持续监控并根据最新的网络安全趋势和漏洞情报更新策略。

### 5.2.1 监控CSRF攻击尝试

监控是CSRF防御中不可或缺的一环。企业可以采取以下措施来监控CSRF攻击尝试:

- **日志分析**:通过分析应用日志,查找异常的重复请求或来自可疑IP的请求。

- **入侵检测系统**:部署入侵检测系统(IDS),并配置适当的规则,以监控可能的CSRF攻击活动。

- **异常检测**:采用行为分析工具,监控用户的交互模式和异常行为,以预测并阻止潜在的CSRF攻击。

### 5.2.2 定期更新防御策略的重要性

随着技术的发展和攻击手段的不断演变,定期更新防御策略是保持应用安全的必要手段:

- **订阅安全公告**:关注安全社区和论坛,订阅安全研究人员发布的公告,以获取最新的漏洞信息。

- **漏洞评估**:定期进行安全评估和漏洞扫描,确保CSRF防御策略中未被利用的漏洞得到修复。

- **策略更新与测试**:在部署新的防御措施或更新现有策略后,进行彻底的测试以确保策略的有效性。

例如,若一个新的CSRF攻击手段被发现,确保及时更新网站的CSRF防御策略,包括更新Token机制、调整安全头配置,或者实现更先进的防御技术如SameSite cookie属性的使用。

通过精心设计的测试和持续的监控与更新,可以显著提升应用对CSRF攻击的抵抗力,保护用户数据和资源的安全。在不断变化的网络安全环境中,防御措施也需要不断适应和进化。

0

0