【Django CSRF Decorator集成第三方认证】:权威指南,安全无缝集成OAuth_Social Auth

发布时间: 2024-10-09 09:13:00 阅读量: 20 订阅数: 61

# 1. 理解CSRF攻击与防护机制

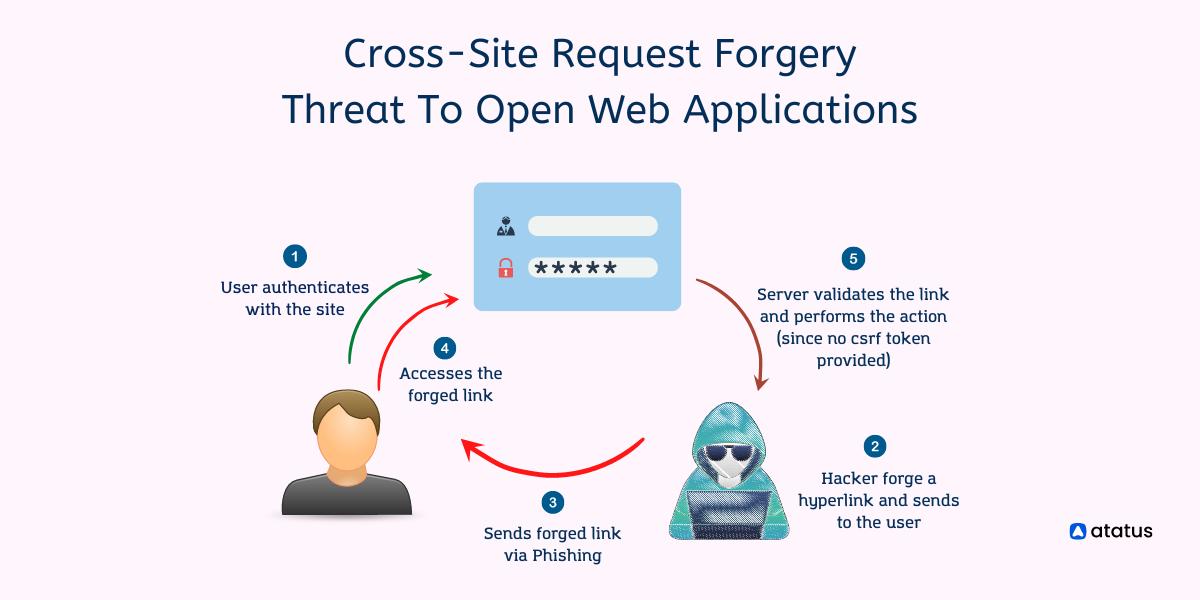

跨站请求伪造(CSRF)是一种常见的网络攻击技术,它可以迫使用户在已认证的会话中执行非预期的操作。本章将深入探讨CSRF攻击的工作原理及其防护机制,并分析在Django框架中的应用。

## 1.1 CSRF攻击原理

CSRF攻击通常通过诱导用户访问一个恶意构造的链接或网页来实现。攻击者利用用户已经与某网站建立的认证信任,让用户的浏览器在不知情的情况下执行恶意请求。

### 1.1.1 CSRF攻击的定义与示例

CSRF攻击(Cross-Site Request Forgery)是一种针对已认证用户的安全漏洞。攻击者利用该漏洞,可以强制用户在当前已经登录的网站上执行某些操作,而用户可能并不知情。

### 1.1.2 CSRF攻击的工作流程

整个攻击流程通常如下:

1. 用户登录了银行网站,并保存了认证cookie。

2. 用户访问了一个攻击者构造的网页。

3. 该网页包含了一些对银行网站发起的交易请求的HTML表单。

4. 用户的浏览器自动发送了认证cookie,银行网站认为这些请求是用户发起的,并执行了操作。

## 1.2 CSRF防护策略

为了防御CSRF攻击,开发者和网站需要采取一系列防护措施。

### 1.2.1 同源策略与CSRF Token

使用同源策略可以限制不同源之间的文档或脚本交互,但仅靠同源策略还不足以完全防御CSRF攻击。因此,引入CSRF Token成为了一种常用方法。CSRF Token是一种安全令牌,每次用户请求时,服务器都会生成一个独特的令牌并要求客户端在随后的请求中返回这个令牌。

### 1.2.2 双重提交Cookie机制

除了使用CSRF Token之外,双重提交Cookie机制也是一个有效的防护策略。当用户第一次访问网站时,服务器除了设置常规的认证cookie之外,还可以设置一个只有服务器才知道的额外的cookie。在随后的每一个请求中,服务器都会检查这个额外的cookie是否已经发送,从而确认该请求是来自一个合法的会话。

## 1.3 Django中的CSRF保护

Django是一个功能强大的Python Web框架,它内置了CSRF防护机制。

### 1.3.1 Django CSRF中间件和装饰器

Django通过内置的中间件和装饰器来实现CSRF防护。中间件负责处理CSRF Token的生成和验证,而装饰器则用于装饰需要CSRF保护的视图函数。

### 1.3.2 Django默认CSRF防护机制的局限性

虽然Django提供了默认的CSRF防护机制,但开发者需要意识到,这些机制并不完全适用于所有情况。例如,在使用Django REST Framework构建API时,可能需要额外的配置来应对JSON请求。同时,在涉及到跨域资源共享(CORS)的情况下,也可能会遇到CSRF验证难题。

通过以上对CSRF攻击与防护机制的理解,可以更好地准备在使用Django框架时如何进行有效的安全防范。下一章将深入分析Django CSRF Decorator的内部工作机制,以及如何在实际项目中进行配置和应用。

# 2. Django CSRF Decorator深度剖析

Django CSRF Decorator在Web应用中扮演了至关重要的角色,它能够帮助开发者有效防御CSRF攻击,提升应用安全性。本章节将深入探讨CSRF Decorator的工作原理、配置使用方法,以及如何实现自定义的CSRF验证逻辑。

## 2.1 CSRF Decorator的工作原理

CSRF Decorator是Django框架中用来防止跨站请求伪造攻击的装饰器。让我们从它的定义和作用开始探索其工作原理。

### 2.1.1 CSRF Decorator的定义与作用

CSRF Decorator定义在Django的`django.middleware.csrf`模块中,通常被添加到视图函数或类上以启用CSRF保护。装饰器会检查每次请求是否包含有效的CSRF token,如果没有,则拒绝执行视图函数,并返回403禁止访问的错误响应。

#### 示例代码

```python

from django.middleware.csrf import CsrfViewMiddleware

from django.views.decorators.csrf import csrf_protect

@csrf_protect

def my_view(request):

# Your view logic here

```

在这个示例中,`csrf_protect`装饰器确保了只有在请求中包含CSRF token时,`my_view`函数才会执行。

### 2.1.2 CSRF Decorator内部机制解析

CSRF Decorator内部机制主要通过Django中间件实现。当一个请求到达服务器时,CSRF中间件会检查请求中CSRF token的存在与否。在Django视图处理请求之前,CSRF中间件会根据CSRF token的验证结果来决定是否继续执行视图函数。

#### 核心流程

1. 当请求被接收到服务器后,CSRF中间件首先尝试从请求中提取CSRF token。

2. 如果请求类型是POST、PUT、DELETE或PATCH,则需要CSRF token。

3. 中间件接着尝试从会话、Cookie或请求中的自定义头部中找到CSRF token。

4. 如果没有找到CSRF token或token验证失败,则中间件会返回403错误。

5. 如果token验证成功,请求会被继续传递到视图函数,处理接下来的逻辑。

#### 代码块解读

```python

def process_view(self, request, callback, callback_args, callback_kwargs):

if request.method in CSRF_TRUSTED_ORIGINS:

return None

if getattr(callback, "_csrf_processing_done", False):

return None

if request.is_ajax():

return None

# 这里将处理CSRF token的提取和验证逻辑

# ...

return None

```

上述代码中,`process_view`方法是CSRF中间件的核心部分之一,它会首先检查请求是否来自可信源、是否已经处理过CSRF逻辑,或者是否是AJAX请求。如果请求类型需要CSRF token且不符合上述条件,则会执行token的提取和验证逻辑。

## 2.2 CSRF Decorator的配置与使用

在实际开发中,正确配置和使用CSRF Decorator对于确保Web应用安全是至关重要的。本节将深入探讨如何在Django设置中进行CSRF配置,以及如何针对不同视图函数应用CSRF Decorator。

### 2.2.1 Django设置中的CSRF配置

在Django项目的`settings.py`文件中,存在一些与CSRF保护相关的设置选项。这些选项允许开发者对CSRF Decorator的行为进行微调,以适应不同的安全需求和业务逻辑。

#### CSRF配置选项

- `CSRF_COOKIE_DOMAIN`: 定义了CSRF token cookie的域。设置为`None`或空字符串将阻止cookie被写入。

- `CSRF_COOKIE_PATH`: 设置CSRF token cookie的路径,默认是根路径。

- `CSRF_COOKIE_HTTPONLY`: 设置为`True`时,CSRF cookie将不能被JavaScript访问,增强了安全性。

- `CSRF_COOKIE_AGE`: 设置CSRF cookie的过期时间,单位是秒,默认为31天。

- `CSRF_TRUSTED_ORIGINS`: 设置为可以信赖的非本域名源列表,这些源可以发起跨站请求。

通过合理配置这些选项,开发者可以有效地管理CSRF保护的范围和强度。

### 2.2.2 针对不同视图函数的CSRF应用

Django提供了不同的方式来将CSRF Decorator应用于视图函数或类。在默认情况下,`CsrfViewMiddleware`中间件会在Django的`MIDDLEWARE`配置列表中启用,为所有的视图函数提供CSRF保护。

#### 自定义CSRF Decorator应用

开发者可以根据特定的业务逻辑需要,为某个视图函数或类自定义CSRF Decorator。例如,对于不需要CSRF保护的API视图,可以使用`csrf_exempt`装饰器。

```python

from django.views.decorators.csrf import csrf_exempt

@csrf_exempt

d

```

0

0