SSH自动化脚本应用:编写更安全的脚本技巧

发布时间: 2024-09-27 13:46:42 阅读量: 36 订阅数: 32

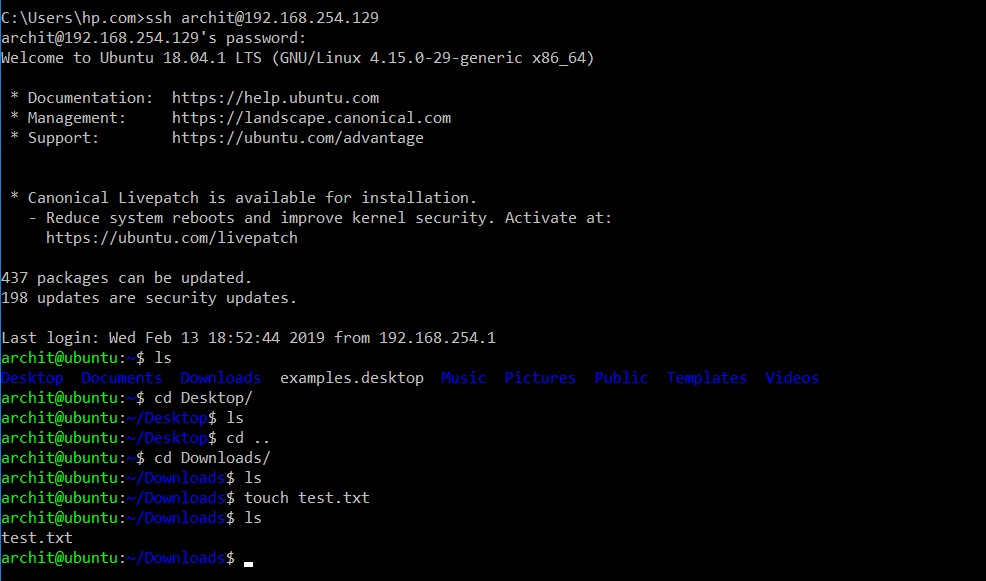

ssh-scripts:ssh自动化脚本

# 1. SSH自动化脚本应用概述

在当今的IT环境中,自动化已成为提高效率和减少人为错误的关键因素。SSH(Secure Shell)作为一种安全协议,广泛用于远程访问和管理服务器。本章将简要介绍自动化脚本的应用范围,以及其在IT运维中的重要性。

自动化脚本能够执行多种任务,如文件传输、系统配置、监控等,它们通过减少重复性工作,提高系统管理的一致性和可靠性。SSH自动化脚本利用SSH协议的加密特性,保证数据在传输过程中的安全。随着云计算和大数据技术的兴起,自动化脚本的使用也越来越广泛。

本章不仅会为读者提供自动化脚本应用的背景知识,还将介绍一些基本概念和使用场景。接下来的章节将深入探讨SSH协议的细节,包括工作原理、安全性分析,以及如何编写安全且高效的自动化脚本。

# 2. SSH协议基础与安全性分析

## 2.1 SSH协议的工作原理

### 2.1.1 SSH与Telnet的对比

在网络安全领域,SSH协议几乎是远程连接和文件传输的代名词。但在SSH之前,Telnet协议广泛用于同样的目的。SSH(Secure Shell)与Telnet的主要区别在于安全性。Telnet在传输数据时使用明文,这意味着任何能监听网络流量的人都能读取或修改通过Telnet发送的数据。此外,Telnet在认证过程中也非常脆弱,它只提供基本的用户名和密码机制,容易受到中间人攻击。

相比之下,SSH则提供了更为安全的网络服务。SSH在数据传输过程中使用了加密技术来确保数据的机密性和完整性,这包括使用对称加密和非对称加密技术。它还提供了强大的身份验证机制,包括密码和密钥对认证,大大提高了远程操作的安全性。

### 2.1.2 SSH认证机制详解

SSH协议支持多种认证机制,其中最常见的是密码认证和密钥认证。

密码认证是一种基本的认证方式,用户使用账号和密码登录SSH服务。这种方式简单易用,但安全性相对较低。密码需要经过哈希算法的处理,以防止在传输过程中被截获。

密钥认证是一种更为安全的认证方式,它使用一对密钥:私钥和公钥。用户将公钥放置在服务器上,私钥则由用户保管。当用户尝试连接到服务器时,服务器会生成一个随机字符串并用用户的公钥加密发送给用户。用户收到加密后的字符串,使用自己的私钥解密,并将解密后的结果发送回服务器。服务器验证解密结果,确认身份后允许登录。

## 2.2 SSH加密技术

### 2.2.1 对称加密与非对称加密在SSH中的应用

SSH使用对称加密和非对称加密技术来保证通信的安全性。在非对称加密中,每个用户都有自己的密钥对,包括一个公开的公钥和一个保密的私钥。公钥可以自由分发,用于加密数据,而私钥则必须保密,用于解密数据。

SSH的会话开始时,使用非对称加密技术交换对称加密的密钥。一旦完成密钥交换,后续的数据传输就使用速度更快的对称加密进行。这是因为非对称加密的计算成本较高,不适合用于大量数据的加密。

### 2.2.2 SSH密钥管理与安全性强化

为了提高SSH连接的安全性,密钥管理是非常关键的一步。用户应该定期更改密钥,并确保私钥的安全性。此外,还可以使用密钥代理工具如ssh-agent来管理私钥,避免在登录过程中多次输入密码。

另外,还可以通过设置更多的密钥认证参数来强化安全性,例如限制登录的时间窗口、登录的IP地址范围等。还可以设置强制使用密钥认证,禁用密码认证,进一步提高安全性。

## 2.3 SSH的高级安全性设置

### 2.3.1 配置SSH的banner和警告消息

SSH允许管理员配置显示在用户登录时的banner信息。这些信息可以提醒用户他们正在尝试访问什么系统,并警告任何未经授权的访问尝试。这是一个很好的安全措施,因为合法用户可以在登录前确认他们的操作,而未经授权的用户可能会被吓退。

通过编辑`/etc/ssh/sshd_config`文件,可以添加或修改`Banner`指令来指定一个包含自定义消息的文件路径。

### 2.3.2 防范SSH暴力破解攻击的方法

暴力破解攻击是一种常见的网络攻击手段,攻击者通过不断尝试不同的用户名和密码组合来猜测有效的登录凭证。SSH提供了多种方法来防范这种攻击:

1. 使用密钥认证替代密码认证。

2. 限制尝试登录的次数和速率,例如通过`/etc/ssh/sshd_config`中的`MaxAuthTries`和`LoginGraceTime`选项。

3. 使用像`Fail2Ban`或`DenyHosts`这样的工具来监控和自动封禁频繁失败的登录尝试。

4. 对于密码策略,设置复杂的密码要求,避免使用常见的弱密码。

通过上述策略,系统管理员可以显著提升SSH服务的安全性,减少被破解的风险。

# 3. 编写安全SSH自动化脚本的策略

## 3.1 脚本编写的安全理论

### 3.1.1 减少密码输入的方法

在编写SSH自动化脚本时,减少密码输入是提高脚本安全性和便利性的关键步骤。密码输入通常会降低脚本的自动化程度,增加运行中的安全隐患。我们可以采取以下几种方法来减少或避免密码输入:

- **使用SSH密钥对认证**:这是一种最常见的方法,可以通过生成一对公钥和私钥,并将公钥添加到目标服务器的`~/.ssh/authorized_keys`文件中,从而实现无密码登录。

- **ssh-agent**:ssh-agent 是一个程序,可以用来保存用户私钥的密码短语,这样一来,用户在多次连接时就不需要重复输入密码短语。

- **SSH代理转发**:这是一种允许用户通过一个已经认证的SSH会话代理其他连接的技术,这样在多跳SSH连接时,无需重复输入密码。

### 3.1.2 使用无密码SSH认证

无密码SSH认证是一种更为高级的认证方式,它提供了一种安全的方法来验证用户身份,而无需使用密码。这通常是通过使用SSH密钥认证来实现的。

#### 生成SSH密钥对

使用`ssh-keygen`命令可以生成一对新的SSH密钥:

```bash

ssh-keygen -t rsa -b 4096 -C "your_***"

```

其中`-t`指定密钥类型(如`rsa`),`-b`指定密钥长度,`-C`后跟的是注释,通常是你的邮箱地址。

#### 将公钥添加到授权文件

接下来,你需要将生成的公钥(默认是`~/.ssh/id_rsa.pub`)添加到远程服务器的`~/.ssh/authorized_keys`文件中。如果服务器上的该文件不存在,你需要先创建它,并确保其权限正确:

```bash

mkdir -p ~/.ssh && chmod 700 ~/.ssh

touch ~/.ssh/authorized_keys && chmod 600 ~/.ssh/authorized_keys

```

然后,你可以使用`ssh-copy-id`命令或手动方式将公钥内容复制到授权文件中:

```bash

ssh-copy-id user@remote_host

```

或者

```bash

cat ~/.ssh/id_rsa.pub | ssh user@remote_host "cat >> ~/.ssh/authorized_keys"

```

这样配置之后,你就可以通过SSH密钥对认证来无密码登录远程服务器了。在脚本中,你只需要使用`ssh user@remote_host`命令就可以启动无密码的SSH会话。

#### 无密码认证的安全性考虑

虽然无密码认证非常方便,但它

0

0