SSH与防火墙配置:确保网络安全下的高效使用

发布时间: 2024-09-27 14:01:49 阅读量: 38 订阅数: 32

果壳处理器研究小组(Topic基于RISCV64果核处理器的卷积神经网络加速器研究)详细文档+全部资料+优秀项目+源码.zip

# 1. SSH协议的原理与应用

## 简介

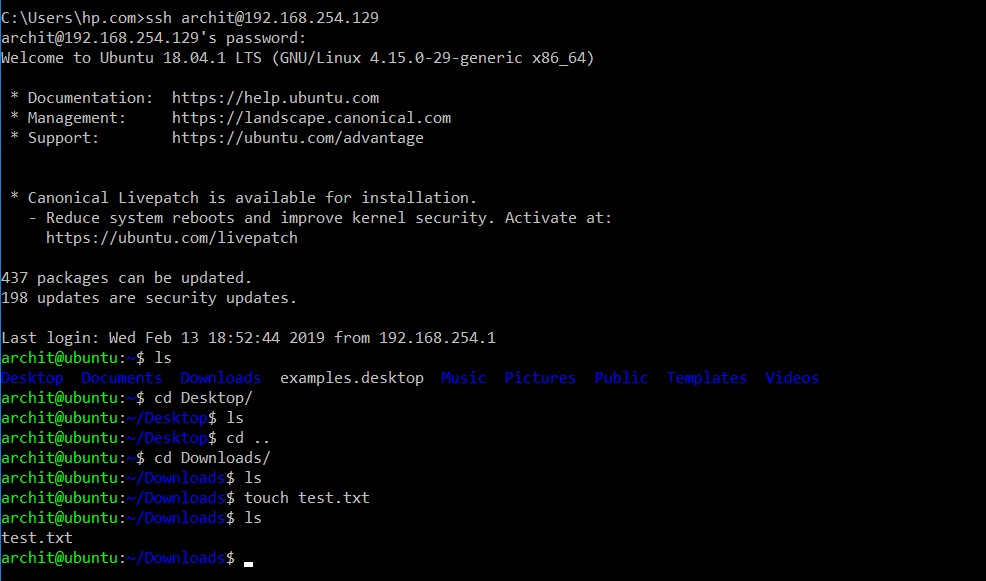

SSH(Secure Shell)是一种网络协议,用于在不安全的网络上提供安全的加密通信。它常被用来远程登录到服务器、执行命令、传输文件等。

## 原理基础

SSH的工作原理主要依赖于非对称加密技术,其中包括密钥交换、服务器身份验证和会话数据加密。客户端和服务器通过一系列握手过程验证彼此的身份,并建立加密的连接。

## 应用场景

SSH广泛应用于云计算、远程服务器管理、网络设备配置等领域。通过SSH,管理员可以在任何地点安全地进行系统管理,而用户也可以安全地传输敏感数据。

## 安全性讨论

SSH的安全性不仅来源于其加密算法,还包括密钥管理、访问控制等多种安全策略。它需要通过合理的配置来防范各种安全威胁,如中间人攻击和暴力破解攻击。

# 2. 防火墙的基础知识

### 2.1 防火墙的作用与分类

#### 2.1.1 防火墙的基本功能

防火墙作为网络安全的第一道防线,承担着过滤非法网络流量的重要职责。其基本功能主要包括:

- **访问控制**:限制数据包进出网络的能力,仅允许经过授权的访问。

- **状态检测**:跟踪连接状态并根据连接的上下文决定是否允许数据包通过。

- **网络地址转换(NAT)**:隐藏内部网络地址结构,提供额外的安全性。

- **应用层过滤**:检查数据包的内容,允许或阻止特定类型的应用程序流量。

#### 2.1.2 防火墙的类型和选择标准

市场上防火墙的类型多样,根据部署位置和安全功能,主要分为以下几类:

- **个人防火墙**:针对单个设备设计,通常用于家用或小型企业。

- **网络防火墙**:部署在私有网络与公共网络的边界,例如互联网与内网之间。

- **硬件防火墙**:作为一个独立的硬件设备运行。

- **软件防火墙**:安装在服务器或客户端操作系统上。

选择防火墙的标准应考虑以下因素:

- **网络环境需求**:考虑网络的规模、复杂性和特定的安全需求。

- **性能要求**:确保防火墙的处理能力与网络流量相匹配。

- **合规性**:某些行业或地区可能有特定的安全标准需要遵守。

- **管理和易用性**:简便的管理界面和高效的配置流程。

- **成本**:预算对选择防火墙类型具有直接影响。

### 2.2 防火墙的配置技术

#### 2.2.1 防火墙规则设置

设置防火墙规则是配置过程中至关重要的一步,规则定义了哪些流量是允许的,哪些是被拒绝的。

下面是一个示例规则集,使用命令行配置语法:

```bash

# 允许所有出站的HTTP和HTTPS流量

iptables -A OUTPUT -p tcp --dport 80 -j ACCEPT

iptables -A OUTPUT -p tcp --dport 443 -j ACCEPT

# 允许内网IP段访问外网

iptables -A INPUT -s ***.***.*.*/24 -j ACCEPT

# 拒绝所有其他未匹配的出站连接

iptables -A OUTPUT -j DROP

```

**代码逻辑解释:**

- `iptables -A OUTPUT` 表示在OUTPUT链添加规则。

- `-p tcp --dport 80` 指定了TCP协议且目标端口为80(HTTP)。

- `-s ***.***.*.*/24` 表示源地址为内网IP段。

- `-j ACCEPT` 和 `-j DROP` 分别表示接受和丢弃匹配的包。

#### 2.2.2 防火墙日志管理

防火墙日志是监控和审计的关键资源,它记录了所有的访问尝试和配置的变更。

一个基本的配置示例:

```bash

# 启用iptables日志记录

iptables -A INPUT -j LOG --log-prefix "iptables:INPUT "

iptables -A OUTPUT -j LOG --log-prefix "iptables:OUTPUT "

```

日志中的 `--log-prefix` 选项用于添加自定义前缀,便于日后的分析。

### 2.3 防火墙策略的优化

#### 2.3.1 策略的评估和调整

防火墙策略需要定期评估和调整以保持其有效性和高效性。

评估防火墙策略的步骤包括:

1. 分析当前规则集的有效性。

2. 检查是否有冗余的规则。

3. 确认规则的顺序是否合理。

4. 确定是否有新的威胁需要额外的规则。

#### 2.3.2 性能优化方法

性能优化主要关注于减少对防火墙的负载和提高规则的查找效率。

优化的策略可能包括:

- **最小化规则集**:减少规则数量以降低处理时间。

- **合理使用模块化规则**:将规则分组,以减少匹配的复杂度。

- **使用专门的硬件**:针对高性能需求,使用专门的硬件设备来处理数据包。

**示例**

```bash

# 移除无用的规则

iptables -D INPUT 3

# 对相似规则进行分组

iptables -I INPUT -s ***.***.*.* -j ACCEPT

iptables -I INPUT -s ***.***.*.* -j ACCEPT

# ... 其他规则 ...

```

在性能优化的上下文中,根据实际网络流量动态调整策略是提高防火墙效率的关键。

# 3. SSH与防火墙的协同配置

## 3.1 安全SSH连接的建立

### 3.1.1 SSH密钥的生成与管理

建立安全的SSH连接首先需要通过密钥认证的方式来加强安全性。传统的密码认证方式虽然简单易用,但存在被暴力破解的风险。相比之下,公钥认证机制则基于非对称加密原理,能够提供更加安全的认证方式。

生成SSH密钥对可以使用`ssh-keygen`命令,通常这个命令会在`~/.ssh/`目录下生成私钥文件`id_rsa`和公钥文件`id_rsa.pub`。公钥文件内容可以添加到远程服务器的`~/.ssh/authorized_keys`文件中,以便在建立连接时进行匹配验证。

```bash

ssh-keygen -t rsa -b 2048 -C "your_***"

```

以上命令会生成2048位长度的RSA密钥对,其中`-t`参数指定了密钥类型,`-b`指定了密钥长度,`-C`后面跟着的是注释,通常用于标识密钥的拥有者。

接下来,使用`ssh-copy-id`命令将公钥复制到远程服务器上,这样在后续通过SSH连接时,可以不需要密码,直接使用私钥进行认证。

```bash

ssh-copy-id -i ~/.ssh/id_rsa.pub user@remote_host

```

在私钥的安全管理上,需要特别注意密钥的存储位置和权限设置。应该确保私钥文件仅对用户本人可读,并放置在安全的目录中。推荐使用密码短语(passphrase)来保护私钥,这样即使私钥被盗,没有密码短语也无法使用。

### 3.1.2 SSH端口转发和代理配置

SSH端口转发是一种将数据流通过SSH隧道进行传输的技术,它能够为不安全的网络通信提供一个加密的通道。端口转发分为本地转发和远程转发两种类型:

- **本地转发**:将远程主机的一个端口转发到本地的一个端口上,使得本地端口可以监听远程主机的服务。

- **远程转发**:将本地主机的一个端口转发到远程主机的一个端口上,使得远程端口可以监听本地的服务。

使用SSH进行端口转发的命令格式如下:

```bash

ssh -L local_port:localhost:remote_port user@remote_host

```

这里`-L`参数指定了本地转发,`local_port`是本地监听的端口,`remote_port`是远程主机上的端口,`localhost`用于指示SSH客户端将连接转发到本地主机。

同样,端口转发功能需要谨慎使用,不当的转发设置可能会引起安全漏洞。在实际使用中,应当对转发的端口进行限制,仅开放必要的端口,并且定期审查端口转发的设置,确保没有不必要的端口暴露在外网中。

## 3.2 防火墙中SSH服务的保护

### 3.2.1 防火墙规则针对SSH的配置

为了保护SSH服务,应当在防火墙中设置规则来限制对SSH端口(默认为22)的访问。通常情况下,只允许特定的IP地址或者IP段访问SSH端口,这样可以有效减少不必要的网络攻击。

以下是一个使用iptables设置防火墙规则的基本示例,只允许IP地址为`***.***.*.***`的主机访问SSH服务:

```bash

iptables -A INPUT -p tcp -s ***.***.*.*** --dport 22 -j ACCEPT

iptables -A INPUT -p tcp --dpo

```

0

0